军事人员和国家安全人员可能是当今公共服务中流动性最强的工人,他们依靠专业和安全的通信设备来完成他们在办公室和现场的任务。

过去,这种安全通信设备(数字现场无线电、警察/消防无线电收发器等)来自高度专有的设计和采集周期,导致系统难以构建、获取成本高、维护困难且无法升级。除了手机和笔记本电脑之外,它们又是人员携带的另一种设备。

今天,与美国政府先前推出的举措同步,联邦机构IT管理以及移动设备集成商和承包商正在抛弃专有遗留系统的世界,并寻找类似于Jack Bauer在福克斯电视“24”或“ObamaBerry”中使用的COTS移动解决方案。

以下各节探讨了使用 COTS 硬件和软件创建安全的移动通信设备。特别是,他们专注于移动安全威胁,列出安全移动设备的要求,并提出将标准商业智能手机设备硬件与开源软件和移动虚拟化集成的架构选项。还引入了Android概念验证。

对移动安全的威胁

随着移动设备越来越类似于台式机和数据中心计算机,它们遭受着困扰企业和政府IT的相同弊病:

漏洞:设备受到病毒、间谍软件、特洛伊木马和其他恶意软件的攻击。应用程序代码库和支持它们的中间件很大 - 数千万行代码 - 并且根据定义是不可信和不可认证的。

有缺陷的软件:移动操作系统和在其上运行的软件不可避免地存在错误,因此受到源源不断的零日攻击,这些攻击是软件开发人员未知的应用程序漏洞的利用。支持标准应用程序开发的开放操作系统(如 RimOS 和 WindowsPhone)和开源操作系统(如 Android 或 Linux)以及在其上运行的应用程序来自质量和敏感性差异很大的商业和社区开发——尤其是在安全性方面。

暴力攻击:例如,在智能手机上运行的移动应用程序(包括通信客户端)会受到每个进程和系统范围的拒绝服务 (DoS) 攻击。政府和其他公共实体特别关注的是将语音、文本消息和其他数据流暴露给窃听或其他未经授权的第三方审查的漏洞利用。另一个担忧是未经授权的各方能够中断关键任务通信并欺骗或伪造参与者身份和内容。

安全的移动通信设备

理想情况下,智能手机等安全移动通信设备将由商用手机和平板电脑构建,这些手机和平板电脑部署现成的软件平台和运行Android或Linux的应用程序。设备需要支持常规通信(语音、短信、社交网络等)和“正常”对话的应用程序,但也要在类似配备的设备和/或基础设施之间实现安全交换(加密语音和安全短信/视频传输)。

最终,感兴趣的方案归结为简单但难以满足的需求标准。一个要求是安全通信,它指的是传统应用,包括3G语音,VoIP,短消息和多媒体消息服务(SMS / MMS),视频等,其中客户端在安全上下文中运行,并提供加密数据流的选项。

还需要开放网络。使用 COTS 硬件和软件还意味着利用无处不在的 3G、WiFi 和其他公共网络进行私密和安全的通信。虽然GPRS,CDMA,802.11等提供了自己的安全制度,但仅靠这些措施不足以支持安全和认证系统的需求 - 它们已被反复证明容易受到嗅探,欺骗和其他利用技术的攻击。

对现成设备的要求也可能难以满足。本文所述的安全通信愿景建立在COTS硬件之上,但不一定是通过传统运营商和零售渠道采购的大众市场手机。相反,安全通信设备代表OEM手机制造商与第三方集成商和/或政府承包商的合作。售后市场硬件加密设备的供应商也必须合作,例如提供独立运行的SD卡和/或加密软件或利用移动芯片组中现有功能的供应商。同时提出的要求是,这些技术的集成仍然为维护和升级提供了合理的选择,避免了传统定制硬件和软件带来的昂贵锁定。

开放软件也势在必行。适合安全通信任务的智能手机和其他设备越来越多地运行开放和/或开源操作系统,如Android,Linux等。如前所述,安全通信移动设备开发人员最好不要替换这些软件平台,而是用安全和可认证的软件来增强或封装它们。

架构选项:考虑候选者

尽管本讨论强调了保护移动通信的 COTS 方法,但它还必须通过考虑以下几种候选架构来全面解决安全通信挑战:

单点解决方案

虽然对移动安全的要求无处不在,并且是系统范围的,但保护移动通信的方法倾向于软件堆栈和通信流中范围有限的单功能点解决方案。此类单点解决方案通常需要构建和部署安全和/或认证的应用程序和中间件、加密数据流和专用通信通道。

虽然限制工作范围通常是一种良好的设计和工程实践,但它不适用于现代移动/无线设备,这些设备更像台式计算机而不是手持式收音机。遗憾的是,这些单点解决方案仍可能通过破解保存或正在运行的应用程序映像,或者通过使该应用程序缺乏计算资源 (DoS) 而在应用程序级别受到损害。

专用硬件

隔离软件的最可靠和最安全的方法是在单独的硬件上运行程序。一些移动芯片组确实具有独特的配套处理器,可以加速图形、视频、音频等功能,在某些情况下甚至加密。

但是,这些专用协处理器配置为从属外设,不能提供足够的上下文来运行整个通信堆栈以及语音和消息传递客户端。从理论上讲,更强大的资源可以集成到SD卡或其他售后接口上,但是如果不对COTS OS和程序堆栈进行大量修改,则缺乏通过其他不安全设备传输和接收安全数据流的方法。

多核架构

高端当前一代手机和下一代设计越来越多地采用具有两个或更多ARM处理器内核的多核应用处理器。理论上,一个或多个内核可以专用于安全的移动通信,提供与开放操作系统和开放应用环境的强隔离。

在大多数情况下,集成商甚至OEM都很难释放整个CPU内核用于安全的移动通信处理,至少不会降低整体设备性能。(在双核 CPU 中,性能下降可能高达 50%。此外,即使专用 CPU 内核运行安全通信负载,共享物理内存仍可能受到运行开放应用程序操作系统的核心的攻击。

虚拟化架构

构建安全移动平台的全面而直接的方法需要引入移动虚拟化。这项技术与其数据中心表亲一样,运行在“裸机”芯片上以托管开放的应用程序操作系统和软件堆栈,或者它可以具有一个或多个完全隔离的安全单元(虚拟机)来在其自己的独立上下文中托管安全软件。它还可能具有其他单元(根据需要)来托管有选择的共享资源,例如设备驱动程序。

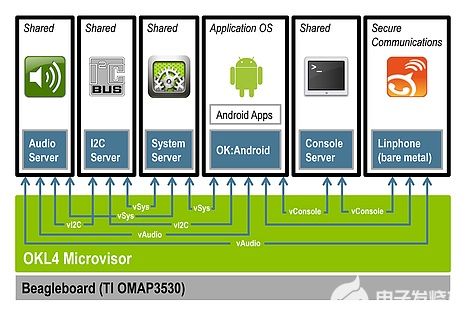

图1:带微管理程序的安全移动通信概念架构

虚拟化架构的好处很多:

一个非常小的可信计算基础(只是底层的微管理程序),以简化认证并限制漏洞利用的机会

将现有的现成开放操作系统和软件堆栈部署在自己的隔离单元中

集成商可以灵活地实例化新单元,以满足安全制度的特定需求和支持该体系的技术

基于功能的安全性,提供完全灵活的动态保护管理

通过隔离和使用受限的单元间通信 API 来防御单元之间的恶意软件和安全性 – 可见的开放操作系统可能会被感染并失败,而不会影响其他单元中的安全通信软件

快速进程间通信 (IPC) 机制可实现高性能

通过监控、优先级排序和单元之间的负载平衡来抵抗 DoS 攻击

BeagleBoard 上的 Android 概念验证

图 1 中描述的移动虚拟化平台和安全架构建立在 Open Kernel Labs 去年宣布的概念验证之上。用于安全语音通信的OK:Android设计基于Digi-Key的社区驱动型BeagleBoard,该BeagleBoard运行德州仪器OMAP3530片上系统。

安全语音设计使用 OKL4 在多个移动虚拟机管理程序(或“微监控程序”)分区之间分配电话资源,包括一个用于 OK:Android,一个用于安全通信,一个用于共享服务器隔间。后者包括用于音频的共享服务器单元、各种外围设备、时钟和电源管理等系统功能以及用于调试的控制台。OKL4 还可以在其他情况下促进安全的视频和短信传输。

从概念验证到部署

以前,保护政府应用程序、语音和 SMS 需要昂贵的定制硬件和专有软件堆栈。这导致了一次性的手机和收音机,使政府工作人员背负着另一台设备,将他们的雇主锁定在单一供应商上,并为IT支持人员提供了难以维护和无法升级的平台。如今,几家主要的政府集成商及其合作伙伴正在通过构建移动虚拟化和现成的移动硬件和软件来开发和部署现实世界的安全移动设备。

审核编辑:郭婷

-

收发器

+关注

关注

10文章

3437浏览量

106065 -

Linux

+关注

关注

87文章

11319浏览量

209830 -

无线电

+关注

关注

60文章

2144浏览量

116590

发布评论请先 登录

相关推荐

边缘计算架构设计最佳实践

【「嵌入式Hypervisor:架构、原理与应用」阅读体验】+第三四章阅读报告

【「嵌入式Hypervisor:架构、原理与应用」阅读体验】+第一二章读后感

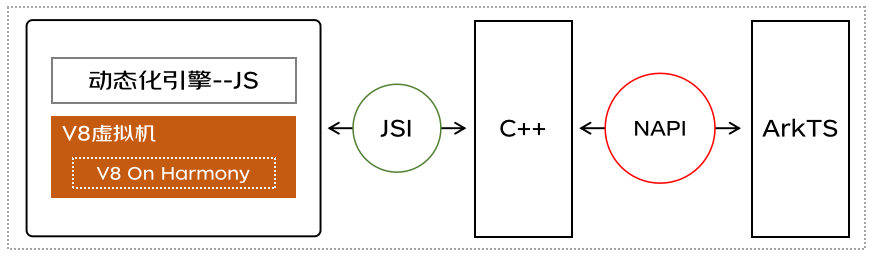

鸿蒙跨端实践-JS虚拟机架构实现

虚拟现实技术在军事上的应用有哪些

工厂自动化控制的典型实现方式

FPGA设计中,对SPI进行参数化结构设计

FPGA设计中,对SPI进行参数化结构设计

华为企业架构设计方法及实例

利用移动虚拟化进行架构设计实现安全的军事通信

利用移动虚拟化进行架构设计实现安全的军事通信

评论