计算机数据在不同时间以不同的状态存在:传输中的数据(流经网络的信息);使用中的数据(计算机程序正在访问和操作的活动数据);以及静态数据(称为 DAR),或物理存储在存储设备(如固态驱动器)中的数据。许多网络安全解决方案专注于保护传输中的数据和使用中的数据,但忽略了保护 DAR。

MFA 要求用户提供多个证据,这些证据组合在一起以验证用户的身份。根据应用程序的不同,在登录时或尝试访问应用程序甚至特定文件夹或文件时可能需要 MFA。MFA 结合了两个或多个独立的凭据:用户知道的内容(例如密码)、用户拥有的内容(例如身份验证应用)和用户身份(例如,生物识别手掌静脉扫描)。由于大多数 MFA 实现使用两个因素,因此通常称为双因素身份验证或 2FA。

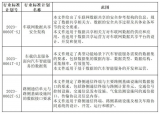

使用 MFA 保护数据时,有五个重要注意事项。

1. 了解数据的敏感性:首先,请注意,并非所有数据都受到相同级别的保护。在美国,由于所有联邦部门都是行政部门的一部分,因此数据分类系统受行政命令而不是法律管辖。截至2009年,信息目前可能分为三个级别之一:机密,秘密和绝密。随后的行政命令可能会改变这些分类以及与每个分类相关的保护级别。

2. 使用自加密驱动器:尽管有行政命令,但敏感数据需要加密。自加密驱动器 (SED) 在将数据写入驱动器时对其进行加密,该驱动器具有自包含驱动器加密密钥 (DEK)。密钥和加密过程对用户是透明的。

SED 加密驱动器上的所有内容,称为全磁盘加密 (FDE),包括操作系统 (OS)、应用程序和数据。驱动器上加密称为硬件 FDE (HWFDE),并使用嵌入式加密引擎 (EE),该引擎应提供 256 位 AES 加密。

SED 应遵守 TCG Opal 标准,这是在 SED 中管理加密和解密的安全标准。 SED 通常通过美国国家标准与技术研究院 (NIST) 制定的联邦信息处理标准 (FIPS) 认证。例如,FIPS 140-2 L2 认证可确保 SED 的 EE 经过正确设计和保护;L2 确保有明显证据表明任何试图物理篡改驱动器的行为。

国家信息保障伙伴关系 (NIAP) 负责美国实施通用标准 (CC),这是用于 IT 产品安全认证的国际标准 (ISO/IEC 15408)。CC是一个框架,构成了联邦机构和关键基础设施要求的政府驱动的认证计划的基础。

3. 采用预启动身份验证:指定的安全官员或管理员将定义用于验证对 SED 的访问的用户角色和身份管理。众所周知,构成操作系统一部分的密码安全性很弱,容易受到黑客攻击,因此第一级授权获取 (AA) 应该在操作系统启动之前进行,在这种情况下,它被称为预启动身份验证 (PBA)。

每个用户都应具有单独分配的密码,该密码授权 SED 使用其加密密钥解锁数据。安全官员应能够添加新用户并撤销对现有用户的访问权限。当用户的访问权限被撤销时,该用户甚至无法启动操作系统。

更强大的PBA实现将包括MFA。

4. 多因素身份验证方法:除了用户名/密码之外,MFA 还需要另一种形式的身份验证。一种方法是使用安全加密狗,例如YubiKey,其中包含许可证密钥或用户插入设备USB端口的其他加密保护机制。美国国防部 (DoD),包括文职雇员和承包商人员,使用称为通用访问卡 (CAC) 的智能卡,在这种情况下,计算机必须配备物理读卡器。

其他 MFA 方法包括应用程序(通常在智能手机上),这些应用程序提供同步到要求身份验证的设备或系统的一次性代码。利用智能手机无处不在的还有一个基于短信的系统,该系统将在短信中包含一次性代码。

5. 提供销毁数据的功能:在各种情况下,可能需要销毁存储在 SED 上的任何数据。良性情况是指组织决定升级其计算机和/或驱动器、在组织内传输计算机和/或驱动器,或在组织外部处置或回收计算机和/或驱动器。最坏的情况是,未经授权的实体获得驱动器的控制权,目的是访问数据。

使用基于操作系统的标准“删除”功能删除文件和文件夹是不够的,因为经验丰富的黑客仍然可以检索部分或全部数据。用于存储机密数据的 SED 应支持特殊的硬件功能,以执行安全擦除(将零写入驱动器上存储数据的每个区域)和加密擦除(擦除存储在驱动器上的任何加密密钥,从而使存储在驱动器上的任何加密数据对不良行为者不可读且无用)。

为了解决最坏的情况,组织的指定安全官员应该能够定义由驱动器本身自动启动的擦除过程;例如,如果 AA 失败指定次数,则会导致驱动器自行擦除。

对于配备适当 PBA 的 SED,存储在磁盘上的任何数据在 AA 发生之前基本上都是不可见的,从而防止不良行为者克隆驱动器以规避允许的 AA 尝试次数限制。

综上所述。..

一些组织错误地认为在操作系统启动后采用 MFA(如指纹扫描或面部识别)可提供高度的信心。但是,一旦操作系统启动,其驱动器上的任何数据都会暴露给复杂的黑客或潜在的民族国家不良行为者。

通过将 MFA 用作使用 HWFDE 实施的 PBA 环境的一部分,可以实现最高级别的置信度和安全性,该环境是在 FIPS + CC 认证和验证的 SED 上实现的。

审核编辑:郭婷

-

计算机

+关注

关注

19文章

7494浏览量

87935 -

操作系统

+关注

关注

37文章

6821浏览量

123327

发布评论请先 登录

相关推荐

拥有SHA-256核心和32Kbits的EEPROM应用的加密芯片-GEN-FA

深度识别人脸识别有什么重要作用吗

交流电转直流电的五个步骤

Apple设备为什么无法连接到AP?

ESP8266使用命令AT CWJAP_CUR连接wifi,如何增加身份验证时间?

生物识别验证在哪里开启

芯科科技领先提供CBAP解决方案支持基于证书的身份验证和配对

求助,关于TRAVEO™ II MCU安全调试的几个问题求解

OpenAI启用多重身份验证,ChatGPT用户可自行开启

Splashtop:iPad上的远程桌面软件使用指南

30%企业对AI驱动的深度伪造攻击质疑身份认证和验证方案有效性

Azentio Software 和 Regula 合作强化数字化入职的身份验证

2023年汽车网络数据安全产业发生了哪些大事?

使用多重身份验证保护数据时要采取的五个步骤

使用多重身份验证保护数据时要采取的五个步骤

评论