需要分析 IoT Web 应用是否存在可能泄露敏感数据的漏洞?需要遵守 PCI DSS 或 GDPR 等法规,但又不中断您的持续集成和交付 (CI/CD) 工作流?如果是这样,您需要一个漏洞寻求者。

Synopsys 的 Seeker 交互式应用程序安全测试 (IAST) 程序监控代码、数据流和内存,以识别敏感数据,并确保其不会存储在加密较弱或不存在的文件或数据库中。换句话说,该工具不仅可以发现漏洞,还可以确定是否可以利用它们。

通过自动化运行时测试,Seeker 动态分析 HTTP 流量;后端连接;以及开源、第三方和自定义应用程序代码,用于将误报与已识别的漏洞区分开来。它测试应用程序组件,包括:

平台和运行时,如Java和.NET

数据库,如NoSQL和SQL

应用程序类型,如 JSON、RESTful、Mobile、Web API 等。

云平台,如Azure,AWS,Google Cloud等。

通过参数识别等功能,该工具会隔离未使用的参数等组件,并用恶意值填充它们,以确定代码是否可以用作攻击的后门。

敏感数据的风险以统一的实时视图呈现给测试人员,其中包含所有检测到的漏洞的技术解释。该工具进一步提供基于上下文的修复说明和示例代码修复,帮助减少团队调整设计中风险最大的部分所需的 DevOps 时间。

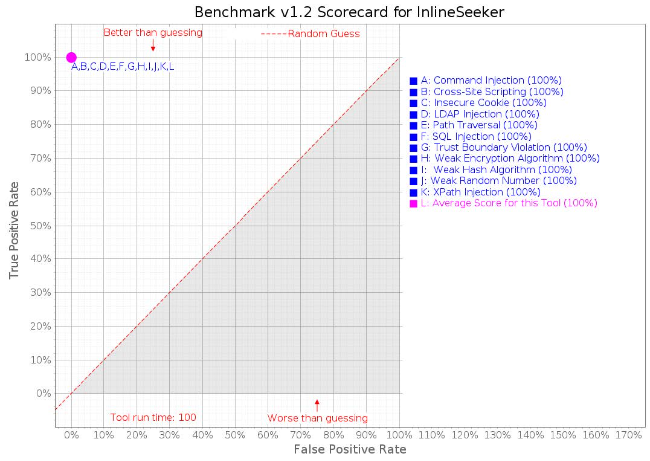

Synopsys声称该解决方案“比传统的动态测试更准确”,还集成了Black Duck Software的二进制分析,用于开源漏洞,版本控制和许可范围。

Synopsys Seeker IAST 行动:

对于 CI/CD 和 DevOps 部署,Seeker 的原生集成和 Web API 允许将其添加到现有的构建服务器和测试工具中,无论应用程序是本地、基于云的还是容器化的。这允许在软件开发生命周期的 QA 和测试阶段实施该工具的运行时分析和检测技术,直到生产部署。

当用于发现导致敏感数据的攻击媒介时,测试人员首先标记信用卡信息、用户名和密码等数据,或者属于 PCI 或 GDPR 等法规范围的任何数据。然后,在每个应用程序节点(例如容器、VM 和云实例)上部署导引头代理,这些节点跟踪应用程序执行的每个操作。这些代理由自动生成的 URL 映射实用程序提供支持,该实用程序生成一个包含测试覆盖率计划。

然后,代理执行逐行分析,检查代码、敏感数据和数十万个 HTTP(S) 请求之间的交互,这些请求提供了应用程序组件的全面覆盖。HTTP请求监控有助于将误报与真实漏洞隔离开来,Synopsys表示,与替代进程的平均误报率20%相比,误报率降低到5%以下。

Seeker 的测试结果显示在一个全面的仪表板中,该仪表板提供针对 OWASP 前 10 名、PCI DSS、GDPR 和 CWE/SANS 前 25 名的合规性分数或评级。当应用程序面临暴露敏感信息的风险时,仪表板还会显示警报。

导引头也提供不显眼的被动监控版本

审核编辑:郭婷

-

JAVA

+关注

关注

19文章

2953浏览量

104504 -

PCI

+关注

关注

4文章

662浏览量

130160 -

应用程序

+关注

关注

37文章

3238浏览量

57558

发布评论请先 登录

相关推荐

交互式低延迟音频解码器

所有的labview应用程序的三要素是什么

如何实现三维地图可视化交互系统

交互式AI领导者声通科技,引领企业级市场进入智能问答时代

中国企业级交互式人工智能市场潜力巨大,声通科技积极拓展市场份额

深耕交互式人工智能领域,声通科技为用户提供更加智能的解决方案

声通科技:Voicecomm Suites引领企业交互式人工智能新风尚

市场前景向好,交互式人工智能提供商声通科技迎广阔发展空间

声通科技全栈交互式人工智能,助力企业智能化升级

NVIDIA Research 在 SIGGRAPH Asia 中展示如何使用生成式 AI 进行交互式纹理绘制

网络安全测试工具有哪些类型

开发java应用程序的基本步骤是

如何实现Pandas的DataFrame转换交互式表格

Synopsys Seeker交互式应用程序安全测试

Synopsys Seeker交互式应用程序安全测试

评论