对计算机化工业控制系统(ICS)的网络攻击尤其危险,因为ICS控制着能源和其他高价值资产的分配和移动。

网络攻击变得越来越普遍,并产生严重后果,从经济损失和环境灾难到伤害和可能的生命损失。对计算机化工业控制系统(ICS)的网络攻击尤其危险,因为ICS控制着能源和其他高价值资产的分配和移动。

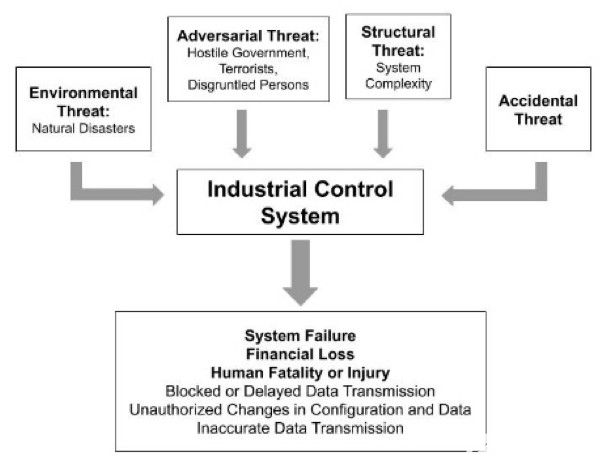

有四种类型的网络威胁:

敌对

偶然

结构的

环境的

主要类型的网络威胁及其后果。

根据美国国家标准与技术研究院(NIST)的说法,工程师应该在ICS的整个生命周期阶段解决安全问题,将企业和ICS网络分开,并将最关键的通信保持在多层架构的最安全层中。此外,应使用加密算法存储、传输和分析数据。此外,ICS应该具有限制和特权访问,并具有安全控制来防止,阻止,检测和减轻网络攻击。

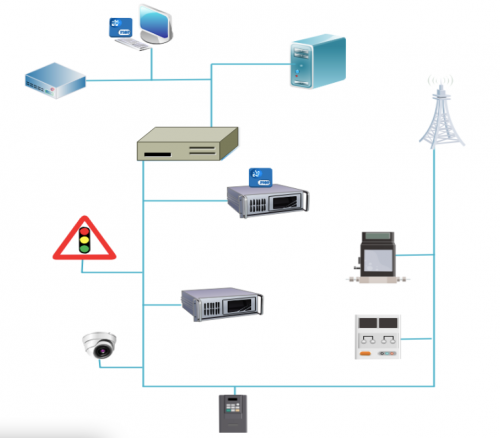

ICS 在关键基础设施中具有广泛的应用,例如电网、水力、石油和天然气、运输、化工、制药、食品和饮料以及汽车和航空航天制造。工业物联网(IIoT)将减少数据传输延迟,并使ICS能够更快地处理数据。

然而,连通性的增加也带来了更多的风险。对 ICS 的威胁可能是对抗性的,来自敌对政府、恐怖组织、心怀不满的员工和恶意入侵者。威胁可能是意外的,也可能是自然灾害造成的环境威胁。此类攻击可能会影响数据完整性、数据准确性、系统运行甚至工作场所或工人的安全。

ICS 的主要安全目标

ICS 的安全性应限制对其网络和设备的本地和物理访问,保护单个 ICS 组件(中央计算机、传感器和数据传输设备),限制未经授权的数据修改,并在发生不良事件后恢复系统。应该有主动的机制来检测安全事件并在不利情况下保持功能。

网络安全需要强大、坚固的硬件和软件系统

网络安全是一个涉及多种功能的复杂问题。计算机科学家、电气工程师、电子战专家、情报分析师和系统工程师需要共同努力,构建有效的定制安全解决方案。

ICS 系统的核心是工业网络安全边缘设备。它用于控制和自动化 ICS。另一个重要功能是保护ICS免受网络威胁。工业网络安全边缘设备的目的是处理、收集和存储数据,还应包括能够进行数据分析和标记异常交易的软件。

ICS 的任何网络安全解决方案都需要实时工作并支持跨所有通信层的加密,以便只有安全的消息流量才能在关键系统控制和数据采集 (SCADA) 系统之间流动。

在集中、集成和关联网络数据时,安全解决方案必须快速识别模式并检测和分类网络威胁。除了具有开放的系统架构外,网络安全软件还应易于定制以适应不同的场景,并提供可定制的安全仪表板。软件解决方案还需要与硬件兼容,以实现协同数据保护。

软件应用程序需要强大的硬件支持

工业控制系统(ICS)应用只有通过强大的IIoT硬件/工业嵌入式计算机支持才能发挥其最大潜力。例如,由于有许多不同的场景和应用程序,因此不可能为每种情况编写新的和不同的软件。最具成本效益和效率的解决方案可以在灵活的硬件环境中安装相同的软件,并为各种应用定制整个软件包。

工业嵌入式计算机通过监控和跟踪交易以及识别可疑活动,在确保ICS安全方面发挥着至关重要的作用。工业边缘设备用于分析收集的数据的安全软件必须由灵活、坚固、可靠且具有扩展产品可用性的硬件提供支持。最后,在设计和开发过程中需要支持,以定制软件的硬件。

开发人员和软件解决方案提供商依靠ADL Embedded Solutions等公司的产品和服务来抵御这些网络威胁。

审核编辑:郭婷

-

控制系统

+关注

关注

41文章

6625浏览量

110639 -

计算机

+关注

关注

19文章

7504浏览量

88060 -

ICS

+关注

关注

0文章

35浏览量

18143

发布评论请先 登录

相关推荐

常见的网络硬件设备有哪些?国产网络安全主板提供稳定的硬件支持

莱迪思Sentry荣获2024年Fortress网络安全奖

如何利用IP查询技术保护网络安全?

网络安全技术商CrowdStrike与英伟达合作

海外高防服务器对网络安全保护的影响

人工智能大模型在工业网络安全领域的应用

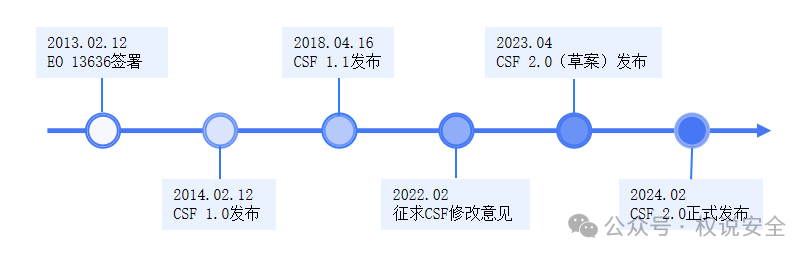

专家解读 | NIST网络安全框架(1):框架概览

工业富联获颁ISO/SAE 21434汽车网络安全认证

家用路由器如何保护你的网络安全?

工业发展不可忽视的安全问题——OT网络安全

通过内置网络安全为您的工业硬件系统提供防弹保护

通过内置网络安全为您的工业硬件系统提供防弹保护

评论