物联网 (IoT) 和其他细分市场正在推动架构和连接解决方案,这些解决方案具有具有挑战性的电源、安全性、资源和其他限制。对于联网传感器,这些约束使得最佳安全态势更加难以创建和维护。

如第1 部分和第 2 部分所述,带有 TSS 2.0 的 TPM 为许多市场和应用程序提供了高级安全性。虽然TPM提供了多种安全选项,但由于嵌入式微控制器(MCU)或片上系统(SoC)的成本、复杂性和物理空间限制,某些应用(尤其是物联网解决方案、系统和组件)可能没有TPM或类似的硅基功能。

TCG 针对这些限制的解决方案是设备标识符组合引擎 (DICE),这是可信计算组中 DICE 架构工作组的新规范。该规范以接近零的成本定义了物联网的基础安全性。简单的硬件 (HW) 要求使 DICE 几乎可以适应任何系统或组件。

作为首批利用DICE提供的功能的公司之一,微软对DICE的实施被称为健壮,弹性,可恢复的物联网或RIoT。DICE 和 RIoT 提供基于硬件的身份和证明,以及密封、数据完整性、设备恢复和安全更新的基础。

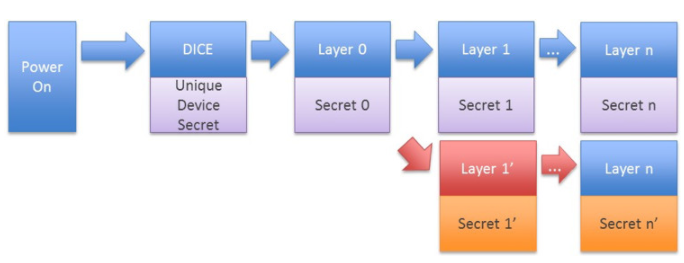

在 DICE 架构中,设备启动(启动)是分层的。从唯一设备机密 (UDS) 开始,创建对设备以及每个层和配置唯一的机密或密钥。此派生方法意味着,如果引导不同的代码或配置,机密将不同。如果存在漏洞并泄露了机密,则修补代码会自动对设备重新生成密钥。

如图1所示,上电(复位)无条件启动DICE程序。DICE对UDS具有独占访问权限,每一层使用加密单向函数(OWF)计算下一层的密钥。在这个派生链中,每一层都必须保护它收到的秘密。图 1 中的分支(红色箭头)说明了代码或配置更改的结果。更新提供了一种在错误代码泄露机密时恢复设备或组件的方法。

图 1:DICE 模型(顶行)和更改的影响(红色箭头)。

DICE可以用作启用许多高价值方案的基础。例如,DICE可用于安全的远程设备恢复(网络弹性平台计划)。它可以恢复无响应(即p0wned,挂起等)设备,成本大大降低,因为不需要物理设备交互。

另一个例子是供应链管理(“组件的DICE”)。最近发生的几次破坏性网络攻击是供应链中引入的恶意软件的结果。DICE认证使最终客户对供应链的信任要少得多,而只信任存储子系统或闪存供应商。

此外,强大的加密身份、真实性、许可和更多信任方面使DICE成为建立可信传感器节点的理想属性。

实现所需的信任级别

在灵活的安全框架中,一种尺寸并不适合所有人。DICE提供最低的硅要求和低进入门槛 - 这是网络传感应用的两个关键因素。同时,它为基于硬件的强大加密设备标识和证明、静态数据保护(密封)以及安全设备更新和恢复提供了基础。随着SoC、MCU和闪存供应商等供应商的公开发布,系统设计人员现在是时候研究DICE如何为传感器和其他物联网连接节点提供更高的安全性了。

这篇由三部分组成的文章展示了互联工业应用中的传感节点如何从计算机、网络和存储段已经实施的更高安全性中受益。

审核编辑:郭婷

-

物联网

+关注

关注

2909文章

44704浏览量

374158 -

应用程序

+关注

关注

37文章

3277浏览量

57738 -

DICE

+关注

关注

0文章

4浏览量

6166

发布评论请先 登录

相关推荐

【全新课程资料】正点原子《ESP32物联网项目实战》培训课程资料上线!

什么是物联网技术?

物联网的前世今生:什么是物联网?实现物联网的无线标准解读

物联网的基础信任

物联网的基础信任

评论