介绍

让我们回顾一下到目前为止我们从密码学系列教程中学到的一些基础知识,然后回顾一下如何使用我们学到的知识。结合一些精心设计的安全身份验证器,我们将展示如何在一些简单但非常安全的实际解决方案中使用它们。

密码学的四个基本目标

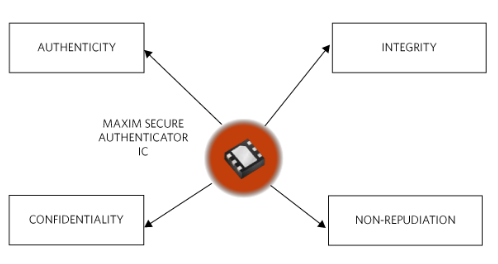

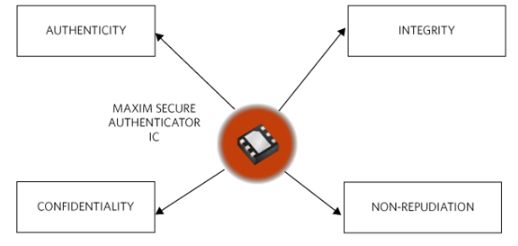

正如我们在本系列的第一个教程 “密码学:它如何在我们的数字世界中提供帮助”中学到的那样,任何好的加密系统的四个基本目标是:机密性、真实性、完整性和不可否认性(图 1)。目前,各种制造商提供了广泛的安全身份验证器和协处理器,可以帮助忙碌的开发人员快速实施安全系统。这些协处理器基本上从主机微控制器卸载了加密计算和数据处理要求,并与提供主要安全功能的耦合安全身份验证器无缝集成。接下来,我们将探讨其中几个协处理器。

图1.密码学的四个基本目标包括机密性、真实性、完整性和不可否认性。

使用对称密钥协处理器

假设您是一名开发人员,试图在您开发的独特小工具中实现安全系统,并且您的商业模式的成功可能取决于大批量消耗品或一次性用品的销售。在此模型中,您向客户销售永久部署的主机系统,然后他们从您和您单独购买耗材。此小工具可以是医疗耗材或打印机墨盒,其中您的系统性能取决于它所连接的一次性外围设备。对于一次性传感器或工具等医疗耗材,主要问题是质量、安全和使用管理。对于打印机墨盒之类的东西,必须解决诸如劣质假冒产品和/或打印输出质量差而导致主机打印机损坏等问题。在这两种情况下,都会有与假冒一次性用品相关的收入损失,从而导致您的业务模式崩溃。

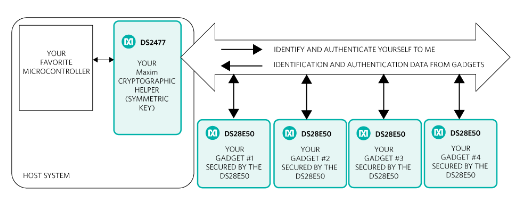

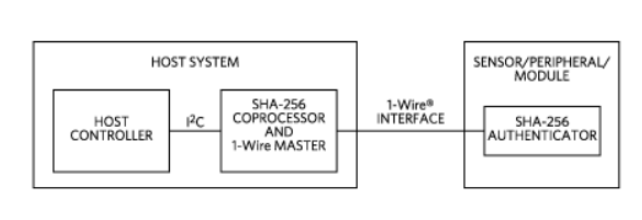

因此,您需要确保连接到主系统的小工具是真实的,并且您的系统可以识别。使用安全认证器可以轻松实现这一点,例如带ChipDNA的DS28E50 DeepCover®安全SHA-3认证器及其配套的DS2477 DeepCover安全SHA-3协处理器,具有ChipDNA™物理不可克隆功能(PUF)保护。图2显示了这种加密安全系统的简化系统架构。

图2.安全系统架构使用对称密钥安全身份验证器和协处理器。

在这个系统中,将你最喜欢的微控制器连接到DS2477,让它处理所有的识别和认证任务。它还提供适当的电信号强度和时序,以驱动位于每个小工具中的DS28E50。

DS2477设计非常灵活,可实现更好的控制。如果您想深入挖掘并控制加密身份验证过程的各个方面,它具有低级命令,可让您做到这一点。但是,如果您希望它为您处理复杂性,它具有非常高级的命令,可以更放手地保护您的小工具。DS2477 和 DS28E50 均内置 ChipDNA PUF 功能,使用未实际保存在器件中但每次需要时都会派生的密钥来保护数据。该技术在我们系列的上一个教程 “密码学:了解物理不可克隆函数 (PUF) 的好处”中进行了介绍。

使用非对称密钥协处理器

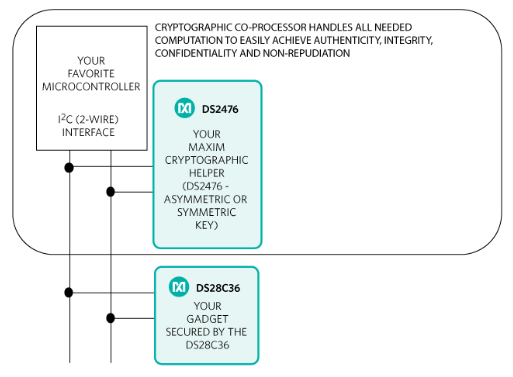

正如我们在系列的上一个教程“密码学:现代方法的基础知识”中学到的那样,在某些情况下,系统需要使用非对称密钥来保护系统。这对于实现完整的加密系统完整性和不可否认性至关重要。图 3显示了这种类型的系统。

图3.安全系统架构使用非对称密钥安全身份验证器和协处理器。

在这里,就像以前一样,您需要保护您的小工具,但您希望使用公钥/私钥组合来实现您的加密目标。图3所示为DS2476 DeepCover安全协处理器作为加密助手,内置工具执行非对称ECDSA和对称SHA-256功能。ECDSA 和 SHA-256 算法在之前的教程 “密码学:仔细观察算法”中都有介绍。DS2476还具有符合NIST标准的随机数发生器,主机微控制器可以使用该随机数产生防止“中间人”攻击所需的随机数。

在图3所示的系统中,DS2476和DS28C36器件(DS28E83/DS28E84适用于抗辐射医疗应用)协同工作,保护您的新设计免受仿冒和其他恶意攻击。

工厂个性化/预编程自定义数据

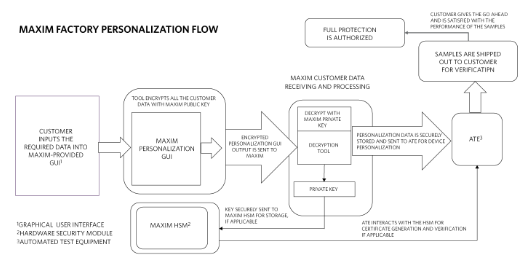

现在是使用安全身份验证器轻松快速地实现加密安全系统的最后一块难题。这包括使用为工厂生产量身定制的个性化/预编程服务。此服务使用您的私有或公共数据对设备制造商设施中的身份验证器和协处理器进行个性化或预编程。示例数据可以是对称密钥/机密或非对称密钥证书。个性化流程的示例如图 4 所示。

此个性化服务有助于将所需数据编程到生产设置中的身份验证器。在大多数情况下, 制造商 需要 开发 自己 的 测试 系统 和 基础设施 来 完成 此 任务, 这 可能 非常 耗时且 成本高昂。数十年来,Maxim Integrated一直为各类客户提供这项服务,有效地帮助保护他们的数据。

该过程从客户请求时开始,然后将所需数据安全地传输到Maxim。如图4的前两部分所示,客户在其中将数据安全地输入到其设施中的Maxim工具中。完成后,该工具将对数据进行加密,然后将其发送给Maxim。此时,Maxim接管并完成样本生成过程,如图4所示。

图4.在设备制造商的工厂中对私有或公共数据进行个性化/预编程有助于快速实施加密安全系统。

一旦样品获得客户的批准,该客户的零件就会投入生产。从那时起,“即用型”零件将根据要求运送给客户。

结论

在密码学手册中,我们从一般概述开始介绍了密码学的基础知识,然后定义了安全密码系统的特征。我们描述了各种加密概念的细节,例如加密和对称/非对称加密。然后,我们概述了各种加密算法,如SHA,ECDSA,AES,3DES和RSA。接下来,我们提供了物理上不可克隆函数的以实现为中心的解释。我们希望这种方法能让忙碌的工程师快速理解为什么这些功能对于目标应用至关重要。

在概述和讨论了基本和详细的加密概念之后,我们展示了如何将这些概念用于实际应用的示例,例如安全启动或IP保护。最后,我们回顾了最新的安全认证器和协处理器以及个性化/预编程服务的一些非常重要的功能。我们相信,安全认证器可以帮助工程师以非常高的置信度快速开发和部署加密安全系统。

审核编辑:郭婷

-

微控制器

+关注

关注

48文章

7559浏览量

151475 -

处理器

+关注

关注

68文章

19293浏览量

229948 -

PUF

+关注

关注

2文章

24浏览量

8593

发布评论请先 登录

相关推荐

飞思卡尔C29x加密协处理器:网络数据安全的“门神”

基于ATAES132A加密协处理器的MIKROE-2760,安全2 CLICK板

Hifn全新SentryXL系列安全处理器

Arm Cortex-A73 MPCore处理器加密扩展技术参考手册

DS3660 安全存储器和可编程篡改检测加密处理器

Silex Insight推出完整的NIST认证加密协处理器系列

安全协处理器/1-Wire® 主控器实现SHA-256认证

安全认证器和协处理器如何简化加密

安全认证器和协处理器如何简化加密

评论