随着越来越多的嵌入式设备被添加到已经拥挤的网络中,发现攻击者变得越来越困难。在这篇博客中,我们将探讨一些可用的技术,这些技术可以让防御者在检测攻击者方面具有优势,以及您作为系统设计者或实施者可以做些什么来帮助完成这些工作。我们将从查看典型的入侵检测系统 (IDS) 开始,然后查看更复杂的安全信息事件管理 (SIEM) 系统,以及您作为设备开发人员如何帮助支持这些控制。

使用传统入侵检测系统进行日志记录和警报

传统的 IDS 试图通过攻击者的行为来发现他们。IDS 可能在网络或主机上运行,并将它看到的流量与它自己的签名库进行比较,以识别可能是更大攻击的一部分的事件。在许多情况下,这些系统只能对它们自己看到的内容发出警报。根据其签名和配置的质量,IDS 可能容易出现更高的误报率,或与签名匹配但不表示真正攻击的事件。为您的网络调整 IDS 是减少误报数量的重要步骤。调整过程受签名质量、签名更新频率、IDS 系统对其环境的了解程度以及 IDS 传感器所在位置的影响。例如,在防火墙外部安装网络 IDS 传感器会非常嘈杂,并且在检测已成功渗透您的网络的攻击者时不一定有用。但是,在防火墙外部安装网络 IDS 传感器可能会从 Internet 中获取有趣的数据,或者有助于创建特定攻击起源地的人口统计数据。

规避传统入侵检测系统的检测

老练的攻击者了解 IDS 的工作原理,并将构建试图逃避检测的攻击。攻击者可能使用的一种技术是使用合法访问点简单地访问您的网络。攻击者使用来自毫无戒心的用户的钓鱼(窃取)用户名和密码登录 VPN 集中器,在 IDS 系统看来可能是合法的。然而,虽然单个登录事件可能不会触发警报,但攻击者采取的后续行动可能会被另一种类型的监控系统检测到。因此,单独的 IDS 通常不足以检测所有类型的攻击。成功的攻击检测需要共享来自各种日志和事件的良好信息,这些日志和事件可以关联和过滤,以提供防御者可以调查的高质量警报。

以这两个动作为例:

首先,在财务组工作的员工远程登录到网络并分配了一个 IP 地址。

然后,几分钟后该 IP 地址访问工程数据库服务器。

单独来看,这些事件可能看起来很正常。但是,将这些事件关联在一起可能会引发一个问题,说明财务用户为什么要访问工程系统。将多个事件源与针对特定环境定制的强大分析和规则相结合,可以实现关联。可用数据越多,可以创建的相关性就越强。

关联引擎摄取的日志数据应来自各种系统和跨业务组。例如,用户是否在其人力资源系统记录被禁用后登录到 IT 管理的 VPN 集中器?该答案可能需要来自 VPN 集中器的身份验证日志以及 HR 系统数据查询。再举一个例子,将来自另一个国家的同一用户远程登录后几小时内发生的个人对建筑物的物理访问关联起来,可能需要房东和 IT 团队之间的合作。

使用 SIEM 系统进行日志记录和警报

SIEM 系统为关联和事件警报提供平台。SIEM 平台提供强大的防御层,帮助防御者从日常噪音和活动中辨别出攻击者留下的真实信号和线索。请记住,开箱即用的规则很少是足够的,并且确定和构建用于构建关联规则的正确用例需要时间和对网络环境的深入了解。

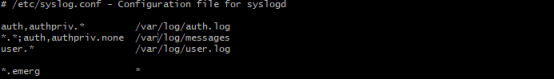

您的设备必须生成适当的事件并与其他监控和 SIEM 系统共享这些日志以确保安全。大多数现代嵌入式设备都具有将事件日志转发到远程服务器的功能。为嵌入式设备提供支持的特定操作系统和固件可能有助于日志记录,您可以使用自己的特定于应用程序的事件进行扩充。许多设备都支持 syslog,这是一种消息记录标准。作为支持系统日志的设备的最终用户,您通常能够配置将任何事件转发到哪里以及指定发送多少信息——例如,一个关键事件或只是一个警告。

在 SIEM 系统中管理事件

作为设备的设计者,您将拥有更多的控制权。您可以启用应发送哪些事件以及如何格式化事件。在设计新的嵌入式设备时,请考虑您的设备将如何驻留在网络上,以及它生成的事件如何增强现有的更广泛的监控系统。问问自己,您可以将哪些事件和警报添加到您的设备以帮助防御者发现异常行为,即使它不在您的设备上。将您的设备配置为在您的设备上发生有趣的活动时记录事件。这些活动可能包括用户何时登录、何时用户提升其权限(例如sudo或启用),当用户编写配置时,或当用户重新启动系统时。这些事件单独来看可能并不重要,但与其他事件结合起来可能会证实一个更大的故事。通过提供此类信息,防御者可以使用您的设备活动以及其他数据来增强他们的检测过程。

除了定义和记录特定事件之外,请确保包含足够的关于事件的元数据,以便对防御者有用。例如,用户登录事件可能带有 TCP/IP 地址和时间戳,但在事件消息中包含其他数据(如用户名、设备品牌和型号等)会更有帮助登录是成功还是失败。机器将读取您的事件,而人们将使用商业智能工具和切片器来分析您的数据,因此创建易于解析的事件非常重要。

为了帮助运营中心将您的设备纳入他们的系统,请务必清楚地记录您将支持的事件的结构和性质。包括对事件及其模式的描述也会让防御者了解您的设备如何运行以及他们在观察其在网络上的行为时应该期待什么。此外,记录您的设备将使用哪些网络协议以及它通常与哪些系统通信。此信息是描述您的设备将如何与其他系统通信的数据流图的一部分。

结论

日志记录和警报是基本工具,不仅可以检测错误和创建维护票据,还可以通过将单个事件拼凑成一个更大的画面来帮助防御者检测攻击者。使用联网的嵌入式设备时,无论您的设备多么不重要,它仍然是网络上的另一个节点。无论您的设备是攻击者还是旁观者的目标,它创建和记录然后与其他安全系统共享的事件对于发现和阻止攻击者都至关重要。

请参阅我的其他安全博客条目,包括通过基于主机和网络的防火墙对嵌入式设备进行表面区域管理,以了解更多安全最佳实践。

审核编辑:汤梓红

-

IDS

+关注

关注

0文章

27浏览量

16211 -

嵌入式设备

+关注

关注

0文章

112浏览量

17078 -

日志

+关注

关注

0文章

139浏览量

10697

发布评论请先 登录

相关推荐

分布式日志追踪ID实战

玩转Nginx日志管理:高效排查问题的终极指南

华为发布驾驶员行为异常检测新专利

日志篇:模组日志总体介绍

攀高行为识别摄像机

铁威马教程 如何收集NAS的日志

通过日志记录和警报识别异常设备行为

通过日志记录和警报识别异常设备行为

评论