Warren G. Bennis 的一句名言指出,未来的工厂将只雇用一个人和一条狗。男人的职责是喂狗,而狗会阻止男人接触设备。那一天似乎越来越接近现实,但现在必须要问的是,这只狗是否不仅能够让看守人的手远离设备,还能让恶意黑客的手远离试图干预代码而不是物理操作的恶意黑客的手.

计算机安全:一项永无止境的工作

尽管许多人尽最大努力保护计算机安全,但新的计算机病毒似乎每天都会出现。有时,这些病毒可能相当讨厌,例如 2018 年发现的 Meltdown/Spectre 漏洞,它固有地存在于计算机的芯片级别。另一个例子是 2016 年发现的 Mirai 僵尸网络。令人沮丧的是,Mirai 僵尸网络恶意软件仅使用从未更改过的默认密码列表感染物联网 (IoT) 设备。

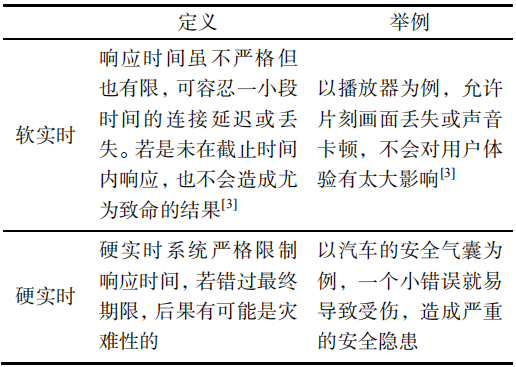

信息和虚拟混乱通常是这些攻击的目标——当然不应该被接受——但恶意程序可以设计为跳入真实(即“物理”)世界以影响工业机械的运行。不幸的是,由于这些嵌入式系统的性质各不相同,而且在许多情况下它们可以使用 10 年、20 年或更长时间,因此保护这些机器可能是一个挑战。

雪上加霜的是,在工厂环境中,网络安全通常掌握在“信息技术 (IT) 人员”手中。虽然他们可能知道如何保护传统计算机/硬件/软件意义上的网络,但在大多数情况下,他们依靠控制工程师来维护专门的制造设备。这些制造和控制工程师虽然擅长保持机器运行,但通常不具备复杂的 IT 概念知识,更不用说从安全角度了解整个制造工厂环境中正在发生的事情。这代表了工厂自动化中谁负责什么的灰色地带——创建了一个明显的攻击向量。

除了设计、管理和保护自动化生产线的一般操作之外,该环境中的工程师和 IT 人员还必须考虑保护资产管理软件和硬件。例如,由安全漏洞引起的零件计数不准确可能会对供应链造成严重破坏:因此,如果条形码扫描仪以某种方式损坏或被欺骗,这会为坚定的虚拟对手提供另一种攻击途径。如果库存计数被破坏,一方面可能导致机器和生产设备过度劳累,另一方面由于不存在库存而导致错过交货时间表。为了“赶上”虚假数据,预防性维护甚至可能无法完成或推迟,这意味着设备损坏可能会作为次要影响发生。

安全设计

考虑到这些潜在的安全漏洞,如果一家公司的任务是为工业环境设计新硬件,那么客户的安全需求必须是最重要的。然而,难题在于,您不能仅依靠工程师和 IT 人员在计算机硬件的整个演进过程中世世代代确保设备安全。事实上,作为一名前制造工程师,我确信许多工程师希望他们的笔记本电脑上仍然有物理串行和并行端口,如果没有计算机仍在运行“Windows 3.1”的进程,我会感到非常惊讶”(或更早)显示屏幕保护程序时。尽管存在这些挑战,但工业产品必须在安全方面始终坚如磐石,并采用端到端的方法,这样系统的一个节点就不会导致其他地方出现漏洞。

然而,这种以安全为中心的设计确实会产生一些相关成本,而且您的组织可能没有内部专业知识或没有时间从头开始开发安全系统。好消息是您的公司不必从头开始——而且可能不应该。Maxim 在过去 30 年一直涉足数字安全领域,包括为关键销售点 (POS) 终端生产硬件,其MAXREFDES155 DeepCover 安全参考设计已准备好集成到您的应用中。

该参考设计在底座屏蔽上使用 DS2476 DeepCover® ECDSA/SHA-2 协处理器来验证来自相应传感端点(使用 DS28C36 DeepCover ECDSA/SHA-2 验证器)的安全信号是否合法。芯片级的硬件内置了安全性,因此排除了在两点进行某种物理硬件交换的可能性,没有已知的方法可以欺骗这种类型的安排。这意味着您可以开发您最擅长的硬件类型,同时集成来自 Maxim 的世界级密码保护。

结论

虽然我们作为工程师永远无法阻止对工业环境的每一次可能的入侵,但使用设计时考虑到安全性的硬件对实现这一目标大有帮助。这是硬件设计师需要接受的概念,负责保持机器运行的人员明智地考虑何时指定新设备或改装设备。

审核编辑:汤梓红

-

嵌入式系统

+关注

关注

41文章

3597浏览量

129554 -

计算机

+关注

关注

19文章

7513浏览量

88173

发布评论请先 登录

相关推荐

什么是嵌入式操作系统?

什么是嵌入式?一文读懂嵌入式主板

嵌入式主板是什么意思?嵌入式主板全面解析

嵌入式系统的未来趋势有哪些?

嵌入式系统中的实时操作系统

RT-Thread出席第六届中国嵌入式技术大会,共话嵌入式操作系统与智能工业

保护工业环境中的嵌入式系统

保护工业环境中的嵌入式系统

评论