霍斯特·戈尔茨(HorstGörtz)IT安全研究所和马克斯·普朗克安全与隐私研究所的科学家们发现了Xilinx 7系列FPGA中的一个关键安全漏洞。该漏洞被研究人员称为“ StarBleed”,会影响到赛灵思(Xilinx)的Virtex,Artix,Spartan和Kintex 系列FPGA。

不幸的是,这个bug是在设备的硬件上,而不是软件上。因此,只能通过更换芯片来消除安全隐患。对FPGA的本质做一个非常基本的解释,可以帮助我们剖析StarBleed的问题。

FPGA的本质

FPGA全称可编程门阵列,被描述为 "计算机制造商的'乐高积木':与其他计算机芯片相比,可灵活运用的电子元件"。FPGA可以按照需求灵活改变芯片功能,修复设计BUG等。

可编程性是FPGA的主要优点但这同时也是它的缺点。设计师经常会在线远程重新编程FPGA。FPGA的设计者们永远都意识到不良行为者劫持设备的固有危险。他们投入了大量的时间、精力和金钱来避免这种安全威胁,但并不总是成功的。

StarBleed安全漏洞解析

FPGA包含一个称为位流的板载文件,比特流用于对FPGA进行编程,因此设计人员可以使用多种加密方法来保护该文件。霍斯特·戈茨IT安全研究所和马克斯·普朗克安全与隐私研究所的研究团队成功突破了FPGA比特流的这些加密障碍。

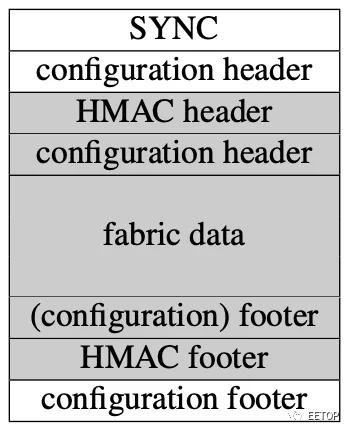

比特流结构概述。图片由HorstGörtzIT安全研究所提供

如果黑客能够重新获得这些研究人员的努力,他们将完全控制FPGA和以FPGA为核心的终端设备。此外,他们可以将硬件Trojan插入FPGA并窃取其中拥有的任何知识产权。

赛灵思也认识到加密比特流在安全性中的重要地位。在应用笔记中,Xilinx提供了逐步指南,以使用Xilinx的Vivado设计套件将加密的比特流生成并编程到Xilinx 7系列FPGA中。

破解比特流加密

Xilinx的7系列FPGA数据表中描述,“除了XC7S6和XC7S15外,所有7系列FPGA都可以使用256位AES加密和HMAC/SHA-256认证来保护包含敏感客户IP的FPGA位流,以防止未经授权的设计复制。”

但是,当FPGA的更新和备份功能显示了一个网关时,研究人员可以通过该网关在线配置时更改加密的比特流,从而使研究人员能够突破这些安全措施。在这个配置过程中,研究人员将解密的信息重新路由到一个“WBSTAR配置寄存器”。一旦研究人员点击重置,他们就可以读出内容。

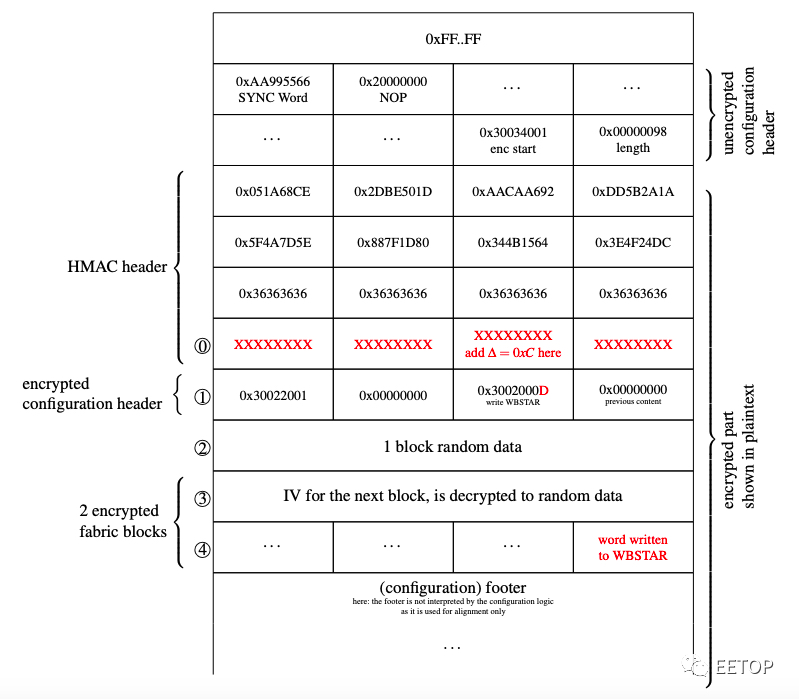

攻击比特流的描述。图片由HorstGörtzIT安全研究所提供

可以在他们发表的研究论文d "The Unpatchable Silicon: A Full Break of the Bitstream Encryption of Xilinx 7-Series FPGAs."中阅读该研究团队“白帽黑客”方法的全部详细信息。

审核编辑 :李倩

-

FPGA

+关注

关注

1630文章

21781浏览量

604936 -

编程

+关注

关注

88文章

3634浏览量

93883 -

安全漏洞

+关注

关注

0文章

151浏览量

16735

原文标题:FPGA爆安全大漏洞!黑客可远程篡改逻辑! 解决办法:换芯片

文章出处:【微信号:zhuyandz,微信公众号:FPGA之家】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

对称加密技术有哪些常见的安全漏洞?

物联网系统的安全漏洞分析

如何使用 IOTA 分析安全漏洞的连接尝试

漏洞扫描一般采用的技术是什么

漏洞扫描的主要功能是什么

苹果macOS 15 Sequoia将修复18年老漏洞,筑牢企业内网安全防线

从CVE-2024-6387 OpenSSH Server 漏洞谈谈企业安全运营与应急响应

Adobe修复35项安全漏洞,主要涉及Acrobat和FrameMaker

微软五月补丁修复61个安全漏洞,含3个零日漏洞

PuTTY等工具曝严重安全漏洞:可还原私钥和伪造签名

微软修复两个已被黑客利用攻击的零日漏洞

LG智能电视被曝存四安全漏洞,影响超9万台设备

iOS 17.4.1修复两安全漏洞,涉及多款iPhone和iPad

物联网边缘设备安全:IIoT安全的硬件解决方案

StarBleed安全漏洞解析

StarBleed安全漏洞解析

评论