个人网站总被攻击?写个自动封禁IP的脚本给你!具体如下:

1.在ngnix的conf目录下创建一个blockip.conf文件

2.里面放需要封禁的IP,格式如下

deny1.2.3.4;

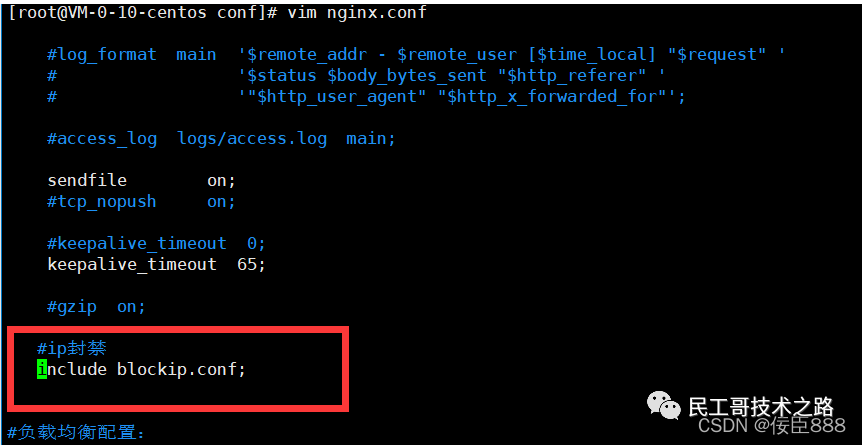

3.在ngnix的HTTP的配置中添加如下内容

includeblockips.conf;

4.重启 ngnix

/usr/local/nginx/sbin/nginx-sreload

然后你就会看到IP被封禁了,你会喜提403;

小思考:如何实现使用ngnix自动封禁ip的功能

1.AWK统计access.log,记录每分钟访问超过60次的ip,然后配合nginx进行封禁

2.编写shell脚本

3.crontab定时跑脚本

好了上面操作步骤列出来了,那我们先来实现第一个吧

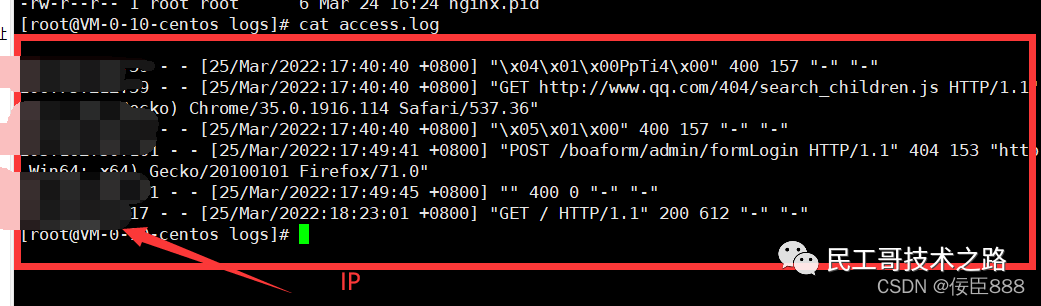

操作一:AWK统计access.log,记录每分钟访问超过60次的ip

awk'{print$1}'access.log|sort|uniq-cd|awk'{if($1>60)print$0}'

1.awk'{print$1}'access.log 取出access.log的第一列即为ip。

2.sort|uniq-cd去重和排序

3.awk'{if($1>60)print$0}'判断重复的数量是否超过60个,超过60个就展示出来

操作二:编写shell脚本,实现整体功能(写了注释代码)

#不能把别人IP一直封着吧,这里就清除掉了

echo"">/usr/local/nginx/conf/blockip.conf

#前面最开始编写的统计数据功能

ip_list=$(awk'{print$1}'access.log|sort|uniq-cd|awk'{if($1>60)print$0}')

#判断这个变量是否为空

iftest-z"$ip_list"

then

#为空写入11.log中,并重新启动ngnix

echo"为空">>/usr/local/nginx/logs/11.log

/usr/local/nginx/sbin/nginx-sreload

else

#如果不为空前面加上deny格式和ip写入blockip.conf中

echo"deny"$ip_list>/usr/local/nginx/conf/blockip.conf

#因为前面携带了行数,所有我们需要去除掉前面的行数,写入后在读取一次

ip_list2=$(awk'{print$3}'/usr/local/nginx/conf/blockip.conf)

#最后再把读取出来的值,在次写入到blockip.conf中

echo"deny"$ip_list2";">/usr/local/nginx/conf/blockip.conf

#重启ngnix

/usr/local/nginx/sbin/nginx-sreload

#清空之前的日志,从最新的开始截取

echo"">/usr/local/nginx/logs/access.log

fi

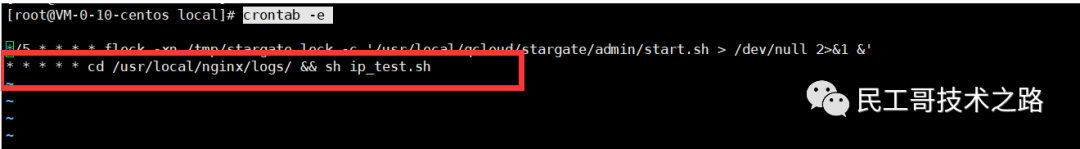

操作三:使用crontab定时,来实现访问每分钟超过60的

直接实操吧:

crontab-e *****cd/usr/local/nginx/logs/&&ship_test.sh每一分钟运行一次 systemctlrestartcrond.service重启一下配置既可

-

IP

+关注

关注

5文章

1548浏览量

148977 -

HTTP

+关注

关注

0文章

484浏览量

30800 -

代码

+关注

关注

30文章

4674浏览量

67819 -

Shell

+关注

关注

1文章

359浏览量

23203 -

脚本

+关注

关注

1文章

382浏览量

14765

原文标题:网站总被攻击?写个自动封禁 IP 的脚本给你

文章出处:【微信号:良许Linux,微信公众号:良许Linux】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

预防跨站脚本攻击(XSS)的方法

SCDN的抗CC攻击和抗DDoS攻击防护是什么?

面对外部恶意攻击网站,高防服务器如何去防御攻击?

网站被攻击带来的危害

网站被攻击的危害

如何判断网站是否被CC攻击

网站被网络攻击的常见形式都有哪些

网站服务器被攻击后如何查找被木马篡改的痕迹

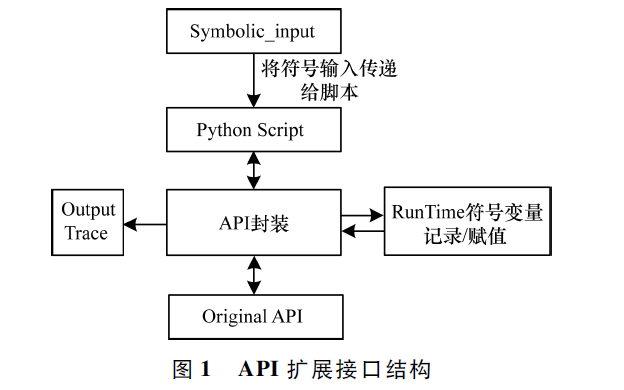

如何使用符号执行的python实现攻击脚本分析平台

网站总被攻击?写个自动封禁IP的脚本给你

网站总被攻击?写个自动封禁IP的脚本给你

评论