在创建、测试和部署软件时,许多开发公司现在使用专有软件和开源软件(OSS)。

专有软件,也称为封闭源代码或非自由软件,包括发布者或其他人保留修改、使用或共享修改的许可权利的应用程序。示例包括 Adobe Flash Player、AdobePhotoshop、macOS、MicrosoftWindows 和 iTunes。

相比之下,OSS授予用户使用、更改、研究软件及其源代码并将其分发给互联网上任何人的能力。因此,任何人都可以参与软件的开发。示例包括MongoDB、LibreOffice、ApacheHTTP Server 和 GNU/Linux操作系统。

这意味着许多组织正在为其OSS 使用第三方代码和模块。虽然这些添加对许多应用程序来说非常有用,但它们也会使组织面临风险。根据 Revenera 的2022 年软件供应链状况报告,64%的组织受到 OSS依赖项漏洞引起的软件供应链攻击的影响。

尽管OSS 会使组织面临风险,但避免OSS 软件和依赖项是不切实际的。OSS 软件和依赖项现在在开发中扮演着不可或缺的角色。对于 JavaScript、Ruby和 PHP应用程序框架尤其如此,它们倾向于使用多个OSS 组件。

由于软件公司实际上无法避免使用OSS,因此网络安全团队必须通过使用软件组合分析(SCA) 工具来避免与OSS 相关的漏洞。此外,他们需要将 SCA 与静态应用程序安全测试(SAST) 相结合,因为还使用了Microsoft Windows 和Adobe Acrobat 等专有软件。

什么是SAST?

SAST是一种代码扫描程序,可审查专有代码和应用程序源中的网络安全弱点和错误。SAST 也称为白盒测试,被认为是一种静态方法,因为它在不运行应用程序本身的情况下分析代码。由于它只逐行读取代码而不执行程序,SAST平台在消除软件产品开发生命周期(SDLC) 每一页的安全漏洞方面非常有效,尤其是在开发的前几个阶段。

具体来说,SAST程序可以帮助团队:

查找常见漏洞,例如缓冲区溢出、跨站点脚本和SQL 注入

验证开发团队是否符合开发标准

根除供应链攻击等蓄意违规行为

在代码投入生产并制造漏洞之前发现弱点

扫描开发团队不知道的专有软件错误的所有可能状态和路径

通过在 SDLC的早期减少问题来实施主动安全方法

SAST 在软件开发中扮演着不可或缺的角色。通过在开发团队编写代码时向他们提供实时反馈,SAST可以帮助团队在进入SDLC 的下一阶段之前解决问题并消除问题。这可以防止错误和漏洞累积。

什么是 SCA?

SCA 是一种代码分析工具,可检查源代码、程序包管理器、容器映像、二进制文件,并将它们列在称为物料清单(BOM) 的已知漏洞清单中。然后,该软件将 BOM与包含常见和已知漏洞信息的数据库进行比较,例如美国国家漏洞数据库(NVD)。这种比较使网络安全团队能够发现关键的法律和安全漏洞并修复它们。

一些 SCA工具还可以比较它们的已知漏洞清单,以发现与开源代码相关的许可证。尖端的 SCA 还可能能够:

分析整体代码质量(即贡献历史和版本控制)

自动化使用 OSS模块的整个过程,包括根据需要选择和阻止它们进入IT 环境

针对组织部署应用程序后报告的漏洞提供持续警报和监控

检测并映射无法通过其他工具发现的已知OSS 漏洞

通过识别开源包中的许可证,映射与OSS 依赖项相关的法律合规风险

监控新漏洞

每个软件开发组织都应该考虑获得SCA 以实现法律和安全合规性。SCA 安全、可靠且高效,使团队只需单击几下鼠标即可跟踪开源代码。如果没有 SCA,团队需要手动跟踪开源代码,由于OSS 依赖项的数量惊人,这几乎是不可能的。

审核编辑 :李倩

-

开源软件

+关注

关注

0文章

212浏览量

16138 -

操作系统

+关注

关注

37文章

7019浏览量

124668 -

SCA

+关注

关注

1文章

37浏览量

12089

原文标题:kiuwan:结合SAST 和 SCA工具(上)

文章出处:【微信号:哲想软件,微信公众号:哲想软件】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

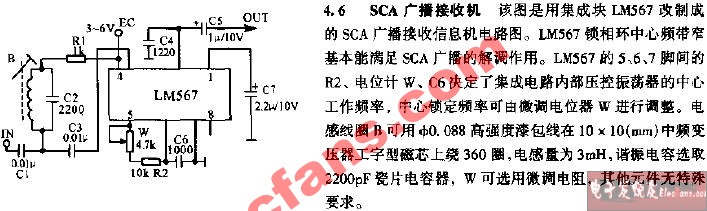

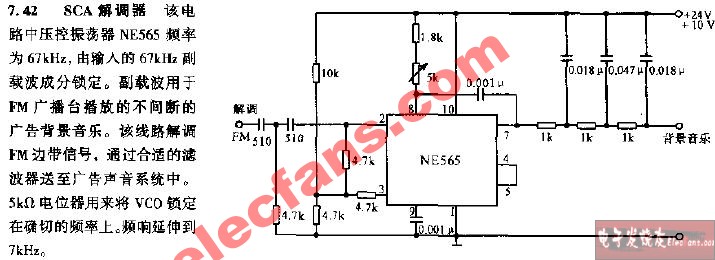

求一个SCA100t d02传感器或者SCA60C的ad转换电路,

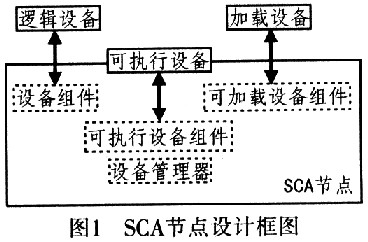

SCA平台ARM组件的设计

SCA体系结构中ARM组件的设计

基于ZedBoard的SCA架构的设计原理

基于源码的二进制SCA特征生成技术

源代码与二进制文件SCA检测原理

如何使用SAST和SCA缓解漏洞

怎样使用Kiuwan保护Android应用程序呢?

ChatGPTScan-SAST安装与使用

White Source SAST—信息安全测试工具

一种SCA波形库远程管理和SCA波形远程加载运行的技术方案

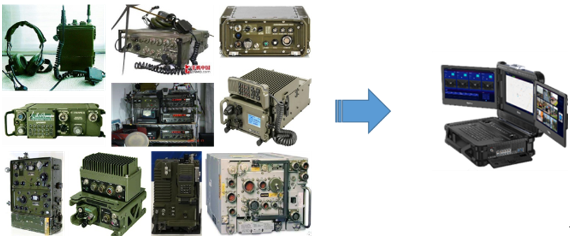

基于SCA的软件无线电系统的概念与架构

kiuwan:结合SAST和SCA工具(上)

kiuwan:结合SAST和SCA工具(上)

评论