目录预览

1 词汇表与参考手册

2概述

3 攻击类型

4 期间保护

5 安全应用

6STM32 安全特性

7 指南

8 结论

2.概述

2.1 安全保护的目的

为何需要采取保护措施

微控制器中的安全性是指保护内置的固件、数据以及系统功能。而对于数据保护有需求的场合,尤其是密钥和个人数据最为重要。

固件代码也是重要的资产。如果攻击者能够访问二进制代码,便可对程序进行逆向工程,尝试找到其它漏洞,绕过许可和软件限制。攻击者可以复制任何自定义算法,甚至可以使用它来刷新硬件的克隆。即使是开源软件,也有必要证明代码的真实性,而且并未被恶意固件替代。

考虑到系统层面的保护,如环境,包含气体,火灾或侵蚀,检测报警或监控摄像头,拒绝报务攻击(DoS 攻击)是另一种主要威胁。系统功能须具有稳健、可靠的特性。

即使安全要求增加了系统的复杂性,也不得低估其地位。如今,越来越多的技术熟练的攻击者将基于微控制器构建的系统做为潜在目标,希望以此实现经济获益。这些收益可能会非常高,特别是在攻击可大规模传播(比如在 IoT环境中)的情况下。即使系统无法达到完全安全,也可以提高攻击的成本。

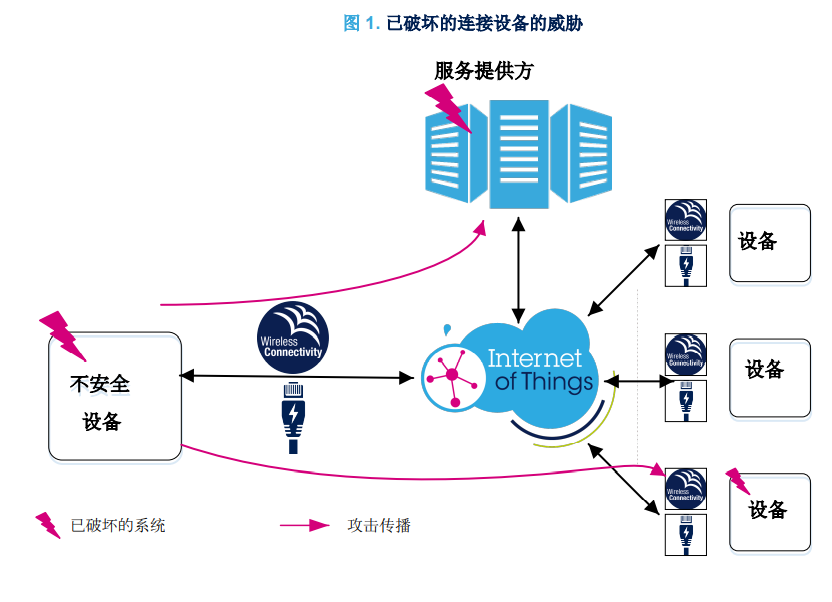

事实上,IoT 或智能设备已提高了对安全的要求。互联设备可远程访问,因此对黑客来说极具吸引力。这个连接性本身可能为攻击提供了一个基于协议弱点的入口。一旦成功实施攻击后,一台被破解的设备会破坏整个网络的完整性(请参见下图)。

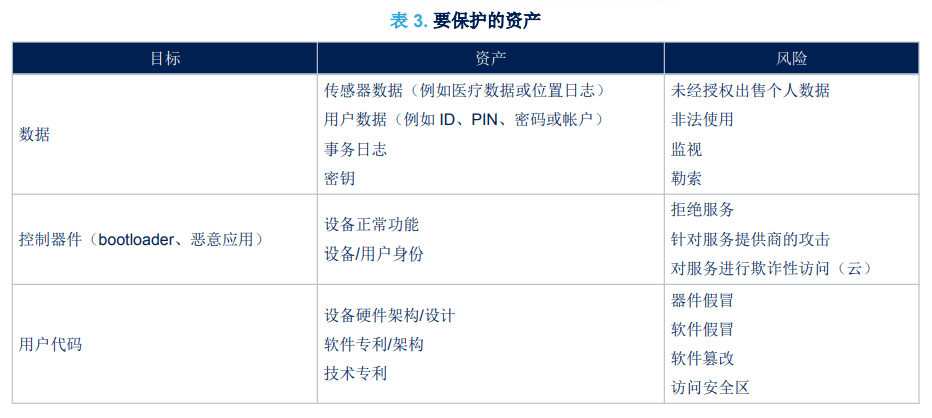

什么需要被保护

安全不能局限于特定的目标或资产。如果代码二进制文件一旦被公开,则很难保护数据,对应攻击行为和保护机制很难被区分。但是对资产和风险进行汇总仍然非常有用。下表介绍的是被攻击者当做目标的部分资产列表。

弱点、威胁和攻击

保护机制需要处理不同的威胁。目的在于消除攻击中可能利用的弱点。

第 3 节 攻击类型中概括介绍了主要攻击类型(从基本攻击到最高级的攻击)。

下面介绍有关安全的三要素:

• 资产:需要保护的内容

• 威胁:需要保护器件/用户免于的内容

• 弱点:保护机制中存在的漏洞或缺陷

总而言之,攻击是指一种利用系统漏洞访问资产的实现。

3.攻击类型

本节介绍微控制器可能面临的不同类型的攻击,从最基本的攻击到非常复杂且成本高昂的攻击。

最后一部分举例介绍针对 IoT 系统发起的典型攻击。

对微控制器的攻击主要分为以下几类:

• 软件攻击:利用软件漏洞(例如错误或协议缺陷)。

• 硬件侵入性攻击:直接访问硅片的破坏性攻击

3.1 引言

安全的一条重要规则是攻击总是无处不在。首先,没有任何保护措施能够完全避免意外攻击。无论采取哪种安全措施对系统进行保护,都会在器件使用过程中发现安全漏洞并加以利用。

最后一点需要考虑如何更新设备固件以提高其安全性(请参考第 5.2.2 节 安全固件更新(SFU))。其次,在实验室条件下使用,可检索微控制器内容甚至是设计架构细节。这些技术在 第 3.3 节 硬件攻击 中进行了简短的介绍。

从攻击者的角度来看,如果期望收益/攻击成本之比足够高,那么攻击便有利可图。收益取决于窃取的资产价值以及攻击的可重复性。成本则取决于成功实现攻击所花费的时间和金钱(设备)。

攻击类型

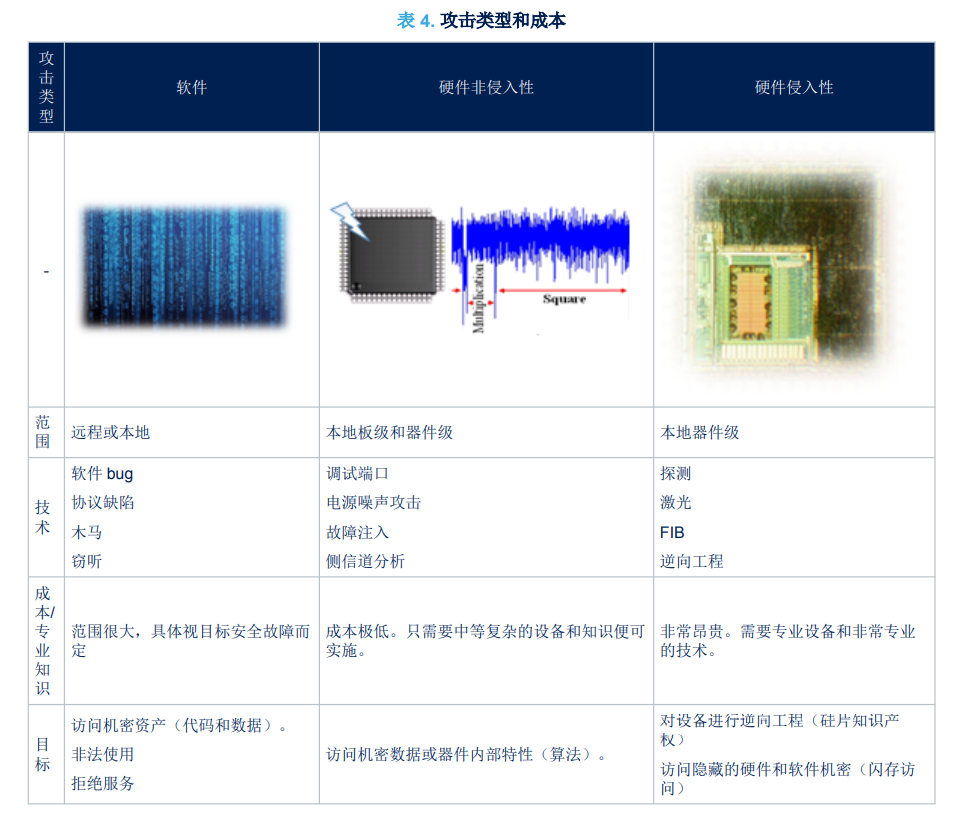

下面对攻击进行了更为详细的分组和分类:

• 软件攻击利用漏洞,协议弱点或不可信的代码片段来执行。对通信渠道的攻击(拦截或篡夺)属于此类。软件攻击是最主要的攻击类型。它们的成本可能非常低。它们可以广泛传播,反复进行,破坏力巨大。无需物理访问器件,即可远程执行攻击。

• 硬件攻击需要对设备进行物理访问。最典型的硬件攻击是利用未受保护的调试端口实施攻击。但一般而言,硬件攻击颇为复杂,成本可能非常高昂。进行攻击时需要使用特定的材料,而且对电子工程技能有一定的要求。在板级或芯片级实施的非侵入性攻击不会破坏器件,而在器件硅片级实施的侵入性攻击则会破坏器件封装。在大多数情况下,通过此手段找到一种可用于广泛远程攻击的方法和信息,此类攻击手段才是可利可图的。

下表概括介绍了每种攻击类型的成本及使用的技术。

长按扫码关注公众号

更多资讯,尽在STM32

▽点击“阅读原文”,可下载原文档

原文标题:应用笔记|STM32 微控制器安全简介

文章出处:【微信公众号:STM32单片机】欢迎添加关注!文章转载请注明出处。

-

单片机

+关注

关注

6035文章

44554浏览量

634701 -

STM32

+关注

关注

2270文章

10896浏览量

355759

原文标题:应用笔记|STM32 微控制器安全简介

文章出处:【微信号:STM32_STM8_MCU,微信公众号:STM32单片机】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

SEGGER工具全面支持STM32N6微控制器开发

简单认识意法半导体STM32C0系列微控制器

STM32WB0系列无线微控制器满足低功耗蓝牙应用需求

微控制器内部的存储器有哪些

微控制器的结构和应用

微控制器与运动控制器的区别

MCX N系列微控制器适用于安全、智能的电机控制和机器学习应用

微控制器的定义和工作原理

32位基于ARM核心的带512K字节闪存的微控制器STM32F103xC, STM32F103xD, STM32F103xE数据手册

用于安全相关应用微控制器的TPS65381-Q1多轨电源数据表

用于安全相关应用微控制器的 TPS65381A-Q1多轨电源数据表

用于安全相关应用微控制器的TPS65381A-Q1多轨电源数据表

针对 C2000™ 微控制器的集成微控制器 (MCU) 电源解决方案数据表

应用笔记|STM32 微控制器安全简介

应用笔记|STM32 微控制器安全简介

评论