随着计算机网络的广泛使用和网络信息传输量的急剧增长,网络攻击也不断增加,企业网络的安全性和自身利益受到了严重的威胁。为了降低风险,企业正在转向新型安全解决方案,例如企业边缘的安全访问服务边缘 (SASE) 和零信任网络访问 (ZTNA),以及针对端点和网络的扩展威胁检测和响应 (XDR) 。

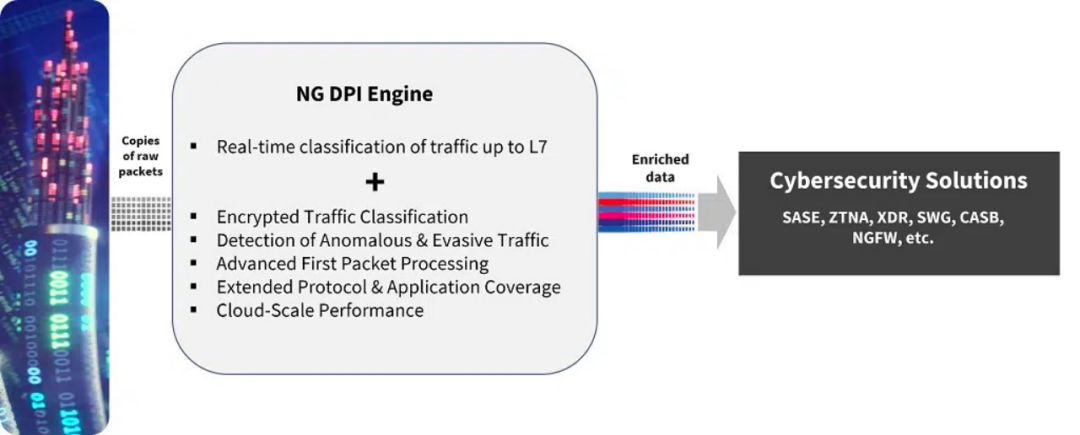

然而,这些新型解决方案的核心实则是一项众所周知的技术——深度包检测 (DPI) 。

DPI——深藏功与名

深度包检测技术即DPI技术是一种基于应用层的流量检测和控制技术,当IP数据包、TCP或UDP数据流通过基于DPI技术的带宽管理系统时,该系统通过深入读取IP包载荷的内容来对OSI七层协议中的应用层信息进行重组,从而得到整个应用程序的内容,然后按照系统定义的管理策略对流量进行整形操作。

DPI 功能对于商业入侵检测和防御系统 (IDS/IPS)、服务器负载平衡器 (SLB)/应用程序交付控制器 (ADC)、下一代防火墙 (NGFW) 和统一威胁管理 (UTM) 设备至关重要。早期的安全供应商会采用和修改开源库或开发专有的 DPI 方法,以深入了解通过其设备的每个网络数据包。随着时间的推移,市场上出现了一些纯粹的 DPI 厂商,安全公司通过授权第三方DPI引擎,不需要再继续投资自己的引擎。

即使迁移到由 SASE、ZTNA 和 XDR 主导的新一代企业安全解决方案,DPI 技术对于当今的安全仍然至关重要。安全服务边缘(SSE)是SASE的关键组件,集成了多种网络边缘安全功能。SSE 功能包括通过安全 Web 网关 (SWG) 保护网络流量,通过云访问安全代理 (CASB) 控制和监管对基于云的应用程序的访问,以及通过 ZTNA 保护私有应用程序和资源。SSE 和 SASE 的所有这些基本功能和其他元素都需要能够快速解析、识别和分类网络流量。此外,它们依赖于围绕已识别的应用程序和会话生成相关元数据的能力,甚至可能执行有效负载检查。

举例来看,每类解决方案中都包含 DPI技术:

SWG— DPI 是识别应用程序以及在任何应用程序中执行的操作类型(例如,内容上传、下载)的关键,以便将其置于 SWG 的保护和控制之下。

CASB— DPI 可用于发现应置于企业控制之下的影子 IT 应用程序。同样,DPI 元数据可用于构建用户行为配置文件来检测异常行为。

ZTNA— DPI 用于识别需要控制的私有应用程序,以及关于异常和恶意行为的实时信号。

XDR— DPI 可以检测和控制对本地协议的访问,例如 NETBIOS/NETBIOS 命名服务和用于文件访问和共享的 Samba (SMB/CIFS)。同样,DPI 可用于理解和解封装端点流量的多层隧道,以进行更深入的分析。

下一代DPI

尽管 DPI 对安全功能至关重要,但结合目前网络的发展,DPI的需求也发生了变化。与最早提出DPI 解决方案时相比,企业流量现在至少高出两个数量级。随着端到端加密和 TLS 的采用,大多数流量都已加密。此外,不同应用程序的数量呈爆炸式增长,安全检查正在从企业内部迁移到云边缘。这些共同的趋势对新一代 DPI 解决方案提出了额外的要求。

无论供应商选择继续开发他们的内部解决方案还是授权第三方库,今天的 DPI 引擎都需要实现以下功能:

加密处理——即使数据保持加密状态,下一代 DPI 也必须提供准确的分类。通过使用流量模式、DNS 和其他技术以及 AI/ML,当今行业领先的 DPI 引擎可以通过加密流量实现超过 95% 的应用程序分类准确率。

持续构建广泛的应用程序库——应用程序的数量继续快速增长。软件即服务提供了较低的进入门槛并持续创新;下一个 Figma、Canva、Box、SalesForce 和 Xero 指日可待,DPI 库也需要跟上。

OT和 IT 的融合——历史上OT 和 IT 技术是分开的,两者具有不同的物理基础设施, OT 使用专有和独特的协议。但是,企业正在通过标准的基于以太网的有线和无线连接,将IP作为标准的第3层协议,来融合这两种基础设施。与此同时,攻击者对 OT 基础设施的威胁有所增加,安全解决方案需要 DPI 技术来识别、解析和分类 OT 协议(如 PROFINET、PROFIBUS、DeviceNet、ControlNet 和 ModBus),或 MQTT等物联网协议。

AI/ML 引擎的演进——随着流量模式的变化和应用程序的发展,AI/ML 模型需要经过不断训练和更新以保持高精度。

持续更新规避技术——攻击者不断开发新的规避技术以防止 DPI 引擎检测到它们,DPI 引擎也需要随之不断进行调整。

持续更新VPN 和其他匿名服务目录——除了应用程序类型之外,DPI 引擎通常为 VPN 和匿名服务提供更新的 IP 库,这允许 DPI 引擎向安全应用程序报告流是否正在通过 VPN 运行,从而允许安全应用程序来确定如何最好地处理。例如,企业安全部门可能希望阻止通过不安全的匿名程序访问的应用程序或者可疑的 VPN 服务等。

DPI——构建还是购买?

由于 TLS 的兴起,TLS 解密通常与 DPI 一起部署,以方便内容检查或更准确的分类。因此,DPI 引擎通常包含 TLS 解密功能。

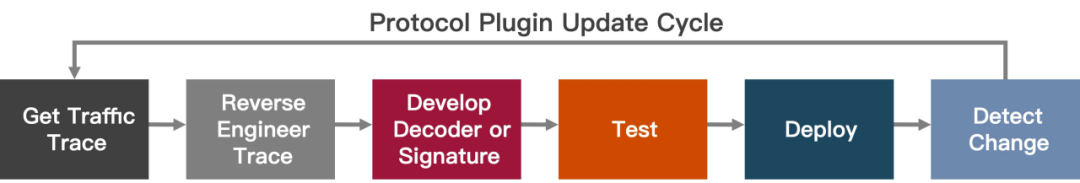

协议插件更新周期

与过去一样,一些企业选择自己构建引擎,将 DPI 视为战略和关键差异化因素。这些企业可能已经在他们的 DPI 上投资了数十年,从过去的 NGFW 厂商发展成为今天更全面的安全厂商。他们认为持续的投资可以为他们提供差异化优势,从而带来持久的投资回报。

选择自己构建的企业需要确保他们能够投入持续的资源来开发和维护他们的应用目录和分类技术,包括 DNS 和 IP 数据库,以及研究 AI/ML 辅助的分类方法。鉴于威胁形势的持续演变和应用程序数量的不断增加,加上托管位置(私有数据中心、公共云、边缘站点)的动态特性,开源或许也是一个不错的选择。

一些企业担心使用开源可能会更容易受到攻击,因为开源人人可获取,攻击者也可以预先研究这些开源库并开发出尚未发布的零日攻击或变通方法。更甚者攻击者会向开源贡献代码,暗中引入隐藏的弱点。不过,一些开源组织则认为开源是全球范围内的开发人员共同努力的结果,集众人之长,相对漏洞应该会更少。

然而,即使利用开源,DPI 研发团队也是一项相当大的投资,因为他们仍然需要跟踪和更新新的协议和应用程序,并且需要具有专业知识的员工。

还有的企业可能将 DPI 视为一项基本功能,从第三方供应商处获得授权。供应商利用 DPI 引擎输出的分类和元数据,以独特和智能的方式寻求差异化。

对于那些考虑授权的人来说,除了上面列出的标准之外,还需要考虑库集成的便利性、部署形式因素(Linux容器、SDK库、VM等)、引擎在目标平台上的性能和有效性(CPU或具有DPU和SmartNIC支持的CPU)、对数据平面开发工具包(DPDK)和矢量包处理(VPP)等加速库的支持。

除了关注产品功能外,供应商还应关注DPI供应商的历史和市场信誉,是否拥有强大且信誉良好的客户群,以及他们的支持和工程服务。采用 DPI 引擎是一项战略决策,企业必须谨慎行事。

安全是一个秘密的领域,很少有安全供应商愿意透露他们的底层解决方案组件。一些 DPI 引擎可能提供的不仅仅是直接的协议和应用程序识别,还可以生成有用的安全元数据,可用于更快速或更准确地检测攻击。

最后,即使在网络安全高速发展的今天,DPI 仍然很重要。无论是新兴的SASE、ZTNA ,抑或是 XDR,其核心技术依旧有DPI的一席之地。然而DPI也不再是最初的DPI,随着需求的不断变化,新的DPI也在随之升级。

-

控制技术

+关注

关注

3文章

344浏览量

33150 -

流量检测

+关注

关注

0文章

14浏览量

12706 -

DPI

+关注

关注

0文章

36浏览量

11509

原文标题:下一代DPI技术的意外需求

文章出处:【微信号:SDNLAB,微信公众号:SDNLAB】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

IaaS+on+DPU(IoD)+下一代高性能算力底座技术白皮书

使用NVIDIA Holoscan for Media构建下一代直播媒体应用

NVIDIA的专用AI平台如何推动下一代医疗健康行业的发展

英伟达的下一代AI芯片

烽火通信在MWC 2024展示基于下一代PON和Wi-Fi7的全光接入网

苹果正努力为下一代iPhone搭载更强大的AI技术

Samtec技术前沿 | 用于下一代系统的新型波导技术

下一代DPI技术的需求如何

下一代DPI技术的需求如何

评论