面对健康和安全应用中的安全漏洞,政府和行业领导者一直关注电子设备设计和保护中的安全漏洞。本文介绍了使用硬件安全IC如何以低成本显著降低未经授权访问重要设备、外设和计算机系统的风险,同时将对设计的影响降至最低。

关键系统中易受攻击的漏洞正在推动人们越来越意识到需要改进安全方法。尽管该行业在很大程度上依赖于基于软件的网络安全方法,但基于硬件的方法正在迅速获得认可,因为它能够提供强大的保护并提供值得其增量成本的信任基础。经济高效的硅解决方案的出现使设计人员能够强化设计,从而大大降低未经授权访问嵌入式设备、外设和系统的风险,同时将对总体成本的影响降至最低。

举个例子:

心脏病患者在家中舒适地休息,最先进的无线起搏器可提供稳定的脉搏流,以确保心肌收缩同步。他不知道,一群机会主义黑客偶然发现了他的心脏起搏器系统的IP地址,并释放了各种渗透工具。起搏器不断提供其规定的信号,受到击败每次攻击的安全层的保护,直到黑客放弃并继续扫描更容易的目标。患者从未意识到这种尝试,因为他继续平静地休息。

虽然这种情况是虚构的,但它完全在可能的范围内。事实上,FDA最近关于医疗设备脆弱性的警报使人们高度关注对能够为任何连接医疗设备提供安全基础的可信系统的需求。关于当今电子控制汽车甚至无线交通系统类似弱点的报告清楚地表明,健康和安全的关键系统容易受到不良行为者的攻击。矛盾的是,考虑到成功的网络攻击对健康和安全的潜在巨大影响,在设计中包含合理水平的信任和安全性的成本可以忽略不计。

几十年来,受信任的系统协议(如计算机系统和建筑物)一直依赖于对资源的分层保护,旨在将访问限制为仅授权用户、软件进程或其他硬件设备。若要允许访问,受保护的资源需要对请求实体的身份进行身份验证或验证。

虽然访问安全设施的身份验证方法依赖于多种身份验证因素(包括访问卡、访问代码和生物特征测量),但访问单个计算机系统和设备的身份验证方法已经滞后。即使在今天,计算机系统安全也在很大程度上依赖于简单的ID和密码。然而,ID和密码可能会被泄露,使系统暴露在病毒和更阴险的恶意软件面前,这些恶意软件能够在一段时间内安静地坐下来窃取机密资产。

事实上,在给制造商的警报中,FDA将弱密码安全性确定为一个关键漏洞,原因是“密码的不受控制分发,禁用密码,用于特权设备访问的软件的硬编码密码(例如,管理,技术和维护人员)”。

事实上,涉及健康和安全任何方面的设备都需要实施比计算机用户和计算机攻击者熟悉的传统ID和密码更强大的身份验证方法。

有效身份验证

一种更有效的身份验证方法,要求主机系统生成随机质询。例如,而不是典型的挑战 - “你的密码是什么?—挑战可能是一串看似随机的字符。反过来,请求实体发出包含消息身份验证代码 (MAC) 的编码响应,该算法使用算法计算,该算法不仅理解请求实体内部数据和机密,还理解从主机接收的特定随机质询。然后,主机将接收到的 MAC 响应与预期响应进行比较,以验证它是否正在处理已识别的实体(图 1)。

图1.有效的质询-响应身份验证方法基于随机质询构建有效响应,以验证授权附件的身份。

例如,通过这种更强大的质询-响应身份验证方法,无线起搏器可以确认它已收到有效的MAC,确保它在改变其脉冲速率之前与授权主机通信。在汽车、卡车或重型机械中,车辆的电子控制器单元可以使用来自提供有效MAC的可信嵌入式设备和外围设备的数据流来响应明显的紧急情况。

过去,希望实施更好安全措施的公司被迫在强大但昂贵的硬件(如独立加密单元)之间进行选择,或者接受纯软件解决方案的局限性。复杂的质询-响应方法的软件实现可能会给主机处理器增加大量负载,从而可能损害主机系统的安全响应能力和整体性能。除了这些操作问题之外,软件方法仍然是任何系统安全架构中的薄弱环节。在正常的系统内存中维护,机密仍然容易受到发现和修改,而算法本身在更通用的硬件上运行,无法确保挑战的完全随机性甚至渗透。这种组合可能会使应用程序通过各种技术和社会途径受到攻击,这些途径继续被不良行为者成功利用。

与基于软件的安全相比,实现安全方法的专用IC具有多种优势。专用加密芯片使主机MCU免于与计算要求苛刻的加密算法相关的处理负载。此外,这些安全IC减少了攻击者的入口点,并为数据(例如代表共享密钥的密钥和加密参数)提供安全存储。通过在保护层后面保护机密加密数据和算法,这些设备能够应对在基于软件的安全性中更难管理的所有威胁。

在更基本的层面上,安全芯片为信任根提供了基础,允许工程师构建更高级别的应用程序,并合理地保证算法和数据的基础保持安全。事实上,正如后面所讨论的,在硅中创建这种信任根最终不仅取决于保护硅器件本身,还取决于从源头开始保护制造和分销渠道。

安全集成电路

美信集成的深度封面安全认证器®利用独特的物理安全机制。这些身份验证设备在多层高级物理安全保护下保护敏感数据。攻击者面对的是使用纵深防御安全性的设备,该设备将成功攻击的成本和及时性提高了,超出了渗透的感知价值。

同样重要的是,这些硬件安全IC简化了集成。这些低成本器件中使用的1-Wire接口设计简单,便于在广泛的应用中使用。在典型应用中,工程师只需添加一个上拉电阻,即可将MCU的备用I/O端口连接到DeepCover认证器件,如DS28E15(图2)。®

图2.增加一个上拉电阻可以将MCU的备用I/O端口连接到DeepCover认证设备。

因此,设计人员可以轻松实现支持多个外设的安全系统设计,每个外设都通过专用的DeepCover认证IC进行身份验证。在这里,DS2465 DeepCover IC用作1-Wire主机,处理I-Wire之间的线路驱动和协议转换。2C主站和任何连接的1-Wire从机认证IC。

图3.集成1-Wire主器件(如DS2465),代表MCU处理1-Wire线路驱动和协议。

在应用程序中,DeepCover 身份验证系列的各个成员支持 FIPS 180-3 安全哈希算法 SHA-256 和 FIPS 186 基于公钥的椭圆曲线数字签名算法 (ECDSA) 加密。对于SHA-256应用,DS28E15、DS28E22和DS28E25分别将SHA-256引擎和安全功能与512位、2Kb和4Kb用户EEPROM相结合。 对于ECDSA设计,DS28E35提供1Kb EEPROM及其ECDSA引擎和相关的安全功能。

在 DeepCover 身份验证系列的所有成员都支持的安全功能中,每个器件都将其可用于应用数据的用户可编程 EEPROM 阵列与受保护的存储器区域相结合,用于存储与器件支持的加密算法关联的读保护密钥和数据参数。此外,每个器件都包括一个保证唯一的 64 位 ROM 标识号,该标识号用作加密操作的输入,并为应用程序提供通用唯一的序列号。

如前所述,为IC建立信任根始于工厂和分销渠道。如果设备内部存储的机密可由未经授权的代理读取或修改,则使用该设备构建的系统的安全性将立即受到损害。除了操作安全措施外,DeepCover 身份验证 IC 还支持对机密进行读取保护,防止未经授权的访问,并具有写保护以防止对机密进行任何修改。除了此保护之外,机密本身的创建可以遵循建议的划分安全原则:机密可以分阶段构建,而不是在一个位置创建完整的机密。

当设备通过供应链中的不同位置时,它本身可以生成另一部分密钥。由于认证IC本身成为最终产品的信任根,因此相同的过程可能适用于成品。因此,任何单个设备的完整秘密实际上仍然是未知的,并且超出了任何个人的范围。

面对健康和安全应用中的安全漏洞,政府和行业领导者一直关注重要设备、外围设备和计算机系统设计和保护安全程序中的弱点。使用专用硬件安全IC,公司可以以增量成本和对设计的影响最小的方式为其产品建立坚实的信任基础。Maxim的DeepCover嵌入式安全解决方案等认证IC简化了稳健的质询-响应认证方法的实施,为更有效的应用安全性奠定了基础。

审核编辑:郭婷

-

mcu

+关注

关注

146文章

17455浏览量

354248 -

嵌入式

+关注

关注

5103文章

19263浏览量

309882 -

主机

+关注

关注

0文章

1020浏览量

35473

发布评论请先 登录

相关推荐

介绍一种基于硬件的安全模块

副井绞车硬件安全模块与硬件状态显示装置的设计

Discretix为手机处理器提供硬件安全模块设计方案

清华大学首次提出用独立的芯片“动态”监测硬件安全

如何将硬件安全模块功能直接集成到车辆的安全概念中?

聊聊硬件安全设计以及硬件安全机制相关的内容

Seucre-IC与合作伙伴获得了硬件安全与信任(HOST)的最佳演示奖!

有方科技推出Cat.1硬件安全模组N58-CA 为行业客户提供信息安全保障

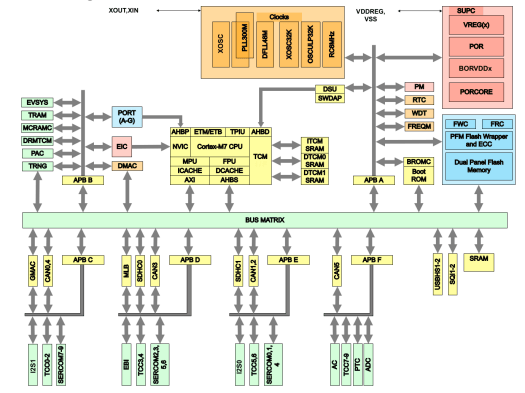

新系列Microchip PIC32CZ CA集成硬件安全模块(HSM)

Autosar硬件安全模块HSM的使用分析

硬件安全IC以低成本提供大的安全回报

硬件安全IC以低成本提供大的安全回报

评论