0x00 事件应急响应的流程分析

事件整个类型大致归类于:

事件表现-信息收集-确认攻击类型-事件追查-修复

1)事件的表现:

网站类型:被篡改,信息丢失,乱码等

文件类型:被篡改,丢失,泄露等

系统类型:系统卡顿,CPU爆满,服务宕机等

流量类型:大量异常数据包,外部连接,网络网速卡顿等

第三方类型:服务异常,运行异常等

2)事件信息收集:windows-linux-MAC

对外服务情况

开放端口情况

系统版本

网络环境

漏洞情况

软件相关平台信息

口令整理收集

具备的防护情况

3)事件攻击类型:

(1)WEB:漏洞攻击,综合类型攻击,流量攻击…。.

(2)第三方:数据库,远程软件,服务平台…。.

(3)操纵系统:权限提权,内网渗透,远程漏洞……。.

4)事件追查:

根据事件的表现选择最佳方法追查与排查

1.日志分析

2.后门分析

3.流量分析

4.脚本软件分析

5.模拟渗透方法分析……

5)修复:

0x01 简单的应急事件分析思路:

案例1:客户反应自己的网站首页被篡改,请求帮助

分析思路:攻击面可能涉及到网站或者服务器权限,攻击意图篡改主页

1.分析网站日志信息时间,将时间分段,判断出准备入侵时间段与入侵时间

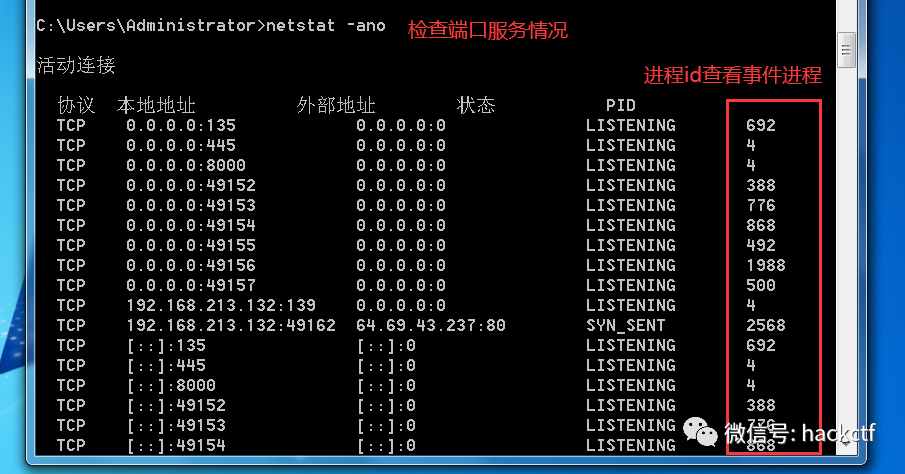

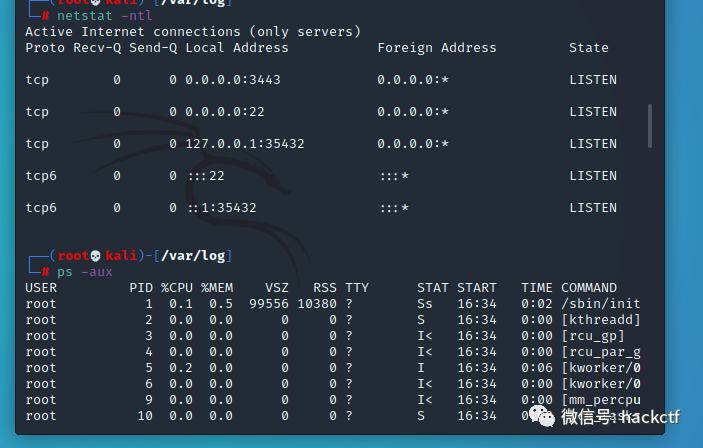

2.查看服务器开启的端口信息,查看端口与对应的进程id #netstat -an

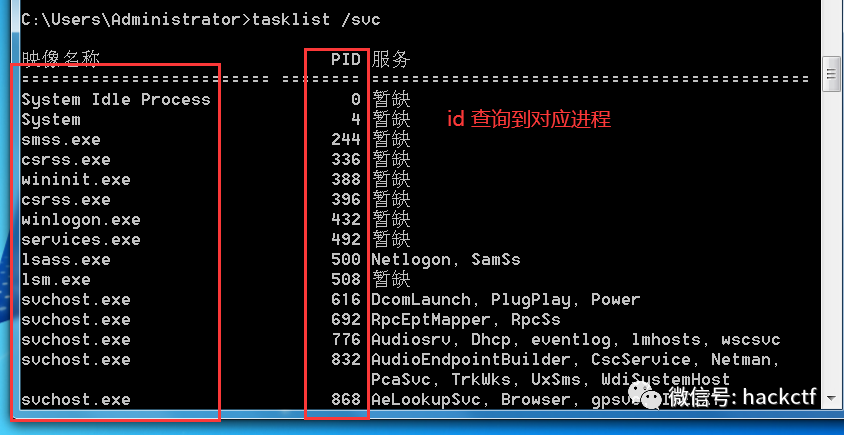

3.查看进程id对应的具体进程是什么 #tasklist /svc

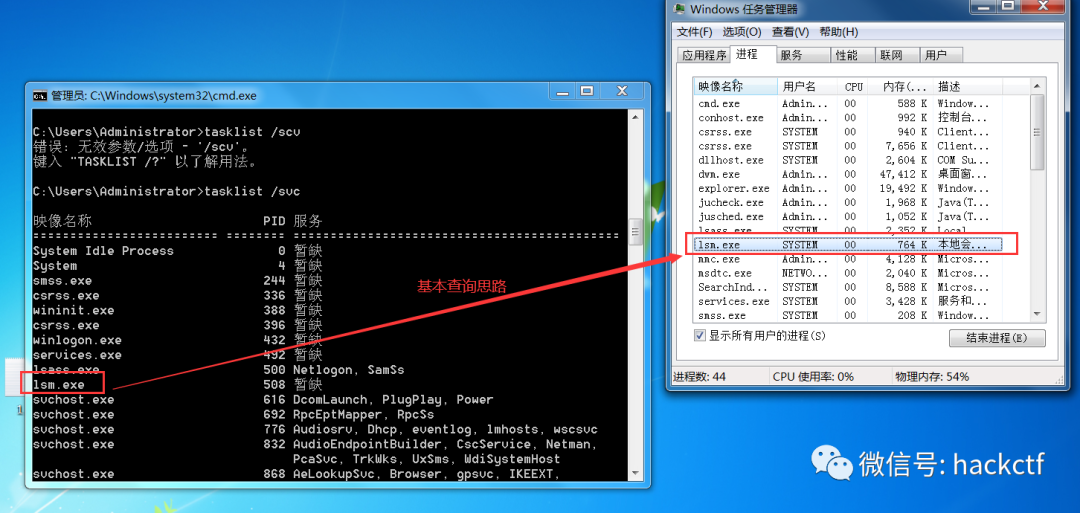

4.进程管理器查看进程文件所在位置进行删除或者修补

5.网站的日志记录查看攻击者IP等更更多信息

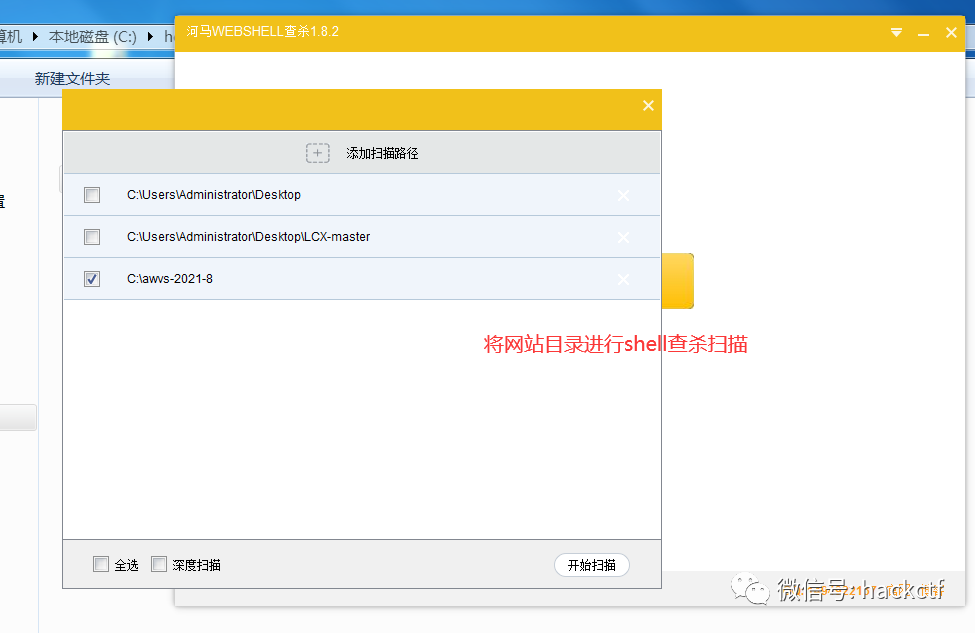

6.使用工具:河马查杀:扫描网站目录是否存在可疑文件,再去日志对应的文件信息查看,可能获取到攻击者IP

步骤分析:

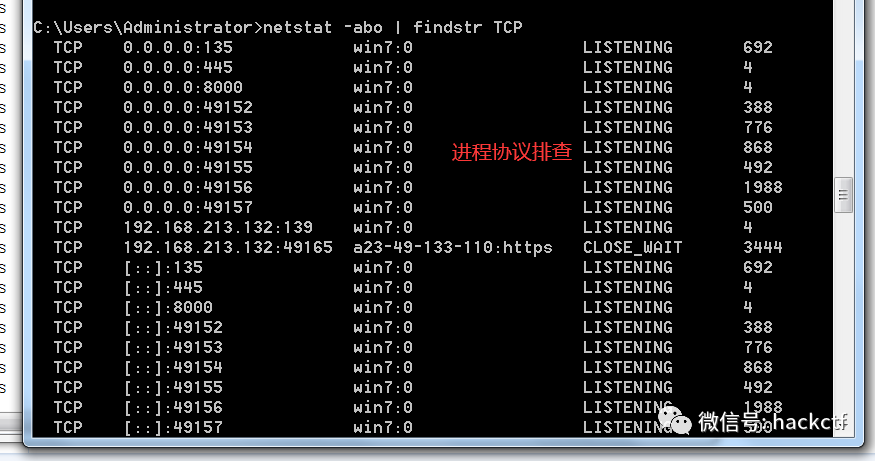

查看端口服务情况,是否有可以的端口服务开启—netstat -ano

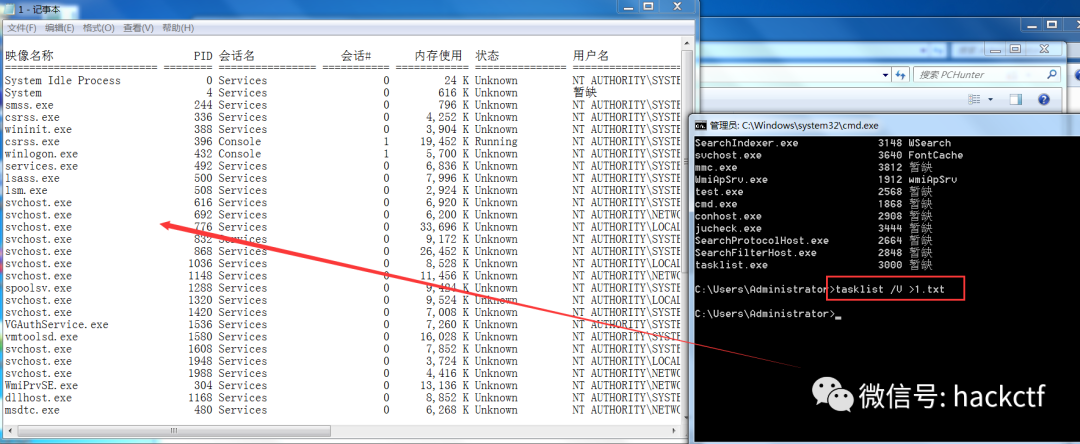

查看进程id对应的进程名:tasklist /svc

进程管理查看你对应进程文件详细信息以及位置:

河马shell查杀工具检测:将网站目录全面扫描,配合上述分析事件

河马shell查杀学习地址:https://www.shellpub.com/

十款查杀shell工具学习:https://www.cnblogs.com/xiaozi/p/12679777.html

分析后对造成的入侵进行查杀封禁等操作,记录事件。 **案例2:客户反应服务器卡顿,请求帮助

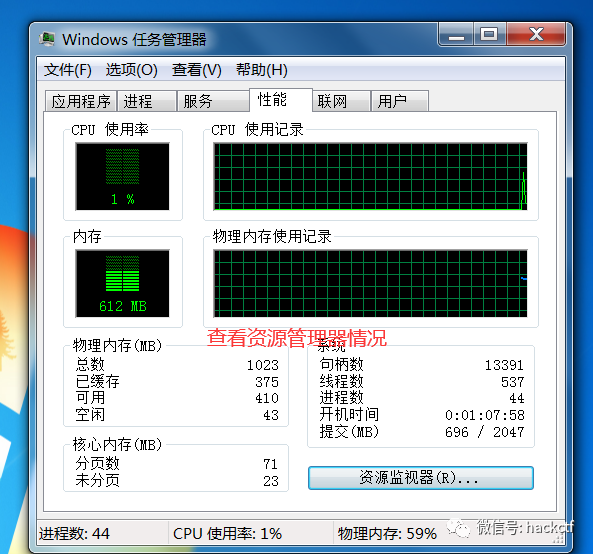

分析思路:系统卡慢、宕机、CPU和内存占用高、网络拥塞或断网、磁盘空余空间无理由大幅度缩小等,根据以上表征,可以初步猜测系统面临的问题。

推荐监测工具分析可疑进程,利用杀毒软件分析可疑文件,利用端口工具抓取流量分析

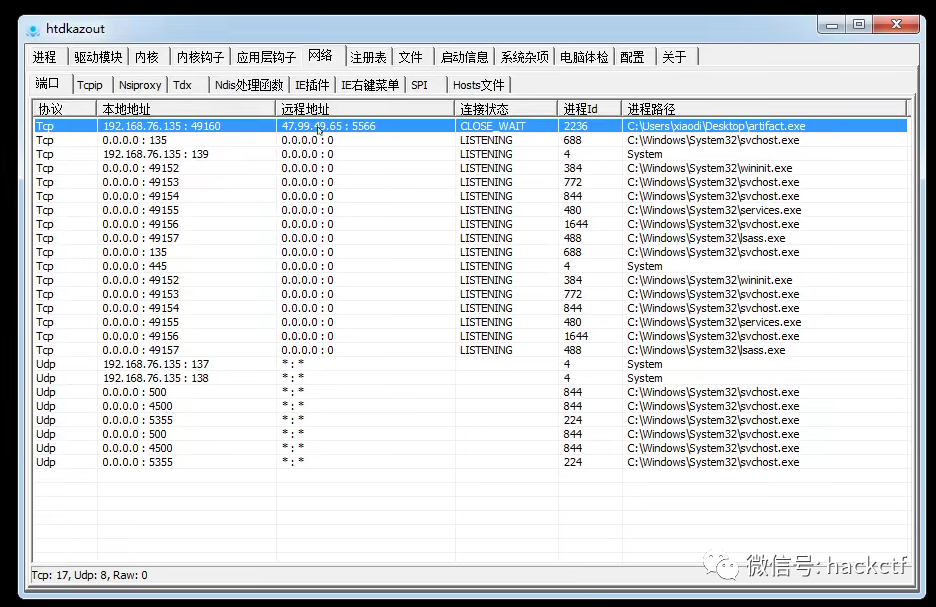

连接信息查看:netstat -abo | findstr TCP 指定进程查看:tasklist | findstr 1716 服务查看:tasklist /SVC 动态链接库查看:tasklist /M 日志查看等:windows:

进程排查:

进程cpu情况排查:

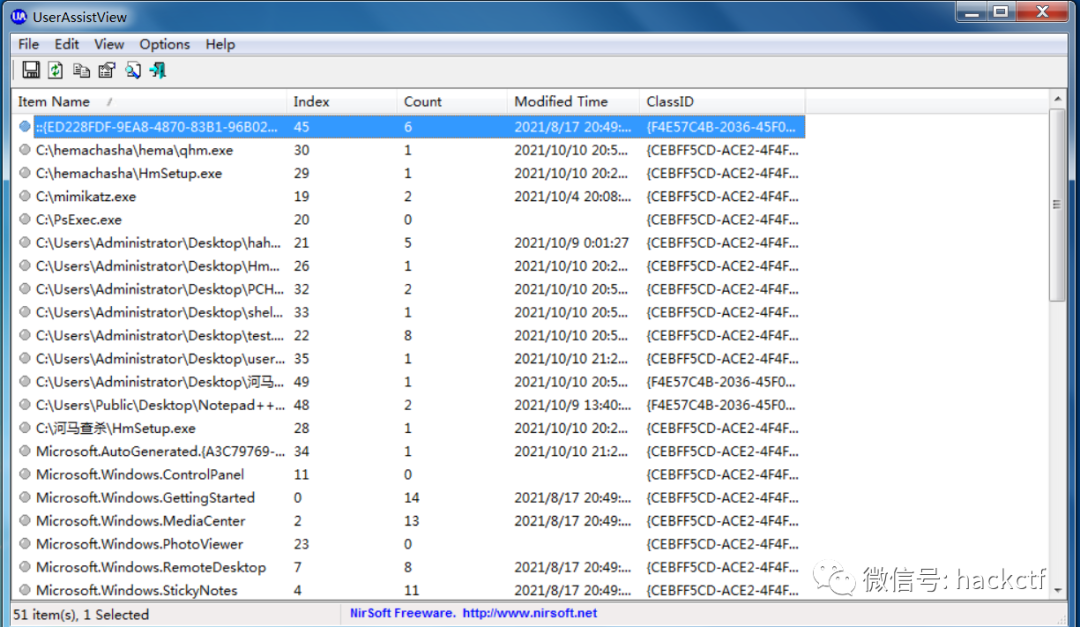

windows进程检测工具:PCHunter64 进程分析蓝色为系统外进程,可能木马等,进程信息可能伪装,网络分析: 学习地址: 链接:https://pan.baidu.com/s/1t0s4LqAmsEufHhyVAy7jlg 提取码:hsyy Autoruns-启动项目管理工具: 链接:https://pan.baidu.com/s/1pdwgvUONzllkXLfW9wAozw 提取码:hsyy PortScan-C段主机端口扫描: 链接:https://pan.baidu.com/s/1l3v91ncmxMDOValPr8FctQ 提取码:hsyy windows执行列表查看:UserAssistView 学习地址:https://www.onlinedown.net/soft/628964.htm 所有执行文件的记录信息,记录执行时间,去日志记录查看这个时间段前后的文件进程执行情况,分析攻击的准备阶段与攻击阶段

0x02 结合web日志-分析中间件日志-工具分析思路

分析流程:保护阶段(严重断网处理)-分析阶段-复现阶段(非必要)-修复阶段-建议阶段

目的:分析出攻击时间段,攻击的操作,攻击后果,安全修复给出合理解决方案

必备知识点: 1.熟悉常见的web攻击技术 2.熟悉相关的日志启用以及存储查看 3.熟悉日志数据分析

准备工作: 1.收集目标服务器组件信息(大多中间件有日志记录非常重要) 2.部署相关的日志分析软件,平台等 3.熟悉安全攻击的指纹特征(很多攻击来源于工具) 4.能够针对事件表现第一时间触发思路

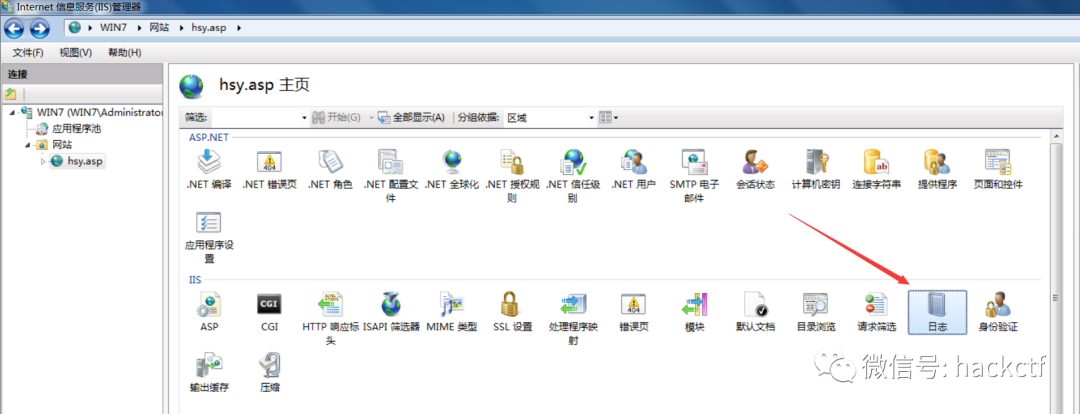

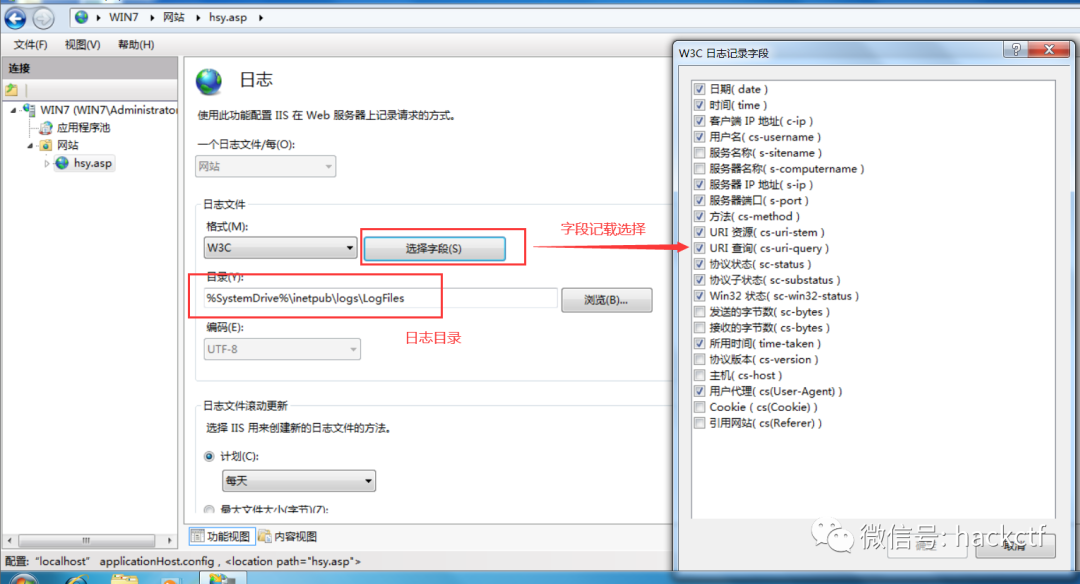

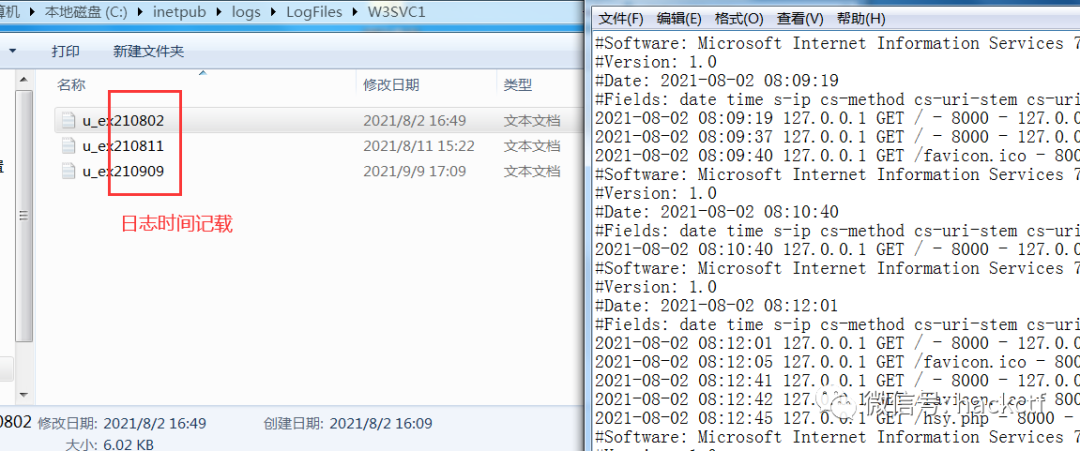

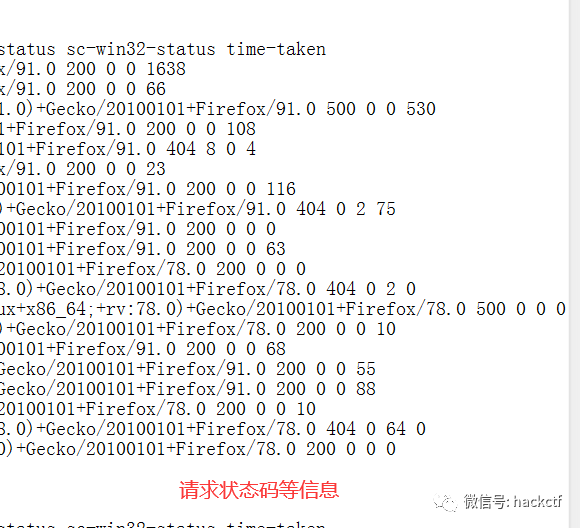

排查分类思路: 类型1:有明确的入侵对象时间信息等 有明确的对象时间信息,可以大大的提高分析效率,通过以下总结的思路排查 思路:基于时间,居于入侵的操作,基于设备指纹,基于其他第三方等 类型2:无明确的入侵对象时间信息 没有具体的信息需要全面摸查,通常以下总结的思路排查 1.web漏洞-检查源码类型以及漏洞情况 2.中间件漏洞-检查对应的版本 以及漏洞情况 3.第三方组件应用漏洞-检查使用存在最新的漏洞情况 4.操作系统层面导致漏洞-检查系统版本补丁漏洞情况 5.其他安全问题(弱口令,后门等),使用相关的shell,弱口令检查工具扫描 常见分析方法: 设备指纹库搜索,日志时间分析,后门追查,漏洞检查分析等 案例1:win+iis+mysql分析 重点分析iis的日志记录,不太清楚中间件的日志记录自行百度查询日志记录的位置, 下面以iis本地搭建的虚拟环境日志分析 打开IIS日志位置:

iis日志的策略情况(根据网站管理员的配置为主):

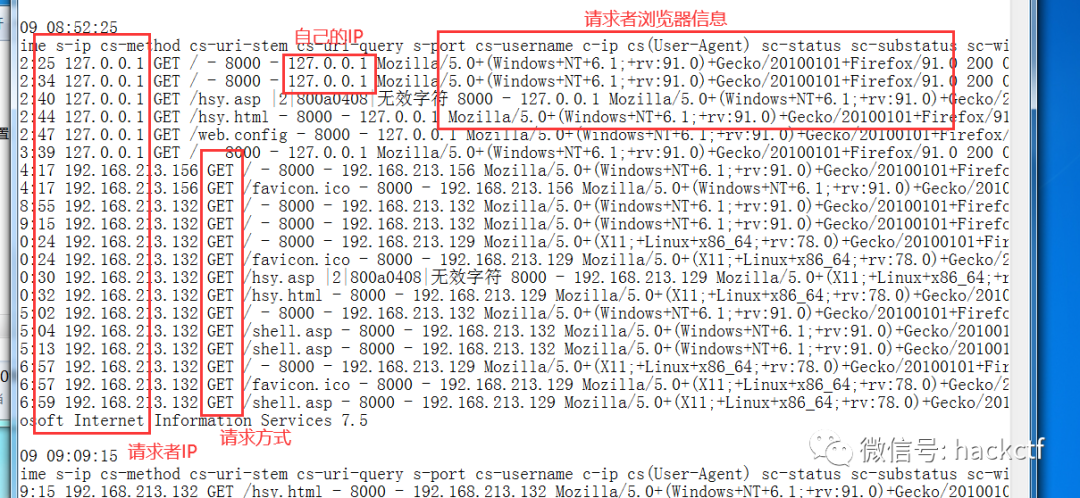

日志分析:

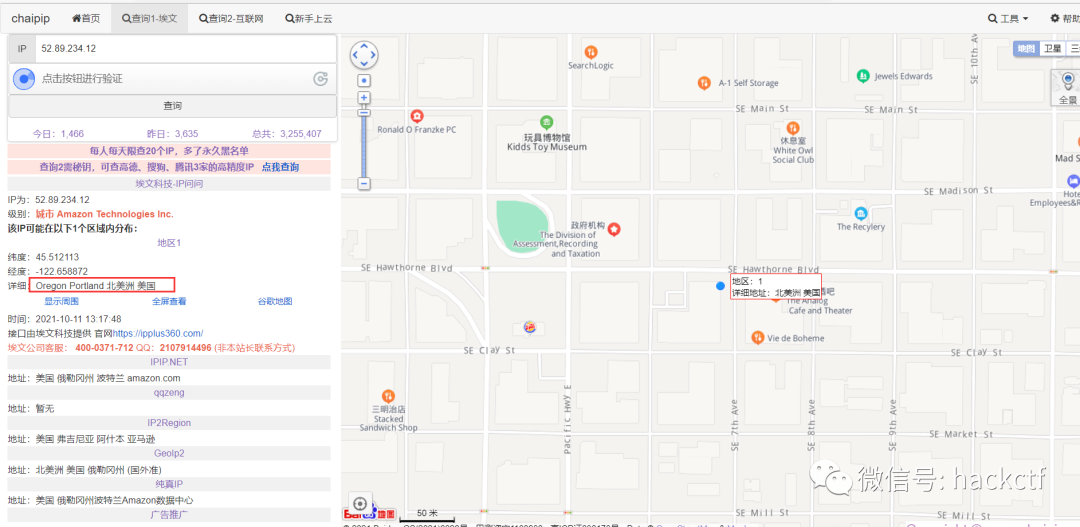

1.日志全局搜索攻击者IP地址,判断出入侵准备时间与入侵的整个时间段 根据获取到的IP地址查询地址物理位置,初步判断是否为攻击者真实IP,或者是代理IP 查询方式有很多这里举例 IP位置查询//chaipip.com/

这种就可能为代理IP,或者是境外服务器

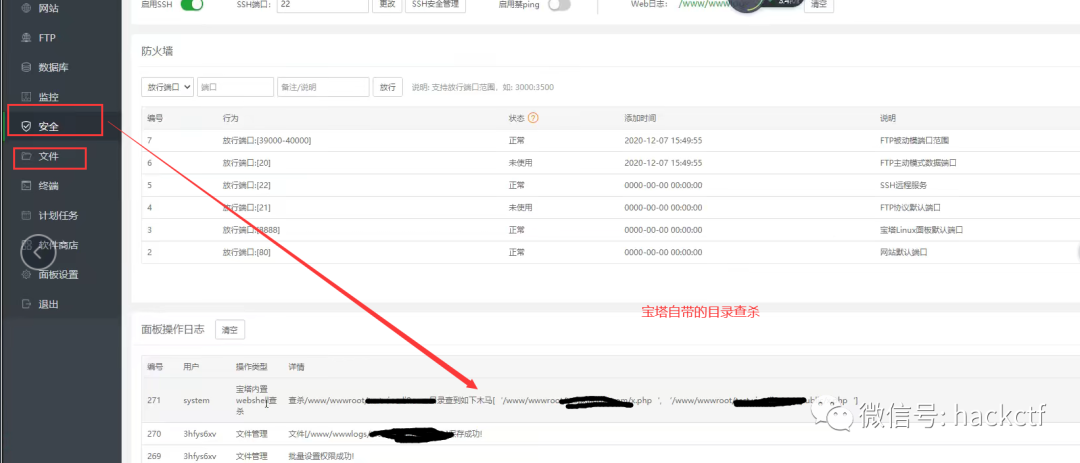

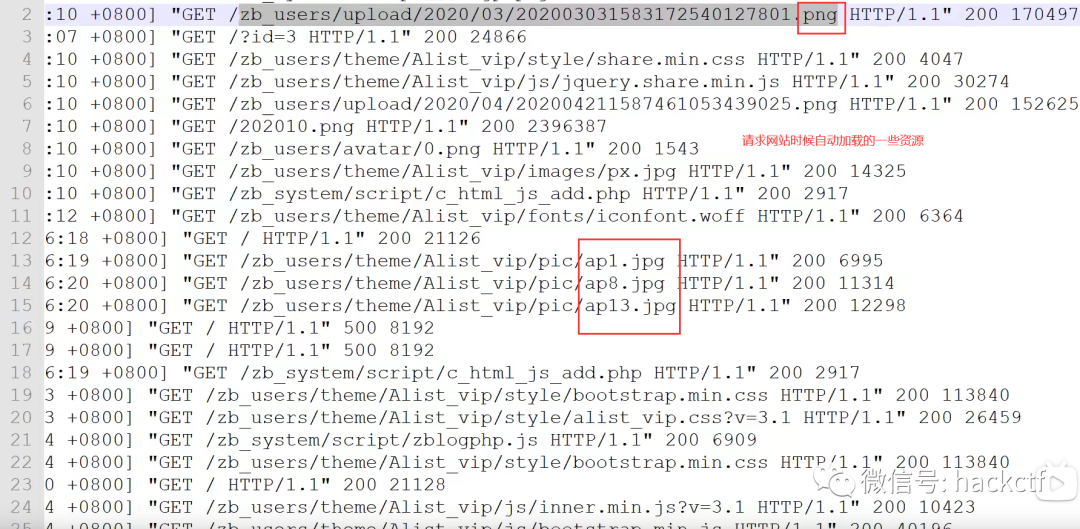

2.通过获取到的可以后门文件,进行定位查询,分析出IP入侵的时间段,与可以后门文件的操作时间 3.搜索设备指纹,例如疑似被注入的SQLmap,或者注入的敏感字段select等,将入侵者的操作时间段判断出来 案例2:linux+宝塔+tp5宝塔日志获取:登录宝塔面板-文件-根目录-www-server-nginx-conf配置文件查看日志位置,获取到www-wwwlogs信息 思路: 1.分析日志与上面一样,注意目录扫描信息(多种模拟请求就可能为字典目录爆破) 2.宝塔自带目录查杀-安全中查看结果 3.请求文件jpg资源因为访问一个主页自动加载的(避免误判) 4.日志全局搜索IP 分析这个IP操作的整个时间分析 4.漏洞执行代码的特征payload搜索 宝塔自带的目录查杀:

请求文件jpg资源因为访问一个主页自动加载的(避免误判)

工具审计日志使用: 1.360星图,能够分析iis/apache/nginx日志信息 官方下载地址:https://wangzhan.qianxin.com/activity/xingtu 目前官方已经停止维护。 360星图网盘下载链接:https://pan.baidu.com/s/1n_ms9yRGKCxn8SVG6aFnzg 提取码:hsyy 使用:将日志放到指定目录下,或者修改配置文件指定日志的位置 运行bat即可,随后查看目录下分析报告 缺点:支持的中间件日志太少了 分析报告:

分析结果,着重点出发入手分析!

2.十大shell查杀工具:https://www.cnblogs.com/xiaozi/p/13198071.html 推荐使用:蓝队必备日志分析:ELK,Splunk 总结:人工+工具分析,大的用工具,小的可以人工分析 遇到不同环境,搜索中间件日志或者对应网站的日志位置 推荐工具:360星图,蓝队必备日志分析:ELK,Splunk

0x03 操作系统日志分析思路

操作层面常见危害:暴力破解,漏洞利用,流量攻击,木马控制(shell,后门等),病毒感染(蠕虫,勒索,等) 分析思路:计算机账户安全,端口,进程,网络服务情况,自启动情况,任务进程,文件安全等

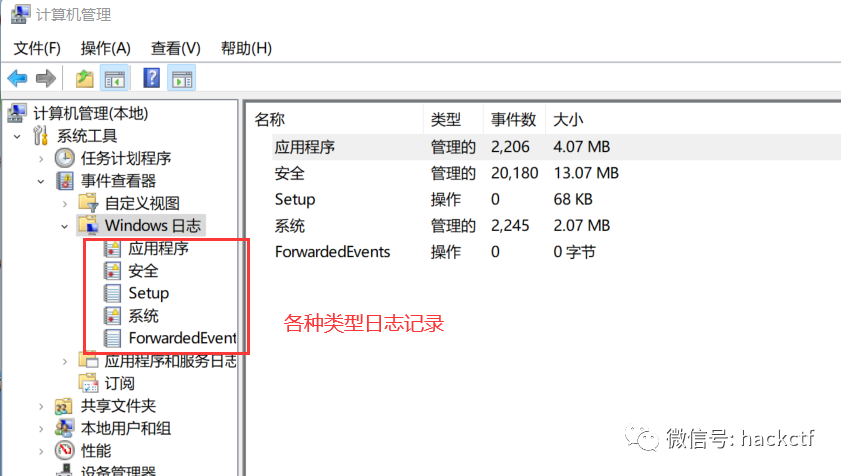

了解常见的windows/linux的日志日志位置: Windows:

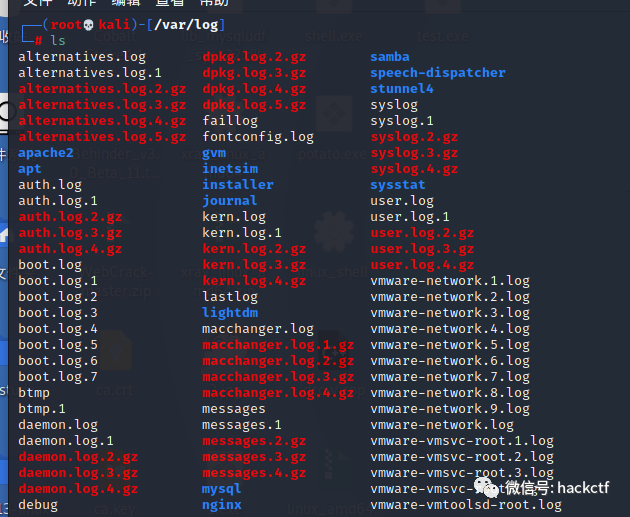

Linux:/var/log下

常见的日志记录类型 /var/log/message 系统启动后的信息和错误日志,是Red Hat Linux中最常用的日志之一 /var/log/secure 与安全相关的日志信息 /var/log/maillog 与邮件相关的日志信息 /var/log/cron 与定时任务相关的日志信息 /var/log/spooler 与UUCP和news设备相关的日志信息 /var/log/boot.log 守护进程启动和停止相关的日志消息

案例1:系统暴力破解入侵分析windows分析日志: 软件使用:Windows-LogFusion 载入查看: 事件归类,事件 ID,事件状态等,参考百度资料 使用pchuner检测到文件后使用usersss(文件执行记录)检测位置

Linux分析日志:

使用grep命令筛选: 1、统计了下日志,确认服务器遭受多少次暴力破解 grep -o “Failed password” /var/log/secure|uniq -c 2、输出登录爆破的第一行和最后一行,确认爆破时间范围: grep “Failed password” /var/log/secure|head -1 grep “Failed password” /var/log/secure|tail -1 3、进一步定位有哪些 IP 在爆破? grep “Failed password” /var/log/secure|grep -E -o “(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)。(25[0-5]|2[0- 4][0-9]|[01]?[0-9][0-9]?)。(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)。(25[0-5]|2[0-4][0-9]|[01]?[0-9][0- 9]?)”|uniq -c | sort -nr 4、爆破用户名字典都有哪些? grep “Failed password” /var/log/secure|perl -e ‘while($_=《》){ /for(.*?) from/; print “$1 ”;}’|uniq -c|sort - nr 5、登录成功的日期、用户名、IP: grep “Accepted ” /var/log/secure | awk ‘{print $1,$2,$3,$9,$11}’ grep “Accepted ” /var/log/secure | awk ‘{print $11}’ | sort | uniq -c | sort -nr | more查看你进程id,以及端口情况:

Linux自动化脚本检测:

https://github.com/grayddq/GScan/

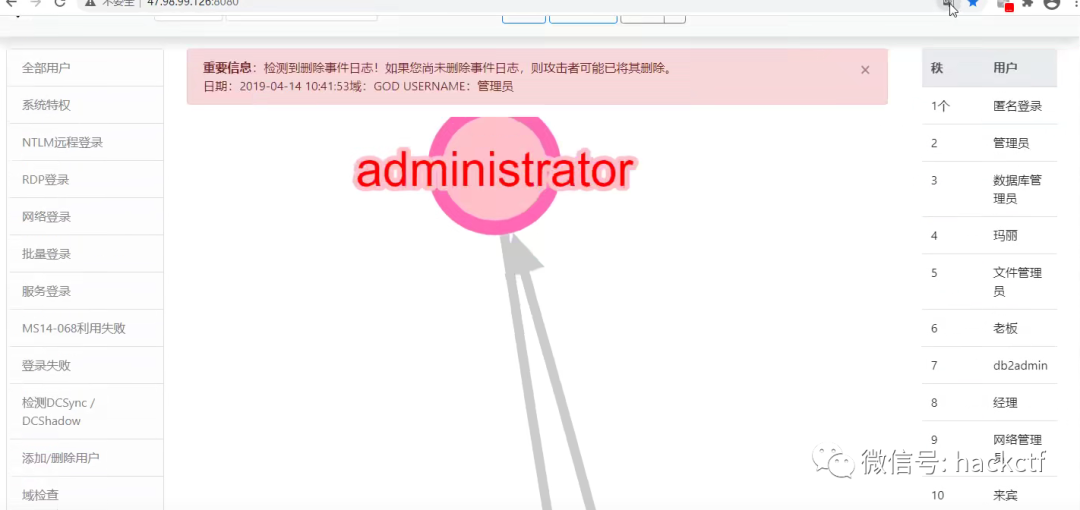

windows日志自动审计工具:LogonTracer

学习使用地址:https://github.com/JPCERTCC/LogonTracer/wiki/**安装步骤笔记:** 1.下载并解压 neo4j:tar -zvxf neo4j-community-4.2.1-unix.tar 2.安装 java11 环境:sudo yum install java-11-openjdk -y 3.修改 neo4j 配置保证外部访问: dbms.connector.bolt.listen_address=0.0.0.0:7687 dbms.connector.http.listen_address=0.0.0.0:7474 。/bin/neo4j console & 4.下载 LogonTracer 并安装库: git clone https://github.com/JPCERTCC/LogonTracer.git pip3 install -r requirements.txt 5.启动 LogonTracer 并导入日志文件分析 python3 logontracer.py -r -o [PORT] -u [USERNAME] -p [PASSWORD] -s [IP 地址] python3 logontracer.py -r -o 8080 -u neo4j -p xiaodi -s 47.98.99.126 python3 logontracer.py -e [EVTX 文件] -z [时区] -u [用户名] -p [密码] -s [IP 地址] python3 logontracer.py -e Security.evtx -z -13 -u neo4j -p xiaodi -s 127.0.0.1 6.刷新访问 LogonTracer-web_gui 查看分析结果

病毒危害防范解毒相关资料:

详细说明中毒表现及恢复指南

https://lesuobingdu.360.cn/

https://www.nomoreransom.org/zh/index.html #病毒分析补充资料:

PCHunter:http://www.xuetr.com

火绒剑:https://www.huorong.cn

Process Explorer:https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

processhacker:https://processhacker.sourceforge.io/downloads.php

autoruns:https://docs.microsoft.com/en-us/sysinternals/downloads/autoruns

OTL:https://www.bleepingcomputer.com/download/otl/

SysInspector:http://download.eset.com.cn/download/detail/?product=sysinspector

#病毒查杀

卡巴斯基:http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/KVRT.exe

大蜘蛛:http://free.drweb.ru/download+cureit+free

火绒安全软件:https://www.huorong.cn

360 杀毒:http://sd.360.cn/download_center.html

#病毒动态

CVERC-国家计算机病毒应急处理中心:http://www.cverc.org.cn

微步在线威胁情报社区:https://x.threatbook.cn

火绒安全论坛:http://bbs.huorong.cn/forum-59-1.html

爱毒霸社区:http://bbs.duba.net

腾讯电脑管家:http://bbs.guanjia.qq.com/forum-2-1.html #在线病毒扫描网站

http://www.virscan.org //多引擎在线病毒扫描网

https://habo.qq.com //腾讯哈勃分析系统

https://virusscan.jotti.org //Jotti 恶意软件扫描系统

http://www.scanvir.com //计算机病毒、手机病毒、可疑文件分析

0x04 应急响应-数据库-应急响应工具包

案例1:数据库 Mysql日志分析

常见的数据库攻击包括弱口令、SQL 注入、提升权限、窃取备份等。对数据库日志进行分析,可以

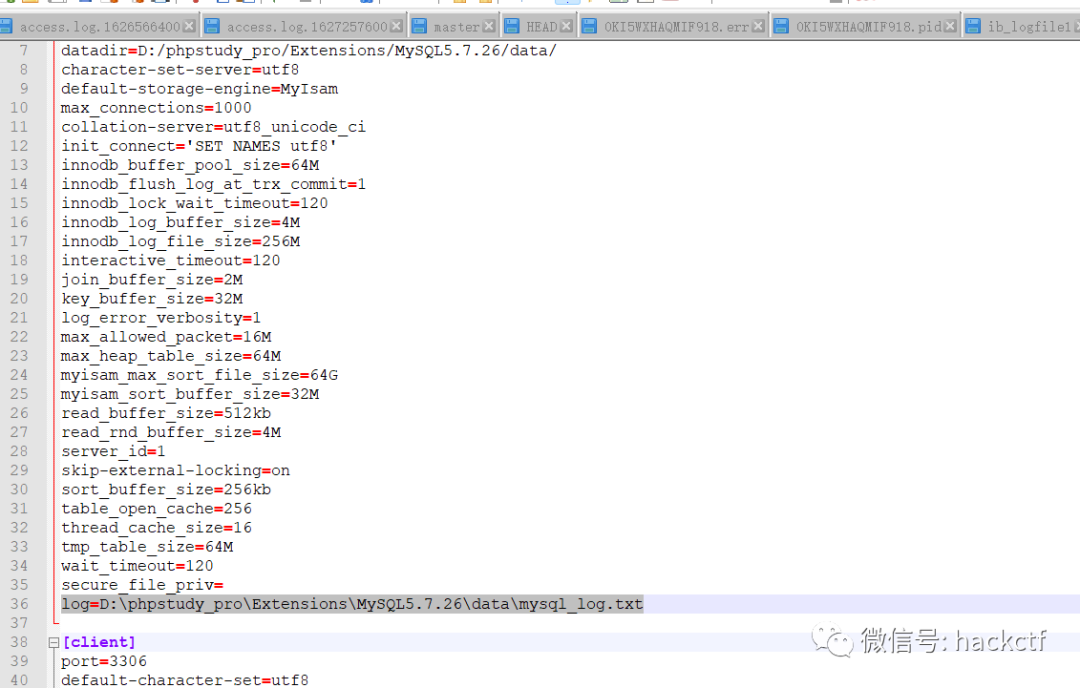

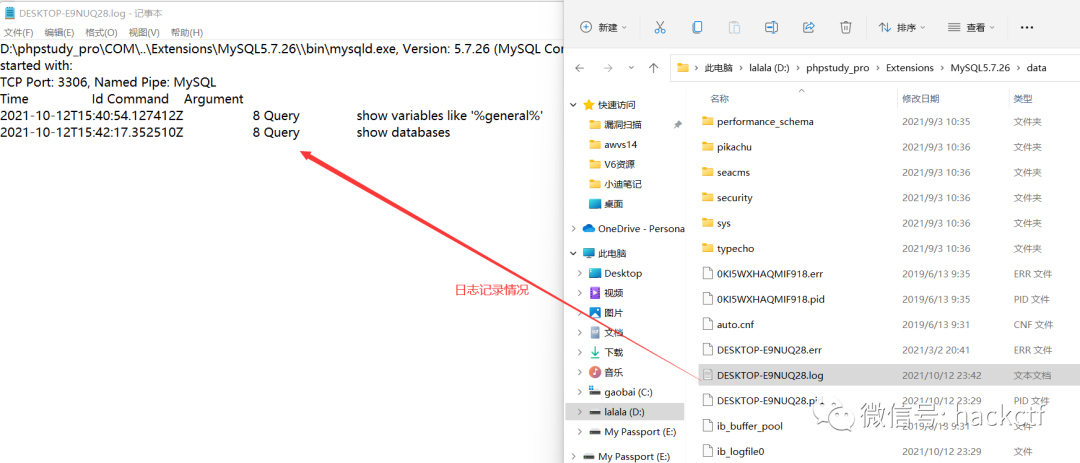

发现攻击行为,进一步还原攻击场景及追溯攻击源。 1.mysql的启用日志,日志记录位置知识点:

Mysql:启用,记录,分析(分析 SQL 注入及口令登录爆破等)

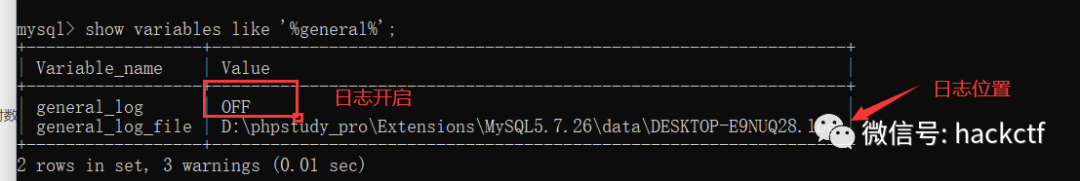

1.show variables like ‘%general%’; 查看日志开启情况

2.mysql.ini添加配置项开启日志:log=D:phpstudy_proExtensionsMySQL5.7.26datamysql_log.txt

3.SET GLOBAL general_log = ‘On’; #开启日志

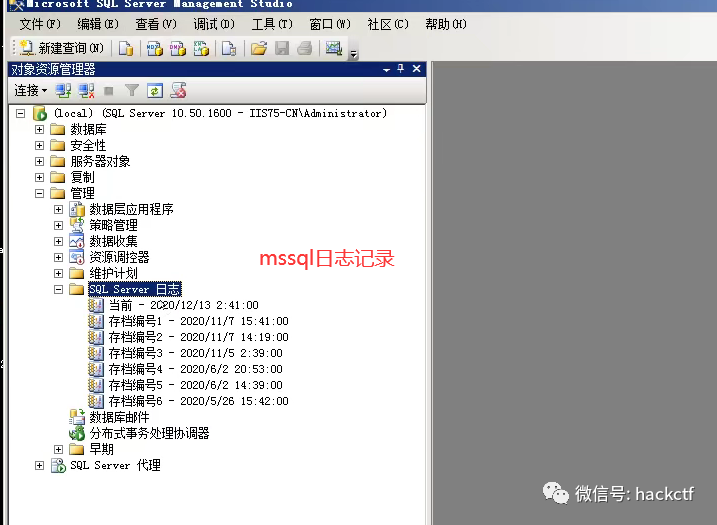

mssql日志:

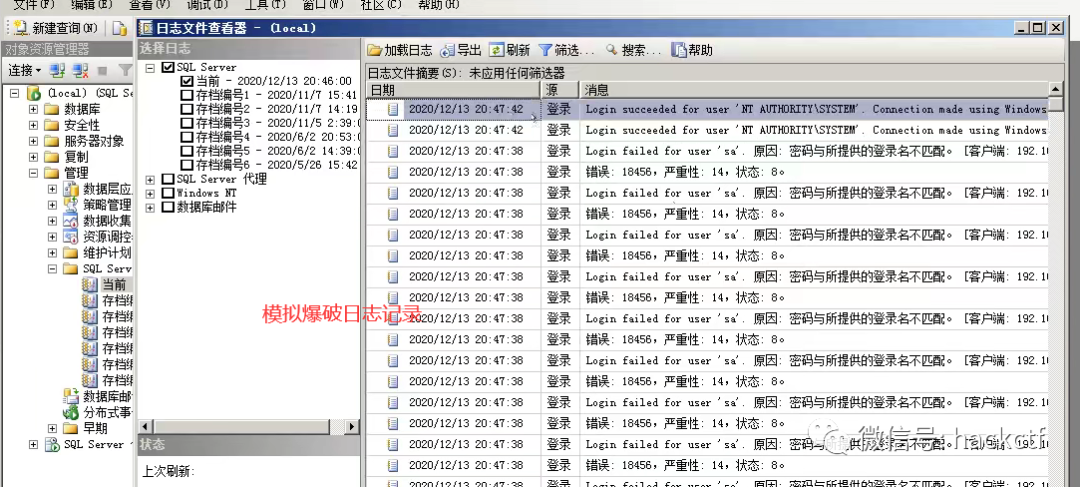

模拟被爆破的日志记录:

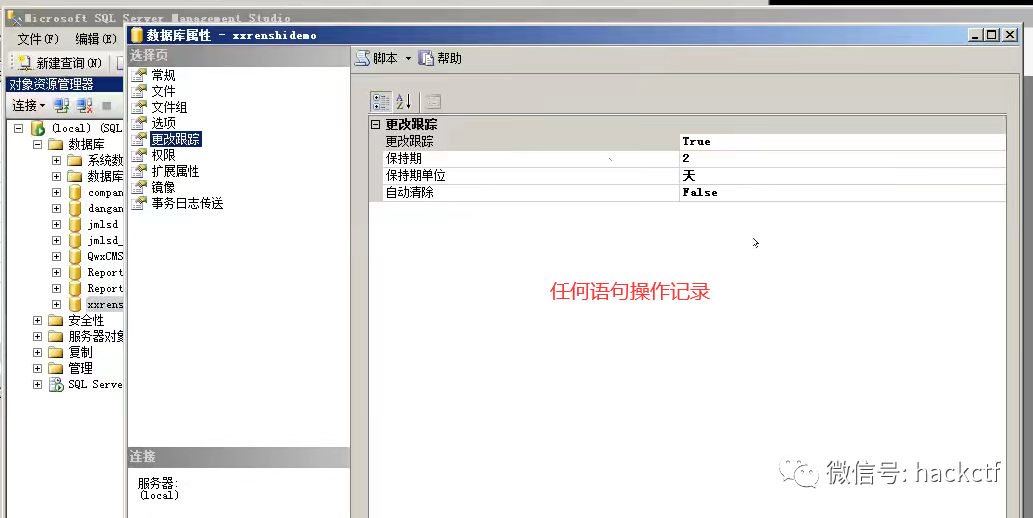

记录操纵语句配置:

案例2:当日志被删除后的思路

1.日志被删除或没价值信息

2.没有思路进行分析可以采用模拟渗透

1.windows,linux 系统漏洞自查:

WindowsVulnScan,linux-exploit-suggester

D:MyprojectvenvScriptspython.exe cve-check.py -C -f KB.json

。/linux-exploit-suggester.sh

2.windows,linux 服务漏洞自查:

windows:Get-WmiObject -class Win32_Product

linux:LinEnum.sh

searchsploit weblogic

利用前期信息收集配合 searchsploit 进行应用服务协议等漏洞检索

3.windows,linux 协议弱口令自查-工具探针或人工获取判断-snetcraker 应急响应工具包:自动化 ir-rescue 应急响应工具箱

方便将经常使用的工具一次性下载使用:

学习地址:https://github.com/diogo-fernan/ir-rescue

分析脚本工具原理,尝试自己进行编写修改工具地址,成为自己的工具箱杀器

应急响应的大体分析基础知识总结完毕,实际情况多结合实例分析 文章肝了四天,总结不易,希望师傅们路过点个赞,多多指点指点/抱拳

审核编辑 :李倩

-

cpu

+关注

关注

68文章

10794浏览量

210697 -

服务器

+关注

关注

12文章

8926浏览量

85044 -

数据包

+关注

关注

0文章

248浏览量

24338

原文标题:最实用的应急响应笔记思路总结

文章出处:【微信号:菜鸟学信安,微信公众号:菜鸟学信安】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

最实用的应急响应笔记思路总结

最实用的应急响应笔记思路总结

评论