信息安全是我们这个时代最重要的话题之一。有一件事是肯定的:总会有攻击者试图利用软件中的漏洞来滥用它。我们目前正在经历网络攻击数量的快速增长。恶意行为者 - 通常是专业的罪犯或国家攻击者 - 正在获取机密信息,访问系统以控制它们,或破坏它们以使其不再运行的程度。

然而,网络攻击的动机在共同标准中根本没有作用(或只是从属的),因为参与者被分配的角色使他们成为威胁。区分用户是无意中危害系统还是攻击者(由通用准则称为威胁代理)故意攻击系统。但是,这只有在从损害和“要保护的资产”(特别是系统的组成部分)的角度考虑这些类别时才重要。

考虑一个交互式展台的制造商(系统集成商),他想要认证一系列新的展台。为此,将全面检查由硬件(SoC、支付终端和显示器)和软件(操作系统、硬件抽象层以及用于通过网络订购商品和支付的应用程序)组成的信息亭。

这是因为任何根据通用标准进行认证的人都有一个完整的系统,或IT产品/嵌入式系统(在通用标准中称为评估目标,简称TOE),必须保护它免受上述参与者的损害。这包括(但不一定)硬件,必须保护硬件免受物理滥用,例如盗窃、操纵等;和软件,必须根据某些范式进行评估。但是,也可以宣布其他安全目标。

系统集成商并不孤单。另一个实体(通常是测试实验室)协助认证,并由权威机构(通常是政府)颁发认证。

所有可能和合理的参与系统的参与者都将被识别出来,例如用户(客户),程序员(他们可能出于任何动机安装特洛伊木马),以及肆意破坏信息亭的人。这些行为者所有可以想象的攻击都将以共同准则的语言命名和分配。将指出如何消除或最小化此类攻击的损害的对策,以便保护组件(资产)。最后,权威机构(例如德国联邦信息安全办公室(BSI))将验证是否可以授予认证,然后授予或拒绝认证。

共同准则的哲学

通用准则是当前且定期维护的通用安全认证。它的设计方式使其可以尽可能普遍地使用,因此可以在任何地方使用,因此可以在任何地方使用,这与特定的DO-356A / ED-203A安全认证相反,例如,该认证是为航空电子系统设计的,并且仅用于那里(即飞机)。

通用准则经过明确设计,以便可以将来自IT安全研究的结果纳入其中,因为结构足够灵活,可以扩展或修改。这种灵活性还允许将大部分要求用于特定认证,例如 DO-356A/ED-203A。

因此,一方面,无论需要哪种特定认证,都可以相对方便地将已经认证的工件转移到新项目中;另一方面,以这种方式预先认证的系统可以用作新项目的基础。这对操作系统制造商来说是有意义的,因为这里不清楚操作系统是用于汽车、无人机、工业机器人、外骨骼还是卫星。

考虑一家飞机制造商,他们希望根据DO-356A / ED-203A对其航空电子系统进行认证,使用实时操作系统来保证应用程序是确定性的 - 方向舵必须并且将在一定时间内做出反应。在这种情况下,通用准则未涵盖的要求很少。事实上,通用准则和DO-356A/ED-203A共有32项要求,这些要求完全或至少大部分一致,只有7项要求不适用。

对于为车辆电子系统设计的相对较新的ISO/SAE 21343标准,有93个全等或几乎一致的要求,只有9个不在通用标准中。每个全等要求都可以映射到特定安全认证的相应要求。这并非巧合:大多数特定的安全认证都可以追溯到通用准则。

回到飞机制造商的例子:在这个政府支持的黑客攻击和勒索团伙威胁要坠毁飞机的时代,网络安全和功能安全现在密不可分。这要求软件既要为安全和保障而设计,又要通过适当的认证来证明操作的完整性。

因此,在这种情况下,必须根据DO-356A/ED-203A和安全标准DO-178C进行认证。因此,为其项目寻找合适基础的系统集成商将通过选择根据相关行业安全标准认证(或易于认证)的操作系统来节省大量时间、精力和金钱,并且还根据通用标准进行了足够高的认证,以涵盖适用的行业特定网络安全标准。

安全评估

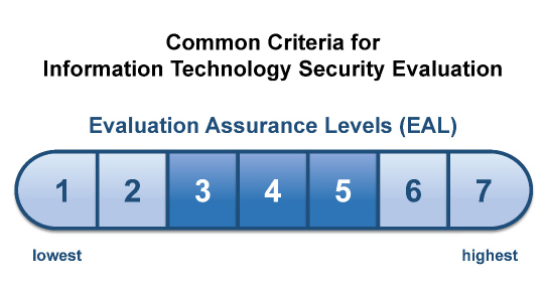

就像 DO-178C 制定从 DAL D 到最高级别的 DAL A 的安全级别一样,提高评估保证级别 (EAL) 可以保证对认证系统建立对 IT 安全的合理信心。然而,虽然DO-178C可以对安全性做出或多或少的明确陈述,但通用标准级别并不直接表明系统在安全/不安全二分法意义上的安全性,而是对系统的合理信任做出陈述。

这种间接的信任声明是基于这样一个事实,即在IT安全问题上没有绝对的确定性。虽然统计(故障)概率证明了对 DAL A 等安全级别的信任,因为只分析了技术环境,人为因素对于通用准则和一般的 IT 安全具有决定性作用,因为我们正在处理一个对手,与技术系统不同,他可能导致系统随意失败。一个技术系统可能会失败,但它不能做任何事情来导致自己失败。

这种情况和共同准则的理念是由于这样一个事实,即开放计算是对所有可能性进行的。这反映在评估过程中采用攻击者的观点并使用缺陷假设方法、渗透测试和其他措施等方法搜索漏洞(取决于级别)的程序中。

然而,或者正是由于这种方法,共同准则提供了一种蓝图或构建工具包,用于从头开始设计系统,以便尽可能避免漏洞并使资产得到最佳保护。在评估这一点上投入的精力越多,对系统的信心就越大。这反映在水平增加时。

通用准则的评估保证级别 (EAL)

如果要实现七个 EAL 之一,则必须满足某些条件。首先,对嵌入式系统进行分级的重要三个维度是范围、深度和严谨性。

范围只是意味着嵌入式系统的一部分有多大(您也可以只认证嵌入式系统的一部分 - 通用标准使您可以自由地认证要认证的内容)。深度表示对产品的检查有多细粒度,分析有多详细。最后,严谨性表明评估的执行程度。这包括正式证明某些东西是安全的。

根据预定义的矩阵,类与子系列一起列出,每个子系列都提出了要认证的嵌入式系统的目标和要求。这里的三个维度是相应班级级别的指南针。咨询的领域(此处称为类)包括开发、指南文档、生命周期支持、安全目标评估(安全目标是系统集成商证明其努力的中心文档)、测试和漏洞评估。

例如,Test 类包含深度 (ATE_DPT) 和功能测试 (ATE_FUN) 子系列等。深度(ATE_DPT)不要与前面提到的尺寸深度混淆。

要达到一定的 EAL,亚族的级别必须(至少)达到相应 EAL 级别所需的所有高度。例如,如果要达到 EAL 5,在类测试中,对于亚族深度,至少必须达到亚族级别 3,这对应于模块化设计,而级别 1 对应于基本设计。

对于 1 级的基本设计,只需要对安全功能 (TSF) 进行(相对肤浅的)描述,并且这些功能如描述的那样。在第 3 级,TSF 及其每个模块都需要详细说明,描述(内部)功能和接口以及这些功能和接口按指定的方式运行。这里的范围、深度和严谨性更大。《共同准则》指出,通过披露,避免错误的信心增加。因此,在所有类别中,必须满足某些次级目标才能达到给定的水平。

EAL 3 或 5 – 有什么区别,加号是什么意思?

如果您以 PikeOS 等实时操作系统为例,它拥有当前有效的认证,并且之前在较低级别获得认证,您可以看到差异: PikeOS 分离内核的先前认证为 EAL 3+ 级别(加号表示除了必须达到的子族的所有级别外, 对在嵌入式系统上下文中似乎有意义的可选类进行了额外的评估)。

EAL 3 表示嵌入式系统已经过系统测试和验证。这被理解为包括一个完整的安全目标,其中已经分析了安全功能要求(SFR),嵌入式系统的安全架构的描述以了解其功能,接口描述和指导文档。

功能、渗透测试和漏洞分析也是必要的,以满足进一步的要求,例如嵌入式系统的配置管理和安全交付程序的证明。通用准则谈到了开发人员和用户的整体中等安全级别,可以独立确认。

PikeOS 的分离内核现已在 5.5.1 版本中达到 EAL 3+。这标志着一些差异:除上述要求外,该级别还首次增加了模块化安全功能设计(TSF,TOE安全功能)。

TSF 包括硬件、软件和固件(即硬件抽象层,可以是 BIOS 或主板支持包),它们必须满足所述要求 (SFR)。最大的区别在于,嵌入式系统不仅经过了有条不紊的测试和检查,而且以更结构化的方式开发,因此更具可分析性,并且存在半正式的描述。

在 PikeOS 的情况下,加号 (+) 表示,除了 EAL 5 级别的所有要求外,可选类AVA_VAN(漏洞分析)、ADV_IMP(实现表示)、ALC_DVS(开发安全)、ALC_CMC(CM 功能)(等等)也已在最高级别 EAL 7 上实现。换句话说,PikeOS在某些方面具有EAL 7级别。特别是对于漏洞分析类,这对系统集成商来说是一个很大的附加值,因为已经证明,TOE的剩余漏洞只能被攻击潜力为(在通用标准语言中)“超出高”的攻击者利用。

这是可能的最高评级。它基于由以下因素确定的分数:识别和利用所需的时间(经过的时间)、所需的技术专业知识(不仅包括某些知识,还包括攻击者的数量(专业知识)、TOE 设计和操作知识(TOE 知识)、“机会之窗”以及所需的设备, 例如利用所需的IT硬件/软件或其他工具(设备)。

此外,EAL 5 要求对嵌入式系统进行全面的配置管理,包括一定程度的自动化,以及完整的接口描述。通用准则确保以这种方式开发的产品(与 EAL 3 不同)不仅可以承受基本级别的攻击,还可以承受中等攻击潜力。

由于PikeOS本质上是一个具有实时能力的硬分离内核,可以在空间和时间上(即分区和流)安全可靠地分离应用程序,因此理论上,设法访问一个分区的攻击者无法访问另一个分区。他也不能导致另一个权限提升,但在这种情况下只能访问这个单一的应用程序。然而,即使这样也不太可能,因为由于必需和实现的安全功能和缓解技术(如安全启动或硬件 - 软件信任链)存在非常严格的权限管理。

在EAL 5级别,系统集成商首次也需要一定程度的安全工程技术,但开发成本 - 正如通用标准所述 - 并非不合理。这对最终产品意味着什么,只有在事先检查要求后才能更精确地确定。但是,通用准则还指出,创建安全产品的大量努力可以满足高安全性要求,并且这一点已得到独立确认。

因此,EAL 5(在PikeOS的情况下,甚至是EAL 5+)在安全性和成本效益之间占据了最佳平衡点,并且凭借其丰富的功能,提供了创建现代,网络和安全嵌入式系统的可能性。

审核编辑:郭婷

-

机器人

+关注

关注

211文章

28418浏览量

207074 -

操作系统

+关注

关注

37文章

6822浏览量

123328 -

应用程序

+关注

关注

37文章

3268浏览量

57701

发布评论请先 登录

相关推荐

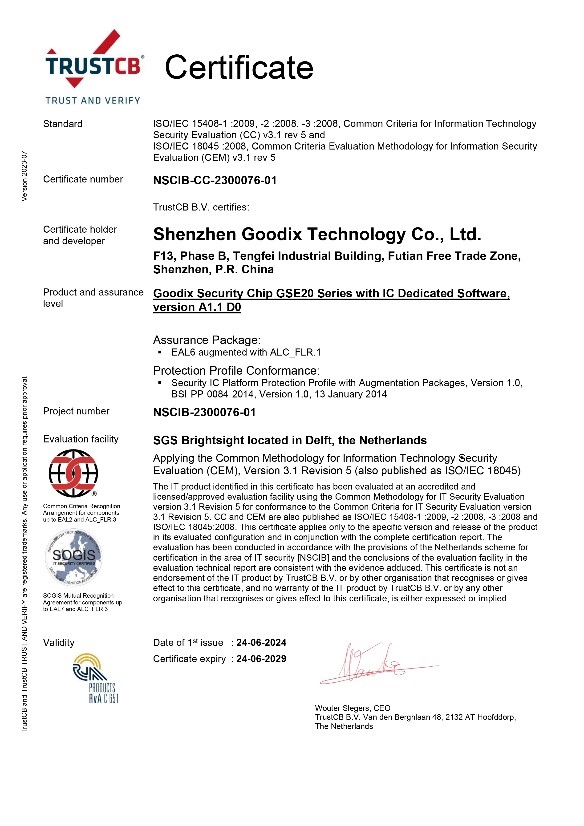

意法半导体推出新一代智能物品安全芯片,配备欧洲市政设施认证保护配置文件

V-Key:全球首个虚拟安全元件V-OS获得iOS和Android通用准则EAL3+认证 精选资料分享

恩智浦半导体SmartMX2获EAL6+通用安全标准认证

元心科技syberos3.5问世 已通过EAL4级安全认证

厦门联芯成为中国本土首家获ISO15408安全认证EAL6级芯片代工企业

华为CloudEngine数据中心交换机获得CC认证EAL4+级证书

华为数据中心交换机通过欧洲安全评估认证

全新突破!汇顶科技首款eSE芯片斩获CC EAL5+安全认证

忆芯科技信息技术产品获“信息安全产品EAL3级认证”

行业首家!百度Apollo自动驾驶安全防护平台获颁CCRC IT产品信息安全认证EAL4+证书

大华股份网络摄像机获得信息技术安全评估通用标准EAL 3+证书

再获突破!汇顶科技新一代安全芯片荣获CC EAL6+安全认证

为什么通用标准安全认证有用,EAL级别是什么意思

为什么通用标准安全认证有用,EAL级别是什么意思

评论