近年来,无线技术发展迅速。它的好处包括问责制、简单性和合理的成本。有几种用于商业和住宅环境的无线跟踪应用,与既定标准相比,它们需要更低的复杂性、更慢的数据传输速率和更长的电池寿命。

微机电系统(MEMS)技术的发展简化了智能传感器的发展。在过去几年中,无线传感器网络一直是网络和通信领域最受欢迎和最活跃的研究领域之一。

Zigbee 是一种无线 PAN(个人局域网)技术,有助于提供自动化、机器对机器通信、远程控制和物联网小工具的监控。ZigBee 联盟在实现完整性、机密性和身份验证方面取得了惊人的成就。但是,它没有提供完整的安全套件。在这里,我们研究了可能针对ZigBee网络以及ZigBee漏洞发起的真实攻击。

什么是 Zigbee 技术?

ZigBee 是一种低预算、非专有的无线技术,用于低功耗嵌入式设备,以提供有效的设备到设备通信(设备范围在 10 到 100 米之间)。ZigBee Pro、ZigBee RF4CE和ZigBee IP是ZigBee联盟提供的三种网络标准。

ZigBee 被视为一种安全通信标准,因为它提供了多种安全功能,包括安全密钥创建、安全密钥传输、对称加密帧保护和安全设备管理。

Zigbee协议安全架构

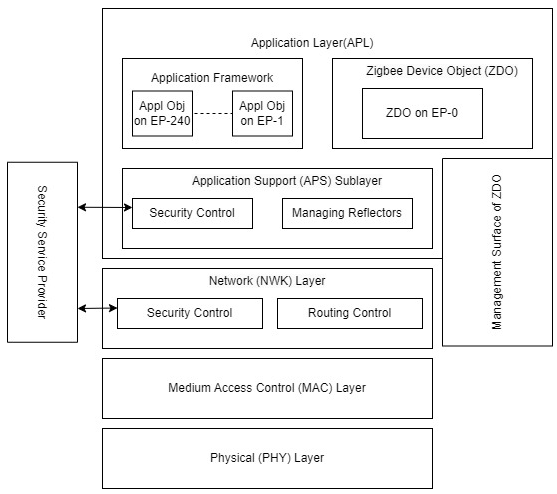

如下图所示,ZigBee协议栈由四层组成:网络层(NWK)、应用层(APL)、物理层和介质访问控制(MAC)层。物理层和MAC层由IEEE 802.15.4监管,而ZigBee标准管理网络和应用层。

物理层 (PHY)-它的工作频率为 868/915 MHz 和 2.4 GHz 频段。能量控制、数据包的创建和数据的明确性由物理层处理。

MAC层- 此层提供两个功能:完整性和加密。安全性和 CCM* 增强功能均由 IEEE 802.15.4 标准提供。它负责通过信标帧和通过CSMA-CA方法的无线电信道访问控制进行通信.CCM 是一个更新的计数器,它使用 CBC-MAC 模式加密数据。

网络层 (NWK)- MAC层由网络层正确操作,这也为应用层提供了合适的业务交流。NWK 层的帧保护技术利用 CCM 和高级加密标准 (AES) 算法进行身份验证和机密性。它通过控制实体和数据实体与应用层通信。

应用层 (APL)-它包含ZigBee设备对象(ZDO),应用程序支持子层(APS)和应用程序框架。

a) 应用程序支持子层 (APS) - 通过 APS 控制实体和 APS 数据实体(APSDE:提供应用程序模块之间的数据传输服务)提供服务(APMSE:提供安全服务、设备和组控制绑定)。APS 层负责管理和安全地生成加密密钥。

b) 应用程序框架 - 应用程序实体托管在应用程序框架中。这些通常是供应商定义的应用程序对象。它定义应用程序配置文件(根据为消息及其格式构建可互操作的应用程序和通信来处理操作)和集群。

c) ZigBee 设备对象 (ZDO) - 它提供与 APS、设备配置文件和应用程序对象的相互通信。为了建立和执行设备和服务发现、安全管理(密钥建立和传输、密钥认证)、网络管理(定位网络、重新排列网络连接)、绑定、节点和组管理,它编译来自最终应用程序的配置数据。

安全服务提供商:此层为 NWK 和 APS 提供设备管理、帧保护、密钥建立和密钥传输服务。

ZigBee 设备对象指定四种类型的逻辑设备。每个都扮演着一定的角色。

协调者:它是树或网格拓扑中的根节点,而它是星形拓扑中的中心节点。它的主要活动是分配地址,允许节点加入或离开网络,以及传输应用程序数据包。它不得处于睡眠模式。

信任中心: 在Zigbee安全网络中,必须至少包含一个信任中心。可以选择常规或高安全性模式进行操作。其基本功能是提供密钥分发和设备身份验证。

路由器:在终端设备之间路由数据包的任务由路由器(中间节点设备)执行。如果允许安全性,路由器需要信任中心的许可才能加入网络。路由器必须打开电源,因为它们连接网络的不同部分。

终端设备:终端设备是监控和收集环境数据的传感器节点。当没有动作时,它们可以进入睡眠状态以节省能量。

Zigbee协议的安全漏洞和担忧

自 2004 年首次发布以来,ZigBee 标准经历了许多安全改进;然而,由于其有限的处理能力,它更容易受到网络攻击。因此,识别ZigBee标准的网络和安全风险,评估其关键性并提供适当的安全控制和对策至关重要。

通过使用无线传感器网络威胁模型,Fig描述了潜在的ZigBee威胁和攻击。

层攻击

网络层攻击: 虫洞和选择性转发攻击是网络层攻击的示例。发送方节点被欺骗,相信附近有两个恶意节点,即使它们可能超出一两个跃点的范围。

MAC 层攻击:一种用于导致 DoS 的 MAC 层攻击是链路层干扰,它可以阻止消息在发送节点和接收节点之间发送。

传输层攻击:泛洪和去同步攻击是可能攻击的两个示例。在洪水攻击中,目标节点受到多个错误连接建立请求的轰炸。

目标攻击

汇攻击: 当恶意节点将路由声明为最短路径时,可能会发生天坑攻击。由于所有路由算法都使用此类路径,因此将向其发送更多网络流量。

源攻击:在这里,攻击者入侵一个合法节点作为“黑洞节点”,其中节点有选择地丢弃它收到的数据包 - 导致附近的其他节点在第一个节点失败后寻找不同的路由。

方法攻击

主动攻击: 攻击者可以在拦截网络时更改和注入错误数据帧。数据完整性和机密性受到损害。

被动攻击: 在不影响数据完整性的情况下,攻击者会观察流。

安全限制和防御

避免ZigBee密钥获取的准则

ZigBee协议的标准安全级别(涉及通过无线方式传递未加密的网络密钥)应被丢弃。ZigBee键必须预先加载到频段外,并且不能通过空中通信,以避免被攻击者捕获。ZigBee设备的物理位置必须受到保护。制造商不应提供默认密钥设置。

防止重放攻击的最佳实践

应设置 ZigBee 协议,以便它可以验证新收到的数据包的序列号是否比先前收到的数据包的序列号至少多一个数字,以防止重放攻击。

防止 DoS 攻击的有效策略

维护恶意节点列表是另一种缓解方法。扭曲的安全标头以及受害者节点注意到的消息,网络将有一个带有警报注释的弹出窗口,发件人节点将被添加到黑名单中。监控ZigBee设备的能源使用情况,因为拒绝服务攻击将导致它们比平时更快地断电。

结论

总之, Zigbee的安全性并不强,必须通过其他安全措施来实施。专注于基础知识是保护IoT(物联网)设备的最佳方法。通过合并安全系统属性和集成篡改检测工具来创建额外的保护层是阻止攻击的一些最佳方法。

商家在设计物联网设备时应不断遵守最佳实践,并努力实现机密性、完整性和可用性(CIA 三合会)。随着时间的推移,固件必须升级,就像任何其他有助于保护网络和物联网平稳执行所有操作任务的能力的编程一样。

用户必须了解潜在的物联网设备漏洞,这是客户意识培训的关键组成部分。大多数高端技术公司使用安全设计方法来保护物联网技术免受基线影响。为了在所有设备连接应用程序级别保护连接的设备网络,技术公司帮助企业在全球范围内开发、部署和管理安全解决方案。

审核编辑:郭婷

-

ZigBee

+关注

关注

158文章

2271浏览量

243776 -

局域网

+关注

关注

5文章

765浏览量

46462 -

计数器

+关注

关注

32文章

2276浏览量

95249

发布评论请先 登录

相关推荐

Zigbee技术安全:检查和可能的解决方案

Zigbee技术安全:检查和可能的解决方案

评论