嵌入式软件和服务的全球领导者IAR发布了备受欢迎的IAR Embedded Workbench for Arm v9.40版本,最新版本引入了针对代码安全的增强功能:添加了针对Armv8.1-M专用的指针验证和分支目标识别(PACBTI)扩展。通过PACBTI,用户应用程序可以通过加密签名来增强防护,有效防止攻击者控制整个系统。新版本还提供了更强大、更智能的IDE Build Actions,可为软件工程师带来更好的开发体验。

随着产品安全相关的立法和法规不断增加和完善,IAR此次发布的最新版本解决了增强代码安全性的关键需求。在众多焦点特性中,值得一提的是IAR Embedded Workbench for Arm提供的创新编译器功能与PACBTI扩展的融合互补,能够强力抵御两种盛行的攻击手段,包括返回导向编程(ROP)和跳转导向编程(JOP)。这两种攻击手段涉及利用用户应用程序中的代码片段,通过使用像堆栈粉碎(stack smashing)的攻击手法来获取调用堆栈的控制权,攻击者可以篡改存在堆栈中的关键指针,将指向地址转至已发现的漏洞代码片段,以达到攻击者目的。通过上述新功能,IAR Embedded Workbench为攻击者设立了难以逾越的屏障,使其更难利用代码漏洞破坏系统完整性。

尽管PACBTI可用于识别和排除常见的发动攻击的程序错误,但其有效性依赖于良好的软件开发实践,包括使用各种代码分析工具。

IAR首席技术官Anders Holmberg表示:“安全已经成为嵌入式软件开发业者的首要任务。最新版本的IAR Embedded Workbench for Arm结合了完善的软件开发实践,为真正安全的嵌入式应用奠定了基础。作为以效率、生产力和代码质量而闻名的IAR,结合了IAR Embedded Trust和IAR Secure Deploy嵌入式安全解决方案,提供了最全面的端到端解决方案之一,确保了从产品开发到大规模生产的每个步骤都具备强大的安全防护。”

IAR Embedded Workbench for Arm作为一个完整的开发工具链,包含高度优化的编译器和强大的调试器功能。开发者可以利用C-STAT和C-RUN等代码分析工具主动发现各种代码问题,提升代码质量,并尽可能减少潜在的安全攻击面。静态和动态分析在开发流程中发挥重要作用,可以发现和消除各种防御漏洞。此外,最新版本中还引入了智能IDE Build Actions,替代了之前的构建前(pre-build)和构建后(post-build)操作,使开发者能够在进行编译和链接之前执行多个命令。

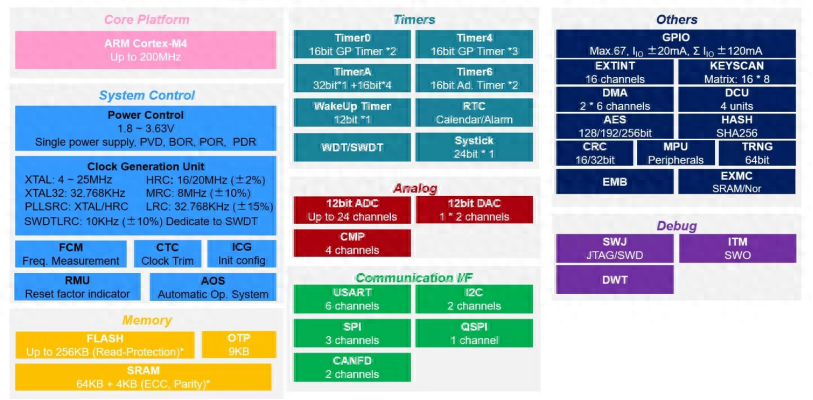

IAR Embedded Workbench for Arm 9.40 版本延续并扩展了之前版本对Armv8-A AARCH64的支持能力,通过对Armv8-A AARCH32的支持,使64位处理器能够在32位模式下运行。此外,新版本还增强了对Renesas E2/E2 lite仿真器的兼容性,为Arm Cortex-M MCU和Cortex-A MPU提供了无缝连接的编程和调试功能。同时,新版本还新增了超过275款全新芯片的支持,涵盖了各大半导体合作伙伴厂商的产品。在扩展语言模式方面,IAR C/C++编译器支持额外的GCC编译器函数属性,拓展了广大嵌入式RTOS/中间件生态系统的互通性。随着IAR Embedded Workbench forArm 9.40版本的发布,IAR 巩固了其为开发者提供先进工具和全面安全措施的承诺,推动嵌入式行业迈向更具创新性和完整性的未来。

责任编辑:彭菁

-

嵌入式

+关注

关注

5083文章

19129浏览量

305427 -

编程

+关注

关注

88文章

3616浏览量

93753 -

IAR

+关注

关注

5文章

352浏览量

36693

原文标题:IAR Embedded Workbench for Arm 9.40版本通过集成PACBTI,提升代码安全性

文章出处:【微信号:IAR爱亚系统,微信公众号:IAR爱亚系统】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

IAR与紫光同芯合作,全面支持THA6系列汽车芯片

IAR Systems最新版开发环境全面赋能芯海科技32位MCU芯片

IAR支持旗芯微车规级MCU,助力汽车行业智能化发展

IAR全面支持芯科集成CX3288系列车规RISC-V MCU

IAR通过多架构认证的静态分析工具加速代码质量自动化

在IAR版本为Embedded Workbench 6.5 Kickstart 1.4 编绎报错怎么解决?

IAR FOR ARM和IAR FOR STM8无法共存怎么解决?

IAR已全面支持小华半导体系列芯片,强化工控汽车MCU生态圈

IAR推出新版IAR Embedded Workbench for Arm功能安全版

IAR推出新版IAR Embedded Workbench for Arm功能安全版

在IAR Embedded Workbench中计算多个地址区间的Checksum

IAR发布最新IAR Embedded Workbench for Arm v9.40版本

IAR发布最新IAR Embedded Workbench for Arm v9.40版本

评论