一、硬件信任根

硬件信任根在安全领域是其它安全功能的基础,主要表现如下方面:

(1)硬件信任根(Root-Of-Trust):硬件信任根提供更离散的密钥生成算法,并且与主机操作系统相隔离,可以做到硬件防破解。硬件信任根实现私有密钥存储,可以反克隆和签名。通过硬件信任根认证授权实现访问受控。

(2)加密解密(Encryption/Decryption):数据加密解密算法完全卸载到硬件网卡,无需主机CPU资源,效率更高更可靠。可以实现通用加密算法和国密算法等。

(3)密钥证书管理(KMS):密钥证书管理卸载到智能网卡,与主机系统相隔离;支持多种密钥交换算法,如D-H密钥交换等。

(4)动态数据安全(Secure Data-in-Motion):利用硬件级加解密算法,对传输通道上的数据做加解密处理,如IPSec和TLS等。硬件处理可以实现更高吞吐量。

(5)静态数据安全(Secure Data-at-Rest):在存储服务中,永久存盘的数据需要进行加密,防止被窃取,硬件级数据加解密在存储服务中可以提供更高效的数据读取,并保证数据安全。

(6)流日志和流分析(Flowlog):流分析和流日志监控,对数据中心流量做精细监控,有效识别,可以及时识别DDoS攻击,并做出响应。

二、安全服务应用

在安全领域,还有很多的安全功能产品,如NGFW,WAF,IPS/IDS,DDoS防御设备等。随着云和虚拟化技术的发展,越来越多的安全功能产品的实现方式转为虚拟化方式,并通过云平台来部署管理。这些安全功能产品由于部署在数据中心流量的主要路径上,转发性能对整体网络的吞吐量和时延具有重要的影响。基于X86的软件实现方式,需要大量CPU资源来处理对应的业务逻辑,性能上的瓶颈已经愈发明显。通过智能网卡对这些安全功能产品做硬件加速,已经是必然趋势。

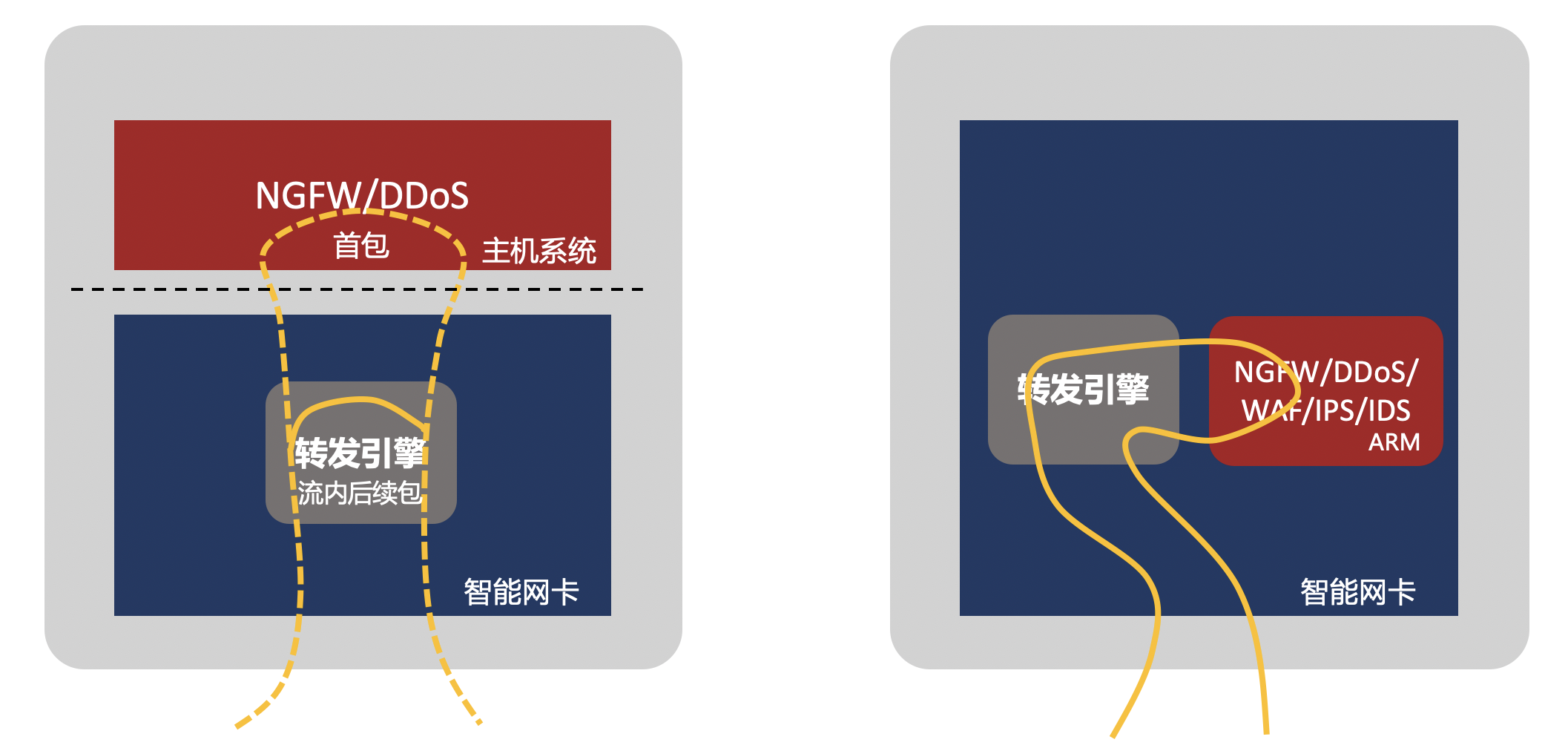

图安全服务应用硬件卸载

由于安全功能产品对报文处理的深度不同,有些只需要在二至四层处理,有些则需要在七层进行处理,所以在智能网卡的卸载方式上,也存在不同。如NGFW和DDoS等设备,可以通过流表卸载的方式,对流量进行拦截,来加速运行在主机系统中的安全服务应用。如IPS/IDS等,需要对报文内容做深度检测,则可以通过in-line的方式将数据深度检测功能卸载到智能网卡的CPU上,这时需要智能网卡的CPU具有较强的性能。

三、隔离网络虚拟化

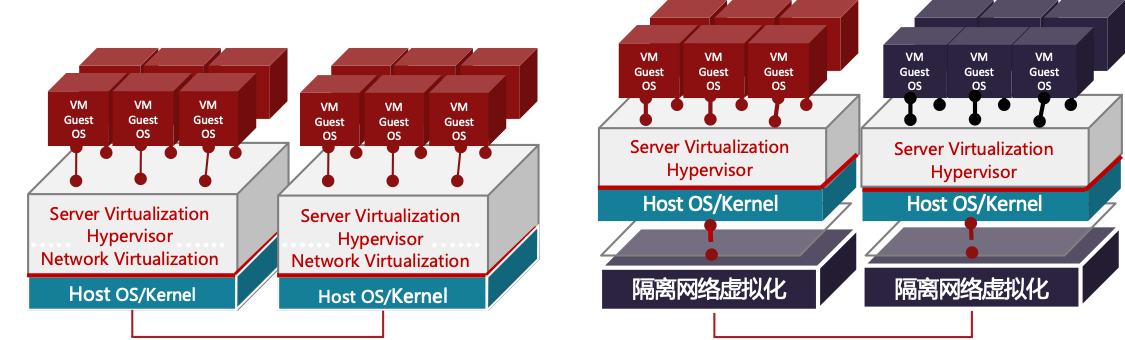

在传统的网卡上做云平台虚拟化,Hypervisor以及对应的虚拟化网络的实现,都是在主机操作系统上实现的。这样如果黑客如果攻陷了Hypervisor并拿到主机操作系统的root权限,就可以通过篡改虚拟化网络配置,来对租户网络进行攻击,甚至可以渗透到其它计算节点,进行更大范围的攻击。

图隔离虚拟化网络

引入DPU智能网卡之后,将虚拟化网络的控制平面完全卸载到智能网卡上,与主机操作系统相隔离。即使黑客攻陷了Hypervisor,获取了主机操作系统的root权限,也无法篡改虚拟化网络的配置,这样可以将黑客的攻击范围限制在主机操作系统上,不会影响到虚拟化网络以及其它主机。进而达到了安全隔离的效果。

-

DPU

+关注

关注

0文章

357浏览量

24169

发布评论请先 登录

相关推荐

PCBA分析仪的技术原理和应用场景

测试接收机的技术原理和应用场景

系统放大器的技术原理和应用场景

汽车雷达回波发生器的技术原理和应用场景

实时示波器的技术原理和应用场景

源测量单元设备的技术原理和应用场景

太阳膜测试仪的技术原理和应用场景

超声波测厚仪的技术原理和应用场景

智能IC卡测试设备的技术原理和应用场景

NFC协议分析仪的技术原理和应用场景

IaaS+on+DPU(IoD)+下一代高性能算力底座技术白皮书

NanoEdge AI的技术原理、应用场景及优势

兴汉携手芯启源发布一款为网络防火墙量身定制的DPU安全卸载模块

DPU应用场景系列(三)安全功能卸载

DPU应用场景系列(三)安全功能卸载

评论