加密货币价格的爆炸性增长给它们带来了更多的关注,更多的人希望通过 "挖矿 "来获得加密货币,而不是购买它们。2022年1月,发改委等11部门发文整治虚拟货币挖矿:列为淘汰类产业。

01

企业环境中加密挖矿的风险

在你的企业环境中运行的加密挖矿软件有三个主要风险:

成本的增加:电力消耗对加密挖矿至关重要。如果有人使用你的系统进行挖矿,他们有可能增加你系统的资源使用量,以提高计算速度,从而消耗更多的电力。

性能和可用性问题:在增加处理(CPU或GPU)的同时,你的系统有更少的资源分配给其他可能是关键业务的进程。挖矿应用程序往往写得不好,有可能导致系统崩溃,使你的业务服务也随之中断。

使用易受攻击的工具和应用程序:常见的情况是,许多为进行加密挖矿而编写的软件开发得很差,几乎没有对安全问题给予关注。这可能导致恶意方利用软件的漏洞,并通过这些漏洞进入你的内部网络。

02

如何检测和防止挖矿行为?

01

系统性能检测

对你的系统进行性能监测有大量的理由,其中之一是检测资源使用量的异常增加,这可能表明在系统上运行的加密挖矿软件的迹象。你需要调查这种变化,并核实你的系统上没有安装或运行非法软件。

请记住,加密挖矿软件并不总是需要安装在系统上,它可以作为一个独立的可执行文件运行。

02

DNS监控和保护

DNS请求仅在挖矿会话开始时执行。挖矿客户端和服务器之间的通信通常发生在30-100秒之间。根据SANS研究所的说法,首先发生的是一个DNS请求,然后是TCP通信。

尝试在DNS层面阻止域名,而不仅仅是通过网络过滤解决方案。

由于互联网几乎是所有组织和流程不可或缺的一部分,因此必须确保无故障的工作流程。检查和控制DNS有助于全面了解“Internet”,以便在紧急情况下快速查找和修复错误。Allegro网络万用表使检查DNS协议变得极其简单。

例如,可以查看有关响应时间、状态、请求频率以及它们被应答(或未被应答)频率的更多统计信息。不再需要花费很长时间检查pcap来查找错误。使用Allegro DNS模块,可以减少搜索次数,并可以直接调用不同的DNS统计数据。DNS分析可以实时执行,也可以在选定的时间间隔内执行。

03

终端保护

使用终端保护/反病毒软件来检测加密挖矿软件。防病毒公司在检测加密挖矿软件方面正变得越来越好,但加密挖矿者也在不断改变他们的技术,以避免在端点被检测到。

04

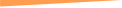

应用限制

另一个对付加密挖矿的好办法是限制可以在你的系统上运行的应用程序。你可以使用软件限制策略,指定哪些应用程序允许在系统上运行。这在一开始可能很难设置,因为你需要知道所有在你的环境中运行的必要软件。

05

广告拦截

由于加密劫持脚本经常通过网络广告传递,安装广告拦截器可以成为阻止它们的有效手段。一些广告拦截器,有一定的能力来检测加密劫持脚本。

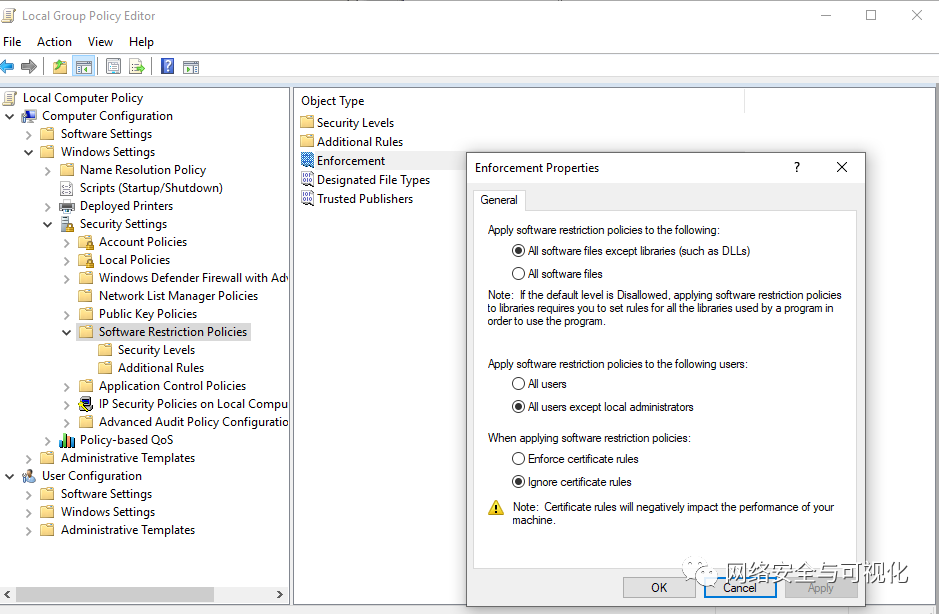

使用ntopng进行挖矿检测

ntopng3.6稳定版引入了一些网络挖矿黑名单,ntopng将标记在线挖矿网站并产生警报。

-

网络安全

+关注

关注

10文章

3124浏览量

59583

发布评论请先 登录

相关推荐

企业AI开发环境要求

企业AI开发环境怎么样

开源物联网技术--AES加密功能技术分享

【《软件开发珠玑》阅读体验】居安思危之风险

云安全服务加密存储代码怎么查

windowns环境下esp32c3如何解除flash加密?

企业网络安全的全方位解决方案

危机四伏,2024如何开展网络安全风险分析

企业在IPv6时代的网络安全升级指南

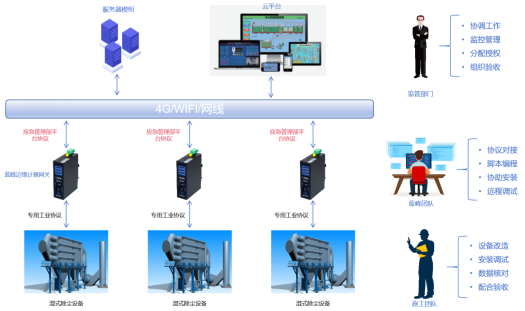

蓝蜂网关接入天津市粉尘涉爆企业风险监测预警系统

企业环境中加密挖矿的风险

企业环境中加密挖矿的风险

评论