在将 IPS、WAF 和防火墙等内联安全工具构建到您的网络中时,结合网络旁路技术是避免代价高昂的网络停机时间的基本实践。简而言之,旁路 TAP,也称为"旁路交换机",能够随时管理内联工具的可用性,而无需关闭网络或影响业务可用性以进行维护或升级。

根据 Imperva 最近的一份报告,COVID 时期的 DDoS 攻击“网络 DDoS 流量增加了 24%,攻击持续时间增加了 21%。”这些攻击还导致特定“DDoS 数据包”的数量增长了 41%。同一时期,应用程序 DDoS 攻击增长了 79%,这意味着这些攻击在疫情期间几乎翻了一番。

IT 安全团队如何应对不断增加的网络攻击以及大量流量安全工具必须处理以正确保护网络?一些先进的内联旁路数据包代理解决方案,如虹科的 EdgeLens 具有过滤功能来解决这个问题。但是对于外部旁路架构, 像 EdgeSafe 这样的旁路 TAP 现在提供高级过滤功能,使工程师能够专注于特定数据流- 减少流量负担。

使用过滤旁路 TAP 提高内联工具性能

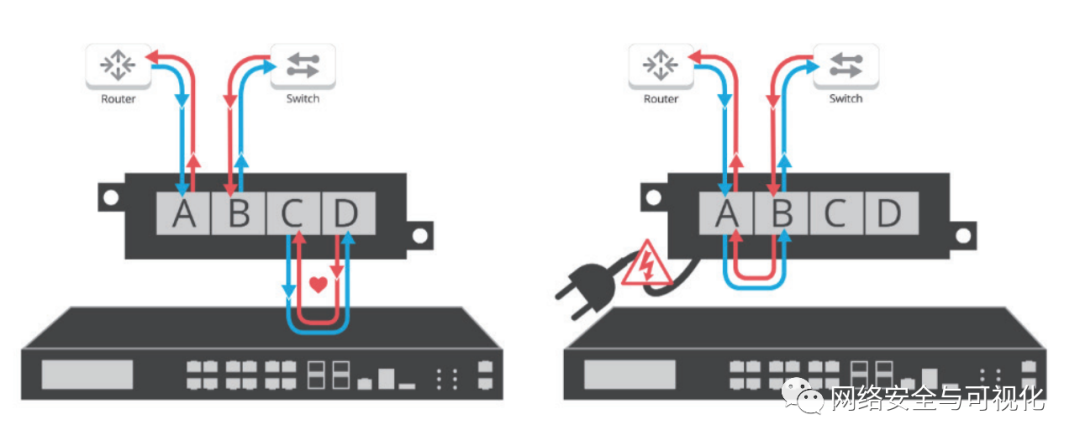

我们的一位客户有一个特定的用例,行业中的标准旁路 TAP 或交换机无法实现——过滤需要监控的流量。怕没来过TAP 放置在一个网段中,位于路由器和交换机之间,位于网络边缘的关键链路上,连接需要保护网络的内联工具。旁路TAP 用于管理内联安全工具的可用性,确保它们 24/7/365 全天候运行,并在工具出现故障时确保网络正常运行。

虹科旁路TAP的这种过滤功能允许 SecOp 团队轻松管理内联安全工具的可用性,同时仅通过过滤的流量(如特定 IP 地址)以主动保护您想看到的内容。

此功能的另一个用例是减轻内联工具的处理负担。不依赖解密工具来过滤流量和解密和加密流量,只发送特定的加密流量以使用过滤旁路 TAP 进行检查。

如何实现

-

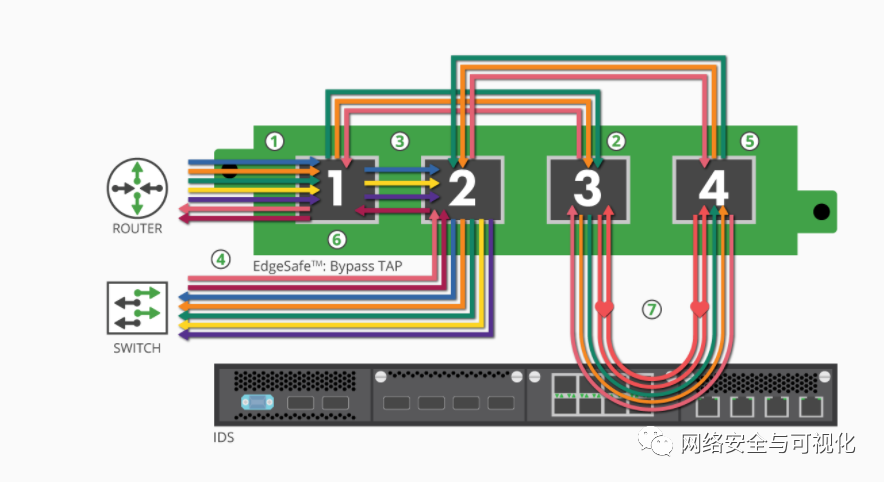

来自网络的网络端口 1 中的蓝色、橙色、黄色、绿色和紫色流量入口

-

创建过滤器以将橙色和绿色流量通过监视器端口 3 传递到内联工具

-

蓝色、黄色和紫色流量被传递到网络端口 2 并传出,无需通过内联工具

-

来自网络的网络端口 2 中的粉红色和洋红色流量 Ingress

-

创建过滤器以将粉红色流量通过监视器端口 4 传递到内联工具

-

洋红色流量被传递到网络端口 1 并传出,无需通过内联工具

-

Heartbeat 数据包(深粉色)在端口 3 和端口 4 之间传递以及内联工具以检查工具的连接健康状况

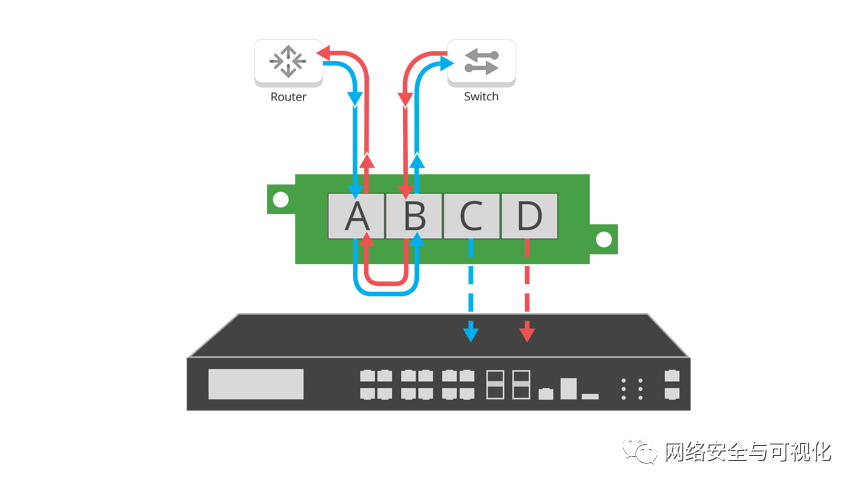

虹科旁路交换机不仅允许您管理和过滤内联工具的可用性,而且还提供作为网络 TAP 的能力,以利用全双工链路(例如,路由器和交换机之间)并将过滤后的流量发送到外部监听工具。并且只发送您想看到的内容。

如何实现

-

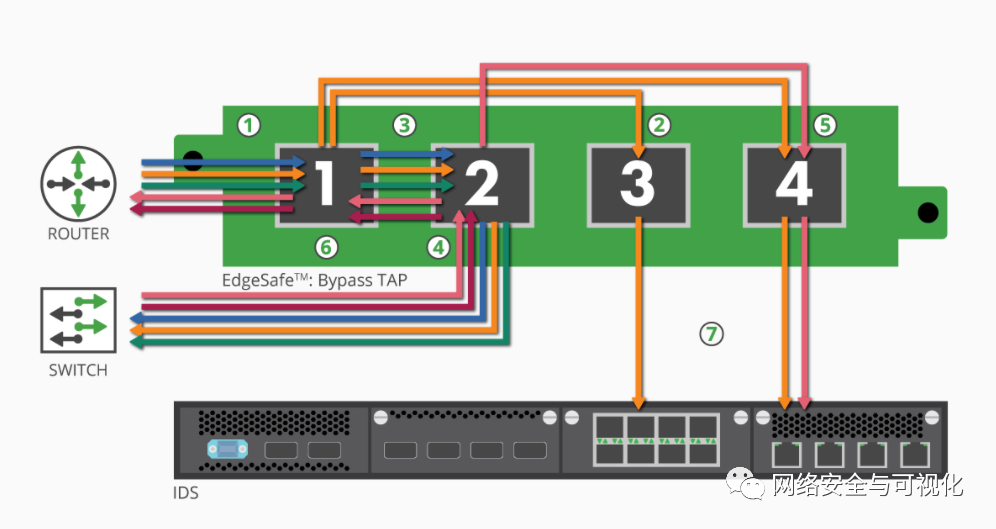

来自网络的网络端口 1 中的蓝色、橙色和绿色流量入口

-

创建一个过滤器,通过 Monitor Port 3 和 Port 4 将橙色流量的副本传递给监控工具

-

蓝色、橙色和绿色流量被传递到网络端口 2 并传出,蓝色和绿色流量不会进入工具

-

来自网络的网络端口 2 中的粉红色和洋红色流量入口

-

创建一个过滤器,通过端口 4 将粉红色流量的副本传递给监控工具

-

粉红色和品红色流量被传递到网络端口 1 并流出,品红色不会进入工具

虹科提供完整的网络可见性解决方案,包括网络TAP,旁路交换机和汇聚分流设备。网络可见性对保证NTA/NDR工具准确性至关重要。从 1G 到 100G 的虹科旁路 TAP和创新的混合内联数据包代理将旁路 TAP的弹性和可靠性与具有高级过滤、带外工具的数据包代理功能相结合,并提供高可用性 。

往期推荐

【虹科】使用流和网络数据包数据进行故障排除

【虹科】LiveNX 下一代企业网络监控软件

【虹科】如何逐跳识别网络问题

【虹科】增加网络可见性以优化网络检测和响应 (NDR)

【虹科】进阶-端到端的网络流量监控

原文标题:【虹科】旁路交换机如何优化内联网络安全工具

文章出处:【微信公众号:网络安全与可视化】欢迎添加关注!文章转载请注明出处。

-

交换机

+关注

关注

21文章

2637浏览量

99527

发布评论请先 登录

相关推荐

如何测试交换机端口速率

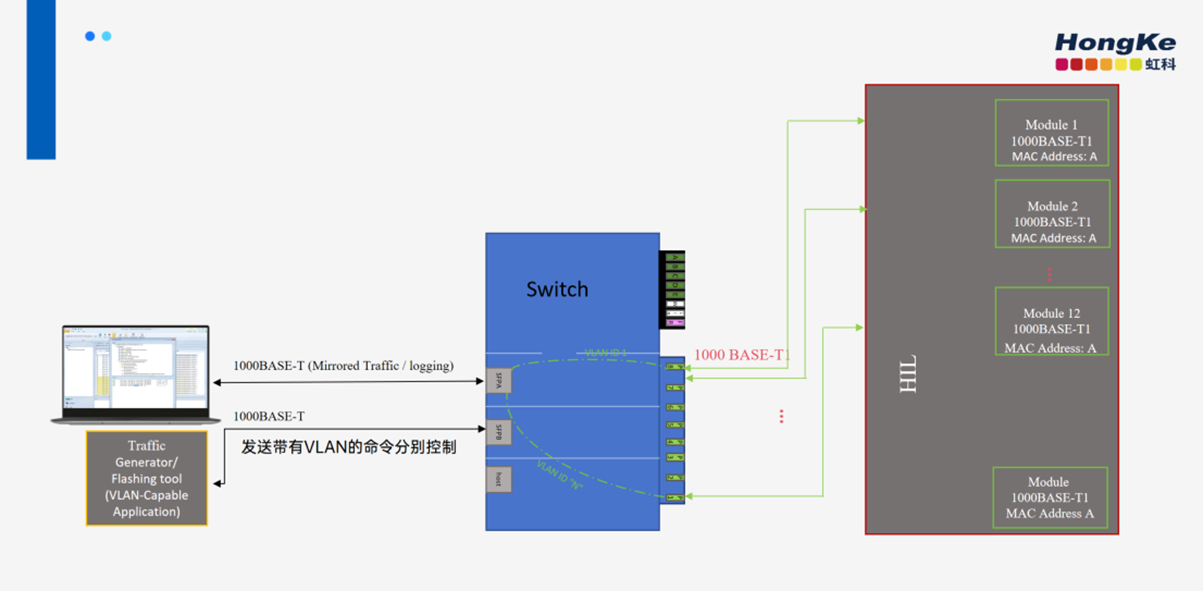

虹科应用 增强型以太网交换机:如何实现同IP控制的高效网络管理?

网管型交换机和非网管型交换机的区别

虹科案例丨VLAN不再难懂:一台转换器+交换机轻松解锁VLAN配置

工业网络交换机的分类及其应用领域

交换机的作用与功能 交换机的基本配置

汇聚交换机和核心交换机区别

网管型工业网络交换机引领智能制造新时代

【虹科】旁路交换机如何优化内联网络安全工具

【虹科】旁路交换机如何优化内联网络安全工具

评论