随着越来越多的设备接入互联网,从手机、网关、服务器,到智能家居、汽车、大型机械,连接到网络空间的设备或“物”的数量将远远超过人类,随之而来的物联网(Internet of Things,IoT)安全也日益重要。今天,我们就来看一下国际标准ISO/IEC 11889所定义的可信平台模块(TPM)是如何在树莓派平台上为微软Azure IoT Hub云服务提供设备接入身份安全性的。

树莓派具有电脑的所有基本功能,由于其低成本、模块化和开放的特性,以及微型的外观与无限创意的可能性,已经成为当前计算机教育领域应用最为广泛的平台之一。利用树莓派平台,可以很方便地开发搭建出非常丰富的轻量级AIoT终端应用。

树莓派应用环境准备

应用环境包括:已成为流行ARM CPU嵌入式方案的树莓派开发平台;Windows10 IoT Core操作系统;TPM2.0可信模块,提供全球一致的安全性;微软Azure IoT Hub云服务,为物联网设备提供可靠的服务端数据存储等服务。这些基本上都是行业主流技术应用平台。

1, 树莓派3,Raspberry Pi 3Model B;

2, Windows 10 IoT Core操作系统,步骤按照微软教程说的Step-by-Step;

3, TPM 2.0树莓派模块,这里以国民技术Z32H330TC芯片模块为例;

4, 微软Azure IoT Hub云服务。

系统配置过程

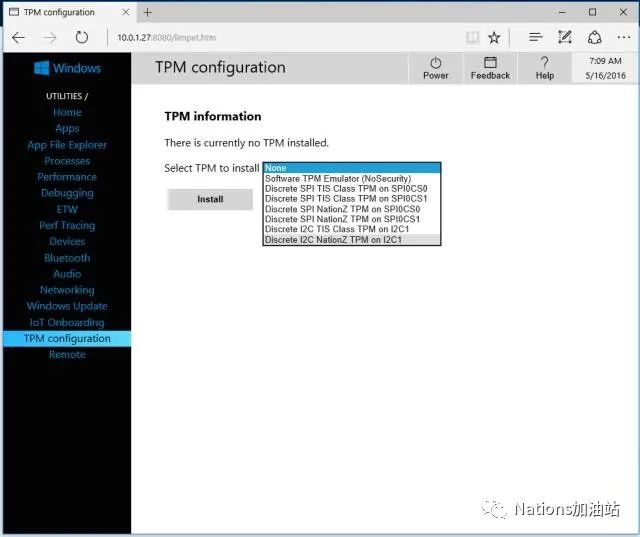

系统加电运行后,登录Windows10 IoT设备管理界面,赫然发现TPM Configuration。点击进去发现这是一个TPM管理的界面,Windows IoT Core需要初始化TPM。

从下拉列标准中选择相应的TPM进行安装,这次我们当然选择“I2C Discrete NationZ TPM on I2C1”,之后点击Install进行安装。

当系统重新启动之后,再次进入TPM Configuration界面,我们看到Windows10 IoT系统发现了国民技术的TPM模组,并且由TPM创建了10个不同的逻辑Device ID,可以向10个不同的服务商注册设备身份。重点在于提供了针对于Microsoft Azure IoT Hub物联网云服务的设备接入身份的配置界面,可以用于:

1, 填写服务商的服务访问URL;

2, 填写在服务商注册的设备身份的标识;

3, 服务商提供给设备商的保护密钥。

当你点击Save之后,这些信息全部由TPM保护存储,这个过程一般是在IoT设备生产线上完成。自此物联网设备与云服务之间的接入身份验证基于HMAC密码算法,设备端的计算在TPM中进行,服务端对计算结果进行验证,确认接入设备身份。那些针对物联网设备身份的假冒,对于物联网设备的钓鱼都不好使了。

自此,TPM基于Windows IoT Core接入Azure IoT Hub云服务的物联网设备身份应用,基本上是即插即用的,充分实现了物理硬件安全,以及端到云的物联网设备身份应用。

TPM芯片是AIoT身份的理想安全载体

或许有人会问“用其他类型的安全芯片可以吗?”——答案是肯定的。Azure IoTHub的设备身份认证协议是公开的,任何安全芯片都可以实现此类应用。但是,能够将应用充分简化,并提供物联网终端操作系统In-Box支持的,除了TPM,恐怕没有其他的了。如果采用其他安全芯片,则需要自己解决安全芯片选型、芯片安全固件、操作系统驱动、配置初始化软件、云端接入安全协议、云端安全认证机制等等一系列的麻烦。在可用和好用之间,大家都会有自己明智的选择。

既然ISO/IEC 11889 TPM2.0芯片作为物联网身份On board Credential如此简单好用,那就赶快行动吧!

-

物联网

+关注

关注

2909文章

44736浏览量

374439

发布评论请先 登录

相关推荐

芯盾时代继续深化中建科技统一身份认证平台建设

TPM:企业设备管理的卓越策略

基于TPM的树莓派可信平台模块(TPM)在快速网络身份认证(FIDO)中的应用设备接入身份应用

基于TPM的树莓派可信平台模块(TPM)在快速网络身份认证(FIDO)中的应用设备接入身份应用

评论