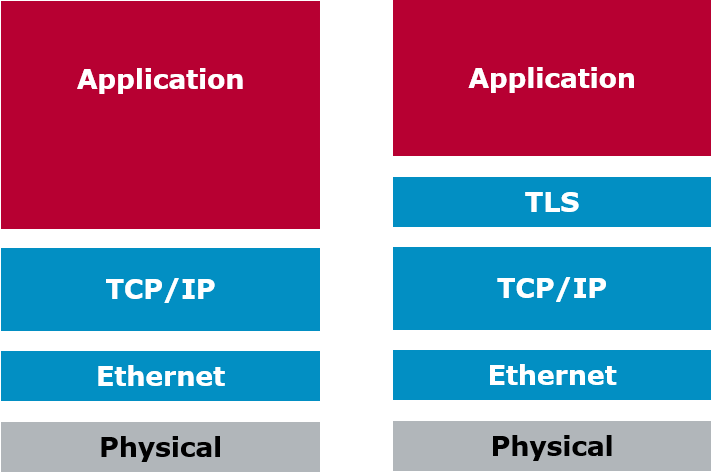

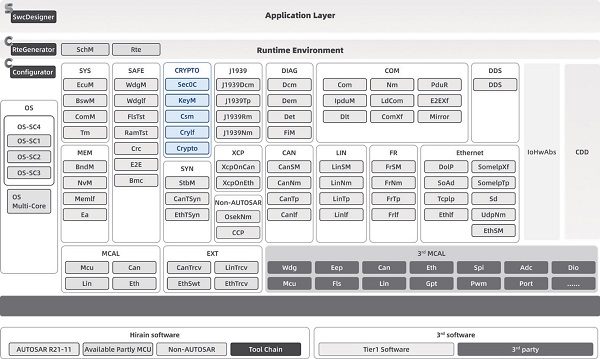

应用层数据可以通过传输控制协议(TCP)在基于IP的网络上进行可靠交换,但是TCP无法保证数据传输的可靠性,应用数据的机密性及完整性。因此,实际应用中可以在TCP之上使用TLS(Transport Layer Security)建立服务器和客户端之间的安全通信(图1),从而保证数据的安全传输。

车内外通信中的下列应用层协议在安全通信时会采用TLS/DTLS加密通信:

>

DoIP (Diagnostic communication over Internet Protocol)

>

SOME/IP (Scalable service-Oriented MiddlewarE over IP)

>

MQTT (Message Queuing Telemetry Transport)

>

HTTPS (Hypertext Transfer Protocol Secure)

>

SCC (Smart Charging Communication)

图1:OSI参考模型

随着TLS在载数据通信过程中的广泛应用,给OEM和零部件供应商的开发测试工程师在开发测试分析过程中需要面临TLS服务器和客户端之间加密通信的考验。毫无疑问,作为车载产品开发验证平台的核心工具CANoe需要支撑从单板调试到实车验证中涉及TLS安全通信应用的仿真与回放分析工作:

>

模拟TLS服务器通信;

>

模拟客户端参与TLS通信;

>

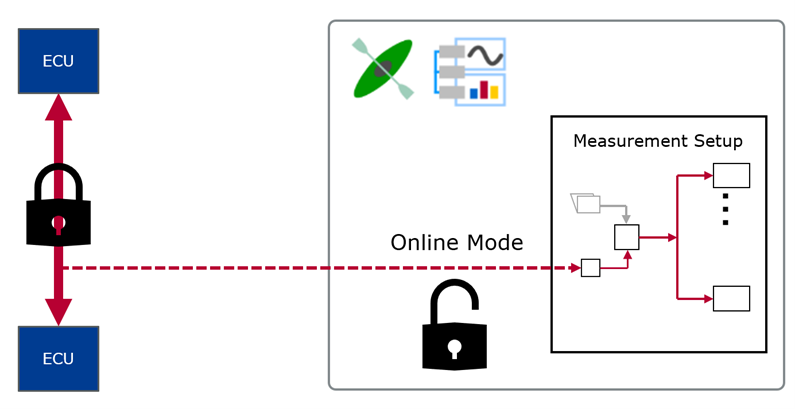

在线解密正在监听的真实服务器和客户端之间的TLS通信(图2.1);

>

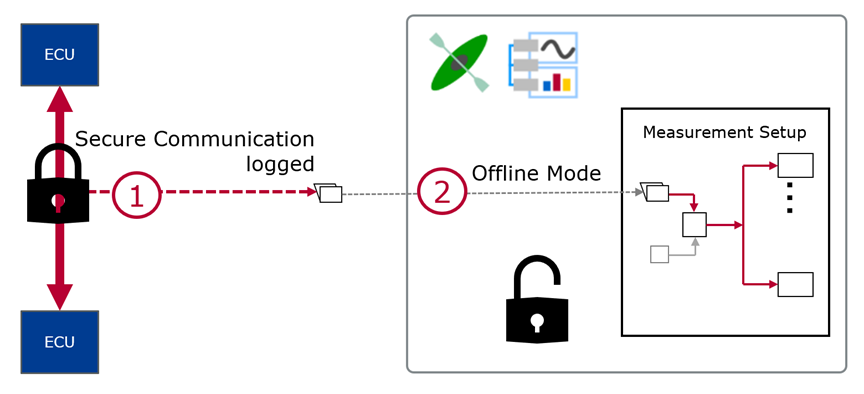

离线回放过程中解密记录文件中存储的TLS数据(图2.2)。

图2.1:CANoe解密TLS通信场景(离线)

图2.2:CANoe解密TLS通信场景(在线)

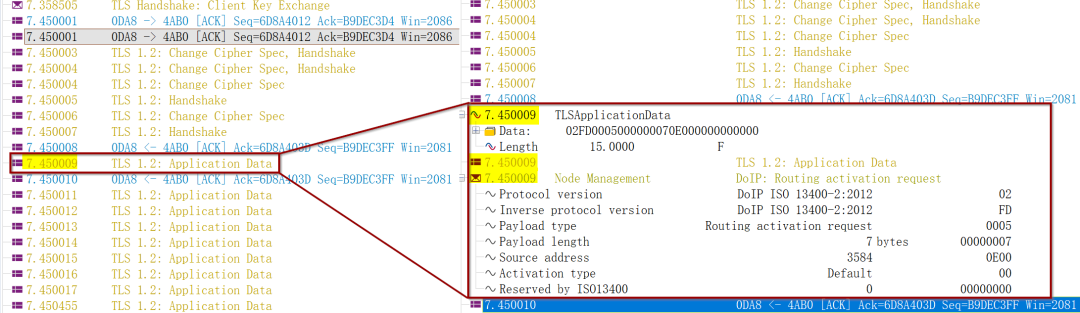

CANoe在线监听或离线回放TLS通信的过程中,接收的是加密的TLS应用数据,需要经过解密才能得到原始消息,图3为TLS一组相同数据在Trace窗口中解密前后的对比。解密前Trace窗口只有密文信息,解密后Trace窗口才能以系统变量的形式显示原始消息。如果Observer支持原始消息所属的应用层协议(如DoIP协议),Trace窗口中还会包含原始消息基于DoIP层面的解析。要完成解密的过程,需要在CANoe中进行一系列配置,本文围绕TLS Observer中最常用的解密方式“基于主密码解密”就具体配置做说明。首先概述CANoe基于主密码解密TLS通信的机制,其次介绍解密工程的环境设置,最后分别对不同的主密码配置方式进行说明。

图3:TLS数据解密前后对比

01/

CANoe基于主密码解密TLS通信的机制概述

CANoe.Ethernet工程会自动生成名为“_Security::TLSMasterSecret”的系统变量,用于存储TLS会话的客户端随机数(Client Random,32Bytes)和主密码(Master Secret,48Bytes)。待解密的TLS数据可能包含多个TLS会话,每个TLS会话都有唯一的主密码。当解密时,CANoe首先根据客户端随机数识别正确的TLS会话,然后基于主密码生成的密钥素材解密TLS应用数据,因此正确配置主密码和客户端随机数是解密TLS通信的关键。

02/

解密工程环境设置

CANoe支持多种配置主密码的方式,如通过CAPL/Security Manager/UDP报文配置主密码或从CANoe参与通信的TLS记录文件中读取主密码。无论采用何种方式,都需要首先完成工程环境设置。

1.

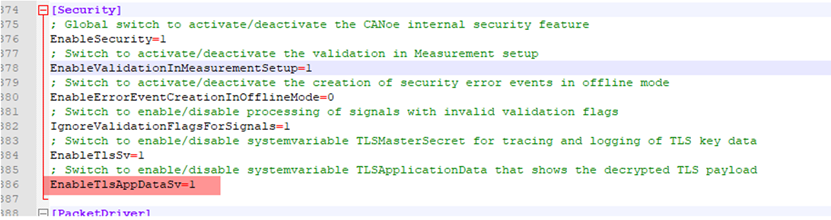

激活TLS应用数据的观测变量(图4)

点击CANoe->Options->General->File Locations->Location of application data的Open按钮,打开文件夹中的can.ini文件,配置can.ini文件中的参数EnableTlsAppDataSv=1。

图4:激活TLS应用数据的观测变量

>

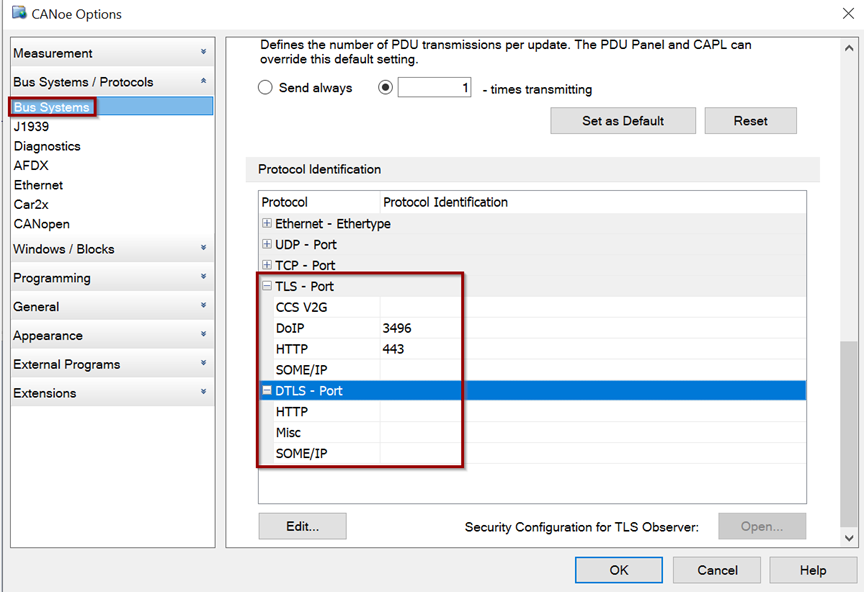

配置TLS/DTLS通信的端口号(图5)

检查CANoe Option->Bus System->Protocol Identification是否对用于TLS/DTLS通信的Port进行正确定义,避免Trace中可能出现无法解析TLS协议的情况,影响解密TLS通信的功能。

图5:TLS/DTLS通信端口设置

03/

基于CAPL配置主密码解密TLS通信

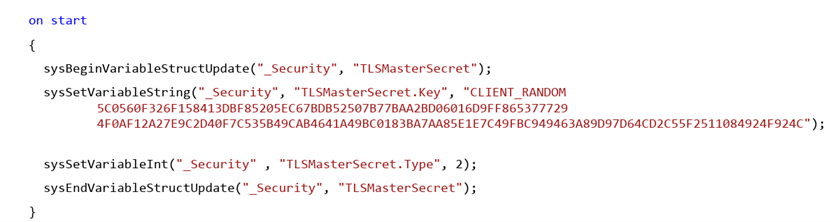

基于CAPL配置主密码具有较高的灵活性,支持离线回放或在线监听TLS数据时解密通信。当离线回放TLS通信时,一般主密码是用户提供的静态数值,该值可以直接通过CAPL编程赋值给系统变量“_Security::TLSMasterSecret”,赋值代码如图6。当在线监听TLS数据时,主密码是由真实服务器或客户端提供的动态数值,首先通过诊断、CAN报文或者其他接口传给CANoe,然后基于CAPL编程赋值给系统变量“_Security::TLSMasterSecret”。

图6:CAPL代码示例

04/

基于Security Manager配置主密码解密TLS通信

为了实现在离线回放过程中解密TLS通信,除了可通过CAPL编程配置主密码之外,还可以在CANoe->Tools->Security Manager中手动输入主密码。具体流程如下:

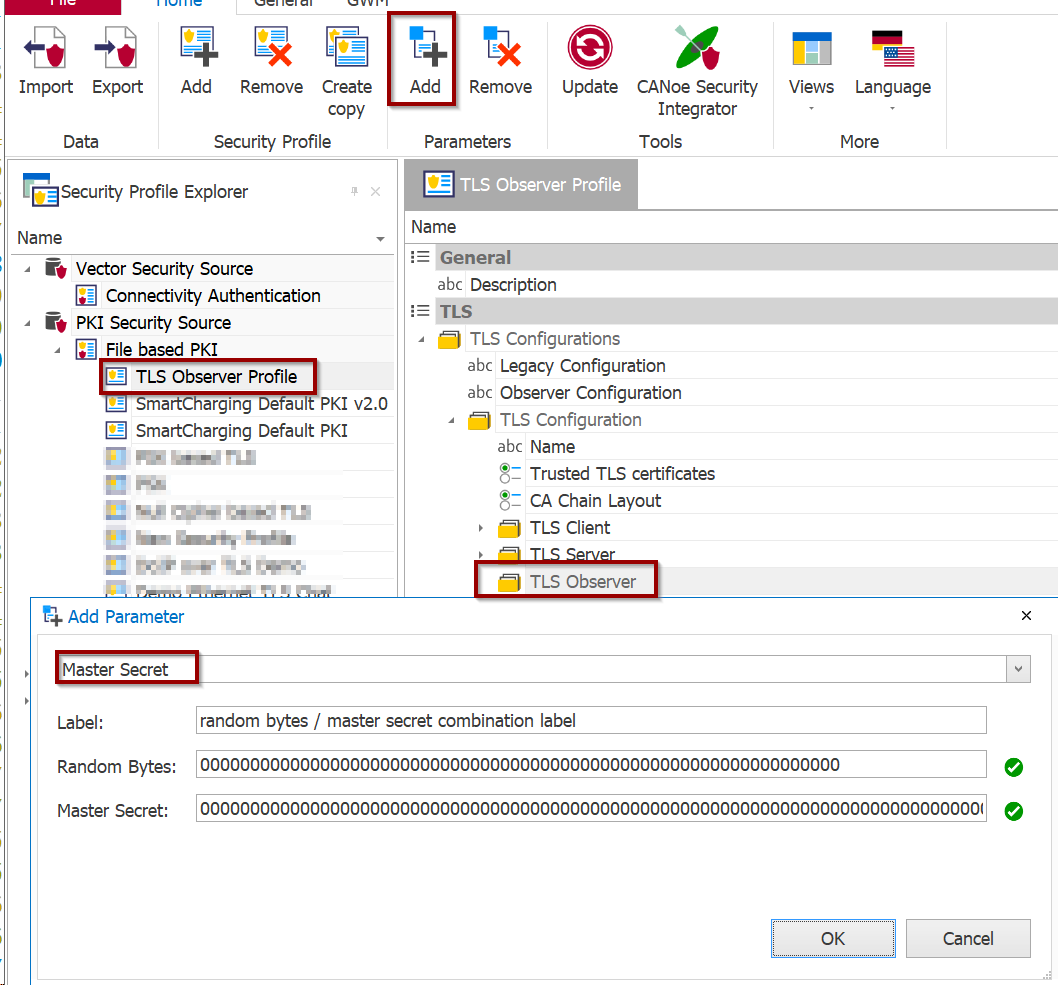

1.

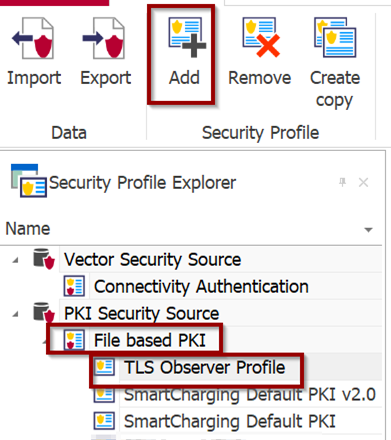

新建Security Profile(图7)

选中File based PKI,点击Add添加Security Profile,可按照需求自定义Profile名称,如TLS Observer Profile。

图7:新建Security Profile

2.

设置参数(图8)

在新建的TLS Observer Profile主配置界面上选中TLS Observer,点击Add打开参数设置对话框,选择参数类型为Master Secret并填写Random Bytes和Master Secret。

图8:Master Secret|参数设置

3.

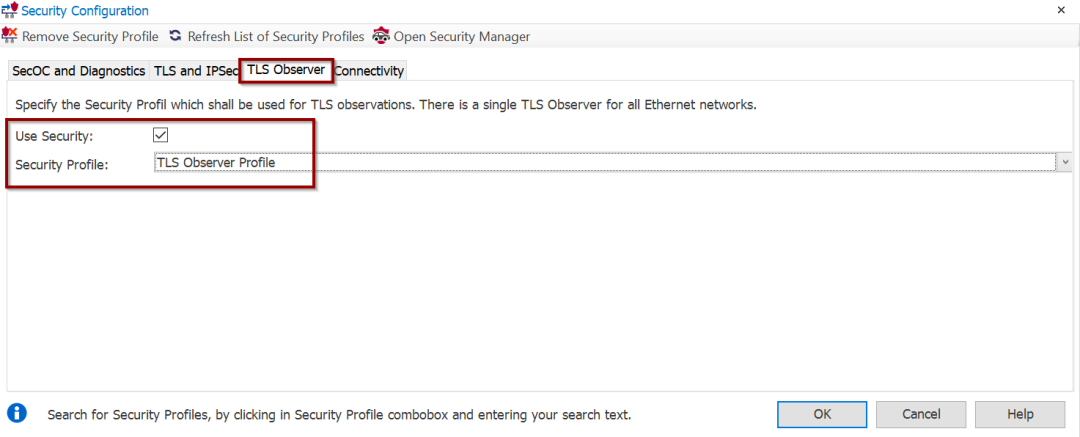

Security Configuration配置

打开CANoe->Simulation->Security Configuration,在TLS Observer选项卡处关联新建的Profile,如图9。

图9:Security Configuration配置

05/

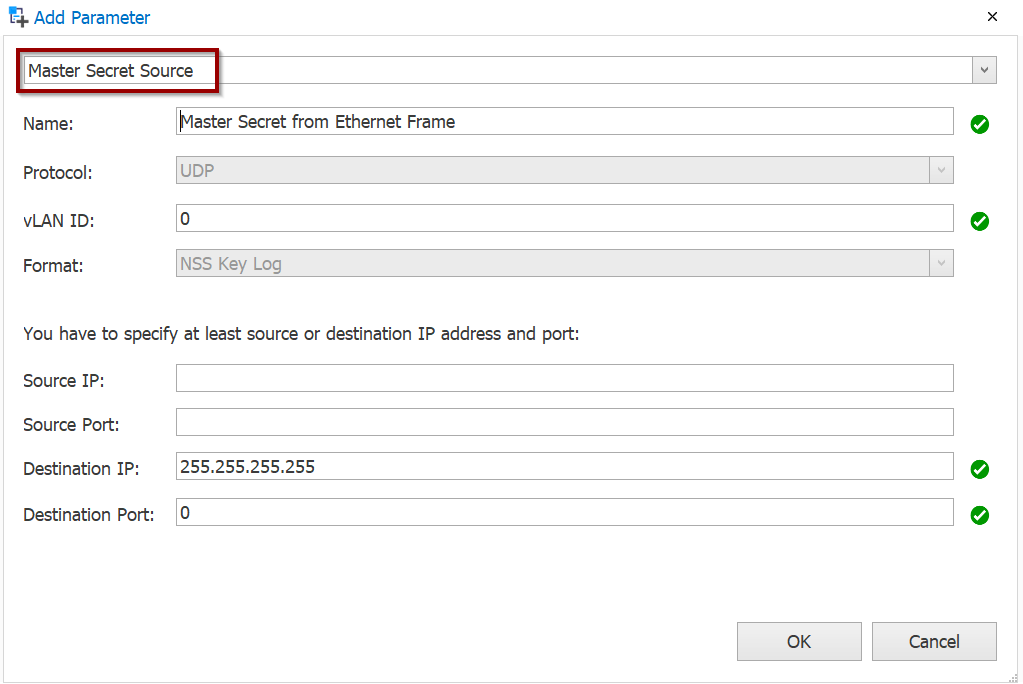

通过UDP报文传输主密码解密TLS通信

为了实现在线监听TLS数据过程中解密通信,除了基于CAPL配置主密码外,还可由通信参与者通过UDP报文传入主密码。如果真实服务器或客户端在完成TLS握手之后,支持从加密堆栈中读取主密码,并通过UDP报文发送出来,就可以配置CANoe接收该UDP报文,获取主密码数值,解密正在监听的TLS通信。与手动输入主密码配置过程类似,通过UDP报文传输主密码也需要基于Security Manager配置,区别在于参数设置部分,参数类型需选择Master Secret Source并配置UDP通信双方的IP和Port(图10)。

图10:Master Secret Source|参数配置

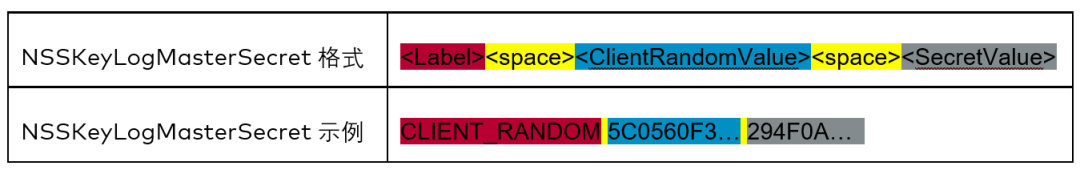

注:此种方式要求Master Secret以NSS Key Log的格式封装到UDP报文中。NSS Key Log的格式以及示例见表1。

表1:NSSKeyLogMasterSecret格式示例

06/

离线回放CANoe参与通信的TLS记录文件

CANoe参与TLS通信时,经过TLS握手阶段,可以自动计算出主密码并将该值存储到系统变量“_Security::TLSMasterSecret”中。TLS数据可通过CANoe Logging功能进行记录,需将记录文件格式设置为BLF/ASC/MF4。这些格式的文件不仅可以保存通信数据,还可以保存系统变量(包括_Security::TLSMasterSecret)。后期离线回放时,CANoe可以从记录文件中读取主密码来解密TLS应用数据。

1.

在CANoe 15/16中回放,只需将工程切换为Offline模式,添加记录文件,点击回放按钮,CANoe即可在回放过程中解密TLS应用数据;

2.

在CANoe 14中回放,还需在Security Configuration配置中关联Security Profile。

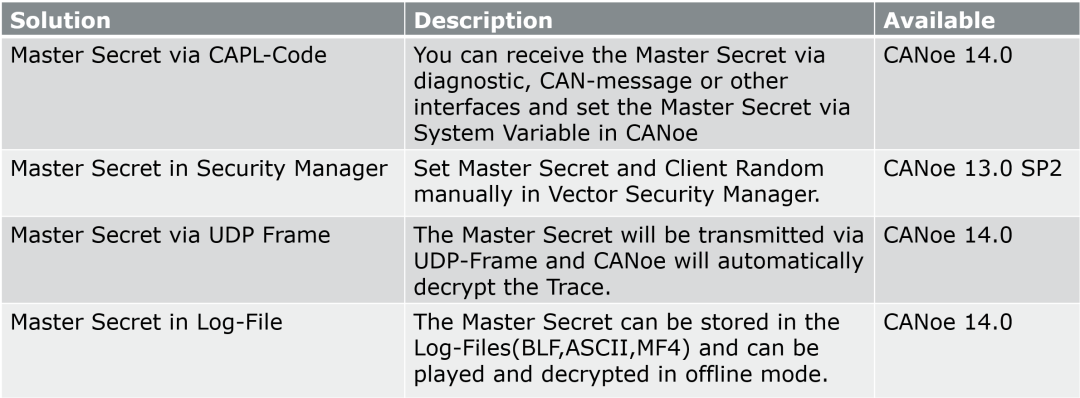

上述就CANoe基于主密码解密TLS通信的过程及多种主密码的配置方式:如CAPL、Security Manager、UDP报文以及记录文件等。不同主密码配置方式的总结描述以及对CANoe版本要求见图11。CANoe为各种网络安全通信提供基础平台技术,使得开发和测试各阶段更好验证系统通信和功能,点击原文了解更多CANoe对Security的支持。

图11:主密码配置方式及版本要求

-

通信

+关注

关注

18文章

6084浏览量

136550 -

网络安全

+关注

关注

11文章

3205浏览量

60330

发布评论请先 登录

相关推荐

智能网联汽车网络安全开发解决方案

ETAS推出两种全新网络安全解决方案

测试新体验 | 车载网络测试套件INTEWORK-ANTP

恒讯科技分析:IPSec与SSL/TLS相比,安全性如何?

网络安全技术商CrowdStrike与英伟达合作

格陆博科技荣获ISO/SAE 21434《道路车辆-网络安全开发流程认证》

经纬恒润助力微宏动力荣获ISO/SAE 21434网络安全流程认证证书

网络安全开发测试 | CANoe解密车载TLS通信

网络安全开发测试 | CANoe解密车载TLS通信

评论