嵌入式系统是物联网(loT)的心脏和灵魂,大至家用汽车,小至医用起搏器,嵌入式系统已经广泛应用到了我们的生活中。通常嵌入式系统为执行专用功能设计,采用轻量级的操作系统和固件形式的软件。

由于许多由嵌入式设备驱动的小组件和机器在运行中必须连接到互联网,网络黑客有机会在此过程中窃取访问权限,运行恶意代码,攻击连接的组件甚至整个系统。嵌入式设备已成黑客攻击的主要目标。

保护嵌入式系统的安全尤为重要。

我们经常听到有关重要计算机系统被黑客攻击的事件,相比之下,嵌入式系统的安全问题经常被忽略。

风险真实存在

早在2015年,车企Fiat Chrysler就因安全问题召回过140万辆汽车。两名技术人员通过仪表板连接系统无线侵入了一辆吉普车。他们不仅控制了收音机和空调,还控制了汽车的发动机、刹车和转向等核心功能。此次事件揭露了黑客攻击造成汽车实质性撞毁的可能性,给汽车制造商敲响了警钟。

2021年,弗吉尼亚大学和加州大学圣地亚哥分校的学者发现了幽灵漏洞新变种,预计影响数十亿电脑。它可以绕过当前英特尔和AMD处理器上所有针对幽灵漏洞的防护措施,几乎可以将所有设备一网打尽,包括台式机、笔记本电脑、云服务器和智能手机。

为何嵌入式系统的安全与众不同?

嵌入式系统通常使用同一设计模块生产大量设备。回顾我们之前的案例,在汽车、云服务器和手机中发现的嵌入式系统的数量达到了数千万个,单个系统的安全漏洞就会给黑客带来数百万次的攻击机会。

让问题更加复杂的是市场对产品开发速度的需求,在快速发展的科技市场中,产品设计时间不断压缩,对功能的重视甚至有时超过安全性。

若缺乏防范恶意黑客的保护措施,产品一旦受到攻击,可能会造成公司声誉损失,影响长期盈利和发展。

基于此不难理解安全性的重要,提醒有经验的开发人员注意可能影响其系统的潜在问题很有必要。

嵌入式系统设计前要了解的九大要点

1.做好心理预设:该产品有可能成为黑客的目标

即便是最优秀的设计师在汽车高级音响系统上也会发生失误。在2015年之前,会有人认为汽车可以通过某些远程设备被黑客入侵吗?可能不会,但是一旦了解了计算机系统控制这些钢铁和电子产品的原理,那就说得通了。

系统中的每个设备都需要受到保护,与前面的汽车制造商案例一样,只需一个漏洞即可影响到整个复杂系统的性能。

2. ”嵌入式系统很难被攻击”?

这一点已经无数次被证明是错误的,由于大量设备都运行着相同的系统,一次入侵就会带来成千上万的黑客攻击。

当嵌入式设备没有安全性保障时,每次设备部署时都极容易遭到黑客攻击。黑客会将攻击集中在使用该设备前的安装时。但当嵌入式设备具有安全性保障的硬件或具有个性化密码的算法时,这种威胁会被大大削弱甚至消除。

3.系统可能无法通过密码和加密来完全避免攻击

密码保护取决于用户的努力。然而根据网络安全公司Nordpass的调查,2021年最常用的密码依然是“123456”,数百万人都不约而同地选择了同样的密码组合。

位列最常用密码名单的前五十名密码都可以在1秒之内被破解。黑客可能会把他们的“工作”隐秘植入到嵌入式设备中。恶意软件是一个定时炸弹,可以在以后任何时间被激活。

虽然许多用户会在收到潜在威胁警告时更改密码,但嵌入式设备仍有可能受到危害。鉴于此,一个保护嵌入式设备的安全方案将大大提高系统的整体安全性。

4.相较于事后解决风险,嵌入式安全解决方案的成本并不高昂

许多公司的产品设计部门没有安全专家,聘请外部顾问每小时可能要花费千元以上,但对比一下前面提到的案例中涉及到的召回130万辆汽车的成本,或是诉讼成本,嵌入式安全解决方案的成本并不高昂。

用公共游泳池的安全保障类比:游泳池针对安全进行了相应的设计,包括四周有围栏,设有防滑垫,并配备了救生员。这些功能大多不引人注目,但对安全保障非常有效,且成本适中。

泳池不需要30英尺高的围栏,也不需要数百名救生员或武装警卫在泳池附近执行禁止奔跑要求。

真正的解决方案是基于应用场景选择合适的安全性保障。

Secure-IC提供的的解决方案广泛应用于以下应用场景:

汽车与智能出行 | 消费电子产品 |

服务器与云 | |

工业与工厂自动化 | 医疗保健 |

关键基础设施 | 内存与存储 |

.... | .... |

5.在产品开发后期很难再增添安全性保障

在大多数情况下,公司计划中包含了安全性保障。但是,在产品开发的早期阶段,可能因为资金短缺,把安全性放在最后考虑,一些设计团队可能打算之后再将安全性保障添加到产品开发中。实际情况是,在开发周期结束时增加安全性保障是非常困难的,甚至不可能。

一个安全解决方案的形成需要深思熟虑。在开发周期的开端,开发人员就需要进行安全性分析和考量。专家建议,开发团队应在项目初始就评估系统资产和威胁,并在开始任何开发或编码之前就考虑好安全性问题。

在计划阶段就考虑安全性的优势是可以根据系统目标生成相应的安全要求。在这个过程中还将构建一个系统环境,可保护资产免受安全威胁。团队也能更有效地选择实现安全目标所需的硬件和软件。

在开发周期结束后启动安全计划可能会导致选择错误的硬件和软件,这意味着要么重做一个完整的系统,要么接受一个安全性较低的解决方案。

6.功耗不再是影响安全性保障的关键问题

嵌入式设备的功耗曾经被看作一个关键问题。开发团队需要延长电池寿命,减少系统对环境的影响。过去这个问题主要是由硬件驱动的,但是硬件设计的进步以及硬件加速器和特殊功能块的使用已经改变了这一点;在今天的嵌入式系统中,软件在能耗管理需求中起到了越来越重要的作用。

不使用时可以通过关闭部分操作来减少能耗,这降低了硬件和软件方面所需的功率,考虑在一段时间内禁用某些安全性的需求至关重要。

举个例子:一旦设备启动完成,启动安全算法可能会随之被关闭。或者在没有与输入和输出通信时,外围通信的安全功能也可以被关闭。使用这些策略,通常将用于安全的功耗降低到总能耗的5%以下。

7.注意潜在威胁

产品开发过程中,大部分人都专注于创建一个强大的功能系统,很容易忽略去了解安全威胁这样的风险问题。

若开发团队在设计初期忽略了评估威胁的关键步骤,并且没有发现安全预警时,可能造成不可挽回的后果。如果由于某些原因设计团队缺乏相关专业知识,与安全专家进行简短的咨询是不错的选择。

8.安全问题上不能理所当然

自嵌入式系统安全措施出现以来,许多人认为,在嵌入式系统添加AES加密可以满足其所有安全需求。AES加密(尤其是在128位和256位算法级别)确实可以在防止暴力破解(Brute Force Attacks)上提供了强大的保护,有人计算出使用随机数破解密码需要超过10亿年。

然而暴力破解并不是唯一的威胁,安全人员还要考虑其他问题,比如查看事件和活动的信任链。

9.预制的第三方安全芯片不会完美适用于所有应用

虽然第三方的芯片解决方案胜过没有安全性保障,但它是一种“一刀切”的解决方案。就像没有一顶适合所有人的帽子一样,这种解决方案只适合一般应用。

Secure-IC可以定制开发出完全适合您需求的安全解决方案。

安全是嵌入式系统设计的基础

开发团队工作常常受到时间限制,需要迅速产品推向市场,在竞争中保持领先。增加更多功能的要求,更加在紧迫的最后期限中给团队增加压力。在没有可靠的嵌入式安全解决方案的情况下进行设计,很可能导致团队陷入最后又重新设计的困境。

经验表明,从长远来看,安全性和新功能一样重要,如果在最后一刻发现需要重做甚至是重新设计都是非常昂贵的成本。

安全是嵌入式系统设计的基础。

Secure-IC提供了多种模块来为您创建坚实的安全基础。

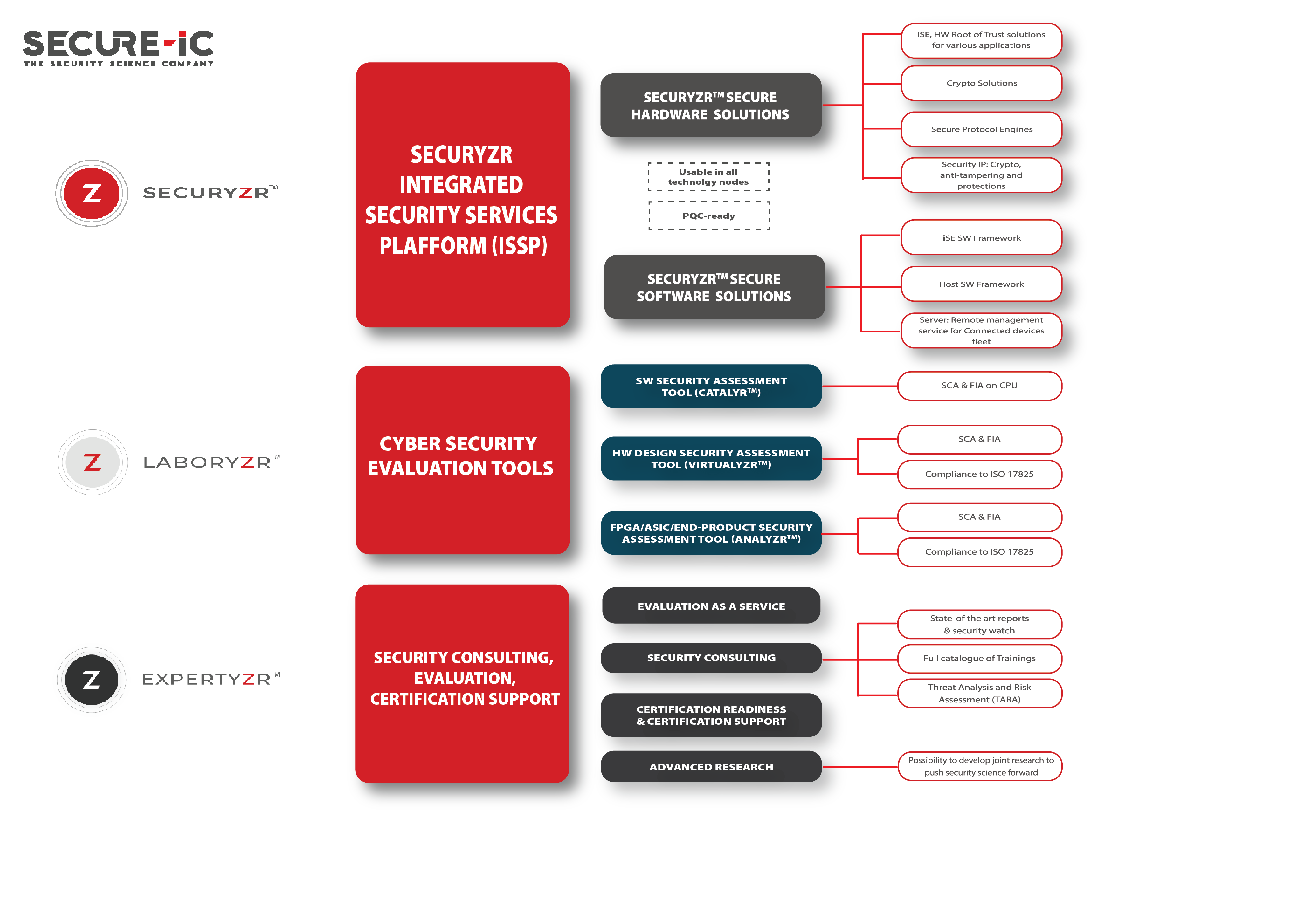

Secure-IC 产品组合

Secure-IC 产品组合 -

半导体

+关注

关注

335文章

27926浏览量

224868 -

嵌入式系统

+关注

关注

41文章

3638浏览量

129989 -

嵌入式设计

+关注

关注

0文章

392浏览量

21405 -

汽车安全

+关注

关注

4文章

273浏览量

34708

发布评论请先 登录

相关推荐

IAR分析嵌入式系统的市场前景

什么是嵌入式操作系统?

智能系统的安全性分析

嵌入式学习建议

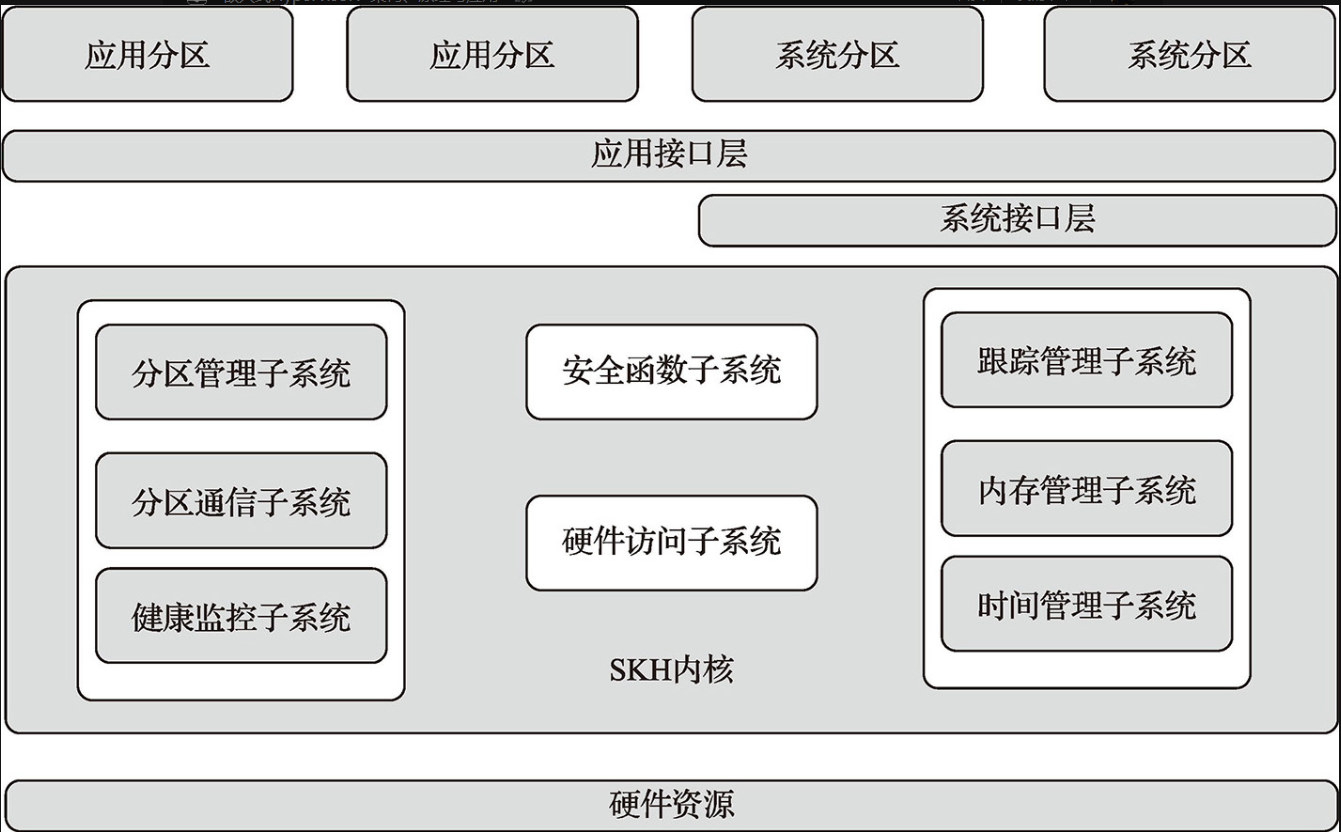

【「嵌入式Hypervisor:架构、原理与应用」阅读体验】+ Hypervisor应用场景调研

嵌入式Hypervisor:架构、原理与应用 阅读体验 +分离内核的嵌入式Hyperviso

【「嵌入式Hypervisor:架构、原理与应用」阅读体验】+全文学习心得

【「嵌入式Hypervisor:架构、原理与应用」阅读体验】+第7-8章学习心得

【「嵌入式Hypervisor:架构、原理与应用」阅读体验】+第一二章读后感

学习hypervisor嵌入式产品安全设计

如何提升嵌入式编程能力?

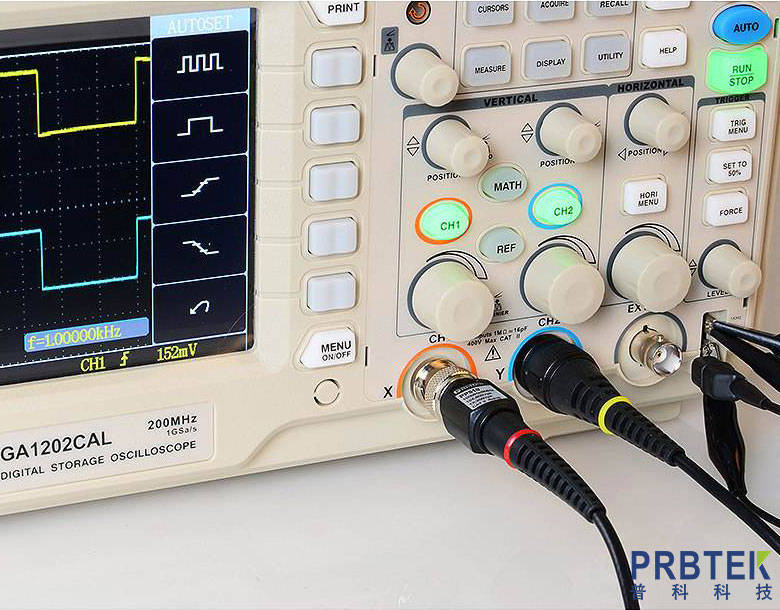

为什么对于嵌入式系统,应主要在 x10 模式下使用示波器探头

关于嵌入式系统安全性,需要在产品设计前了解的九大要点

关于嵌入式系统安全性,需要在产品设计前了解的九大要点

评论