在虹科我们喜欢展望未来,着眼于未来。然而,过去也可以给我们一些宝贵的教训,特别是在网络安全方面。2022年是该领域多事之秋,发生了许多备受瞩目的攻击,包括全面的网络战。

在过去一年我们看到的所有威胁中有几个脱颖而出,这篇文章将涵盖2022年最危险的七种网络威胁,顺序不分先后。众所周知,网络攻击团队和恶意软件类别在任何时候都会出现和消失,但其中大多数将继续构成威胁直到2023年。

LockBit勒索软件(+泄露的构建器)

LockBit入侵集在2022年非常活跃,在2019年以ABCD勒索软件的形式出现后,LockBit已成为最复杂的勒索软件家族之一,具有强大的恶意软件功能和蓬勃发展的附属计划。

正是这个联属计划使LockBit成为如此广泛的威胁。使用勒索软件即服务(RaaS)模型,LockBit允许有意愿的各方为自定义雇佣攻击支付定金。勒索成功后,赎金将在LockBit开发者和攻击者之间分配。

横向移动在勒索软件家族中很常见,包括LockBit。在第一台主机被感染后,恶意软件会自动检测其他可访问的主机,并在整个环境中传播。

2022年6月,LockBit勒索软件团伙推出了他们的恶意软件的最新变种,名为LockBit 3.0,该恶意软件带有一个漏洞赏金计划,奖励从1000美元到100万美元不等。该团伙历来以医疗保健和教育部门的组织为目标,随着最新变体的发布,这种攻击只会加速。仅在2022年6月,LockBit就声称对50起攻击负责。

Emotet

Emotet是一种银行特洛伊木马程序,最早出现在2014年。它主要是通过伪装来自熟悉品牌的垃圾电子邮件传播的。这些电子邮件通常包含“您的发票”或“付款详情”等消息,以诱骗用户点击恶意链接。

Emotet具有类似蠕虫的功能,这使得它可以在连接的计算机之间传播。这使得它具有极强的破坏性,每次事故的损失超过100万美元。

此外,Emotet使用技术来防止检测。值得注意的是,它可以检测它是否在沙箱环境(虚拟机)中运行,并将保持非活动状态以避免检测。

在互联网络中,Emotet通过暴力攻击使用一系列常见密码进行传播。这就是为什么使用强密码保护您的环境是至关重要的。

Qakbot恶意软件

Qakbot自2008年以来一直活跃,是一种不断进化的特洛伊木马程序,旨在窃取密码。它通过一个由电子邮件驱动的僵尸网络传播,该网络在活动的电子邮件线程中插入回复。最近,威胁攻击者开始使用各种技术来避免被发现,例如:

Zip文件扩展名;

常见文件格式的诱人文件名;

恶意的Excel宏;

Qakbot文件通常包含商业和金融文档的典型关键字。这增加了感染的可能性,因为用户更有可能将这些项目视为日常业务文件或查看新数据的机会。组织必须对员工进行培训,防止打开来自未知或未经验证的发件人的附件。此外,员工应在输入凭据之前验证URL。

Black Basta勒索软件

作为一个相对较新的参与者,Black Basta不失时机地成为2022年最危险的勒索软件团伙之一。它在4月份首次被发现,到9月份已经影响了全球90个知名组织。这些组织大多设在美国,但也有相当数量的组织设在德国。

短时间内的高感染人数告诉我们,这次行动组织严密,资金充足。Black Basta在选择目标时更加挑剔,并凭借先进的双重勒索策略在RAAS市场开辟了一个利基市场。

Black Basta可能是臭名昭著的Conti勒索软件团伙的重新命名,该团伙在2022年发动了几次毁灭性的攻击,包括对哥斯达黎加政府的一次攻击,造成了数百万人的损失。BlackBasta出现的时机与Conti关闭其业务的时间相关。勒索软件最初的感染是通过Qakbot通过电子邮件或恶意Microsoft Office附件传递的。

大黄蜂恶意软件BumbleBee

大黄蜂是一种高度复杂的恶意软件,主要通过钓鱼电子邮件传播。它与几个备受瞩目的勒索软件操作有关,包括Conti和Quantum。大黄蜂专门从事隐形,具有几个规避功能,包括反虚拟化。

大黄蜂是2022年几波勒索软件攻击的基石。攻击者使用了不同的技术来分发恶意软件。一种是包含ISO文件的钓鱼电子邮件,一旦打开附件,该文件就会执行大黄蜂。

让大黄蜂特别危险的是它的不断进化,使它变得不可预测。恶意软件根据所处环境的类型使用不同的有效负载。例如,恶意软件会在共享同一个Active Directory服务器的系统中丢弃一个复杂的攻击后工具,如Cobalt Strike。相反,在属于工作小组的系统上,大黄蜂通常会抛弃银行和其他信息窃取者。

Raccoon Stealer v2

2022年3月,浣熊偷窃者的管理员宣布了该项目第一个版本的结束。两个月后,也就是5月,Raccoon Stealer v2发行了,案例数量很多,并收集了超过5000万份凭据。

Raccoon Stealer每月花费200美元,为网络犯罪分子提供了一个从受害者电脑中获取和窃取敏感数据的工具。分支机构主要通过SEO优化网站推广免费或破解软件来传播信息窃取者。

当受害者点击这些网站上的下载链接时,他们会被重定向到另一个网站,并指示下载受密码保护的RAR文件。打开下载的文件会导致受害者的设备执行Raccoon Stealer v2。

Royal 勒索软件

Royal勒索软件被列为2022年最大的威胁之一,很大程度上是因为它仍然非常活跃。Royal勒索软件于2022年1月出现,全年都在造成破坏,最近几个月的活动惊人地增加。更令人震惊的是,他们无情地针对医疗保健组织。

尽管Royal是一个相对较新的行动,但根据他们的战术和技术,背后的威胁参与者很可能非常有经验。他们的赎金要求从25万美元到200万美元不等。这封勒索信的标题是“Readme.txt”。

Royal恶意软件是用C++编写的64位Windows可执行文件。它是通过命令行启动的,需要真人在获得目标环境的访问权限后触发感染。

Royal勒索软件传播的一些主要方式是通过以下方式提供的恶意链接:

恶意广告

虚假论坛页面

博客评论

钓鱼电子邮件

Royal勒索软件删除系统上的卷影副本,并利用OpenSSL加密库按照AES标准对文件进行加密。与其他类似的恶意软件不同,该软件会在受影响的文件后附加“.Royal”扩展名。

虹科网络安全评级

威胁格局在不断演变和变化,虹科网络安全评级易于阅读的A-F评级等级使其更容易扫描攻击者可能利用的威胁和漏洞。

虹科网络安全评级提供了对十个风险因素的可见性,包括IP声誉、终端安全、网络安全、Web应用安全、DNS运行状况、修补节奏、黑客通讯、信息泄露和社会工程。由于我们持续监控风险并发送可操作的警报,因此IT部门可以对新的风险做出实时响应。

虹科网络安全评级还提供事件响应解决方案。如果您了解到对手访问了您的数据,请立即联系我们。发现后的最初24小时是至关重要的。我们会找到根本原因并消除它。之后,我们的详细取证服务可以发现所有被泄露的信息。我们的团队将为您提供以下专业知识:

阻止其他数据丢失

修复漏洞并实施防止进一步攻击的措施

收集和保存法院可接受的证据

记录并记录事件和过程

协助执法部门/监管机构的参与

根据您的行业要求通知受影响的各方

-

网络安全

+关注

关注

10文章

3156浏览量

59708

发布评论请先 登录

相关推荐

虹科培训 | 重磅来袭!波形分析课程全面上线!

虹科活动回顾 | 波形诊断开放日-上海站圆满落幕!

虹科培训 | 重磅升级!全新模式月底开班,你想学的都在这里!

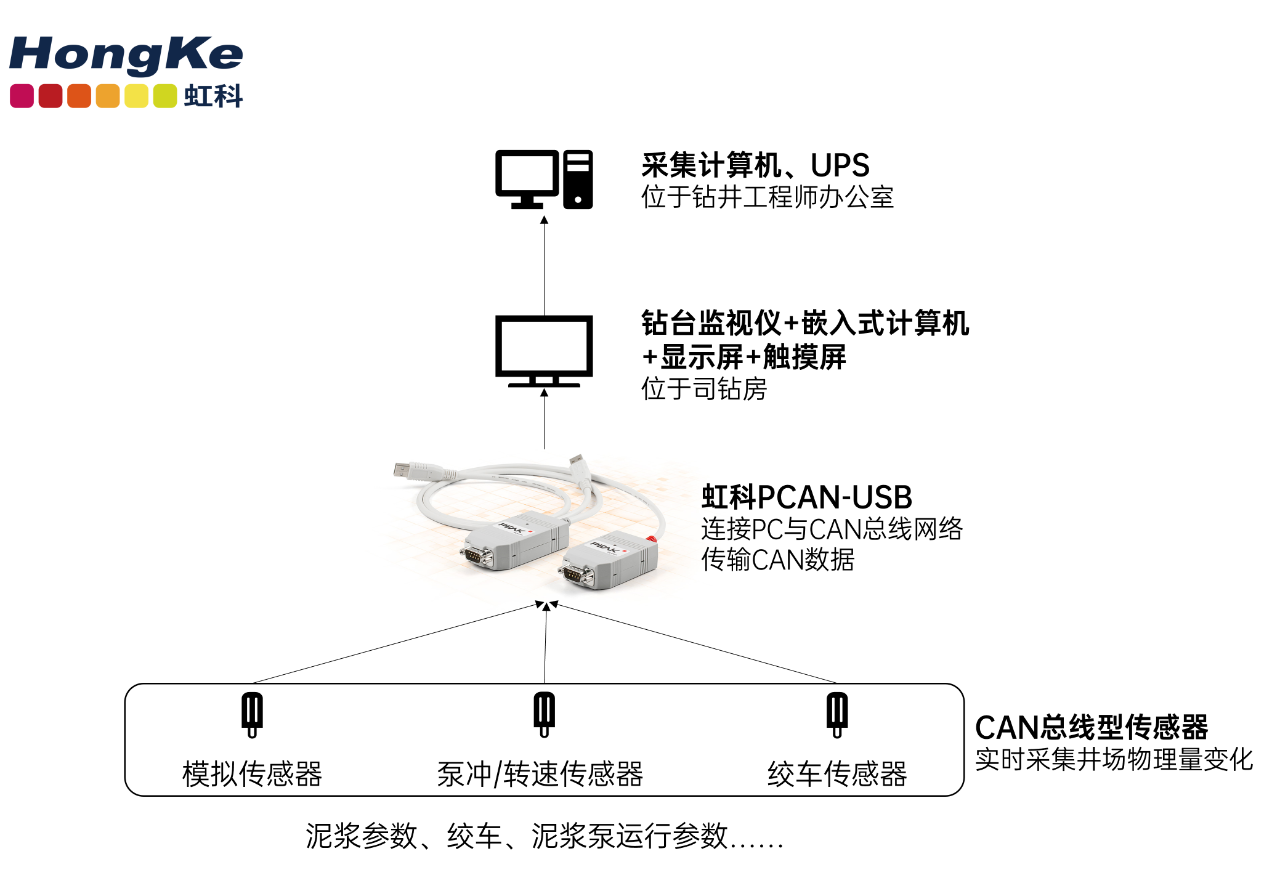

虹科应用 为什么虹科PCAN方案能成为石油工程通讯的首选?

恭喜虹科荣获“CEC 2024年度编辑推荐奖”!

虹科方案 领航智能交通革新:虹科PEAK智行定位车控系统Demo版亮相

虹软科技获ISO/SAE 21434 网络安全管理体系认证

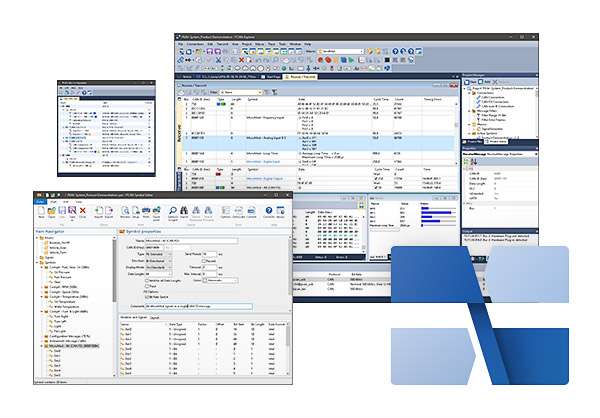

虹科应用 当CANoe不是唯一选择:发现虹科PCAN-Explorer 6

虹科案例 从设备连接到精准监控:虹科温度采集模块技术精讲

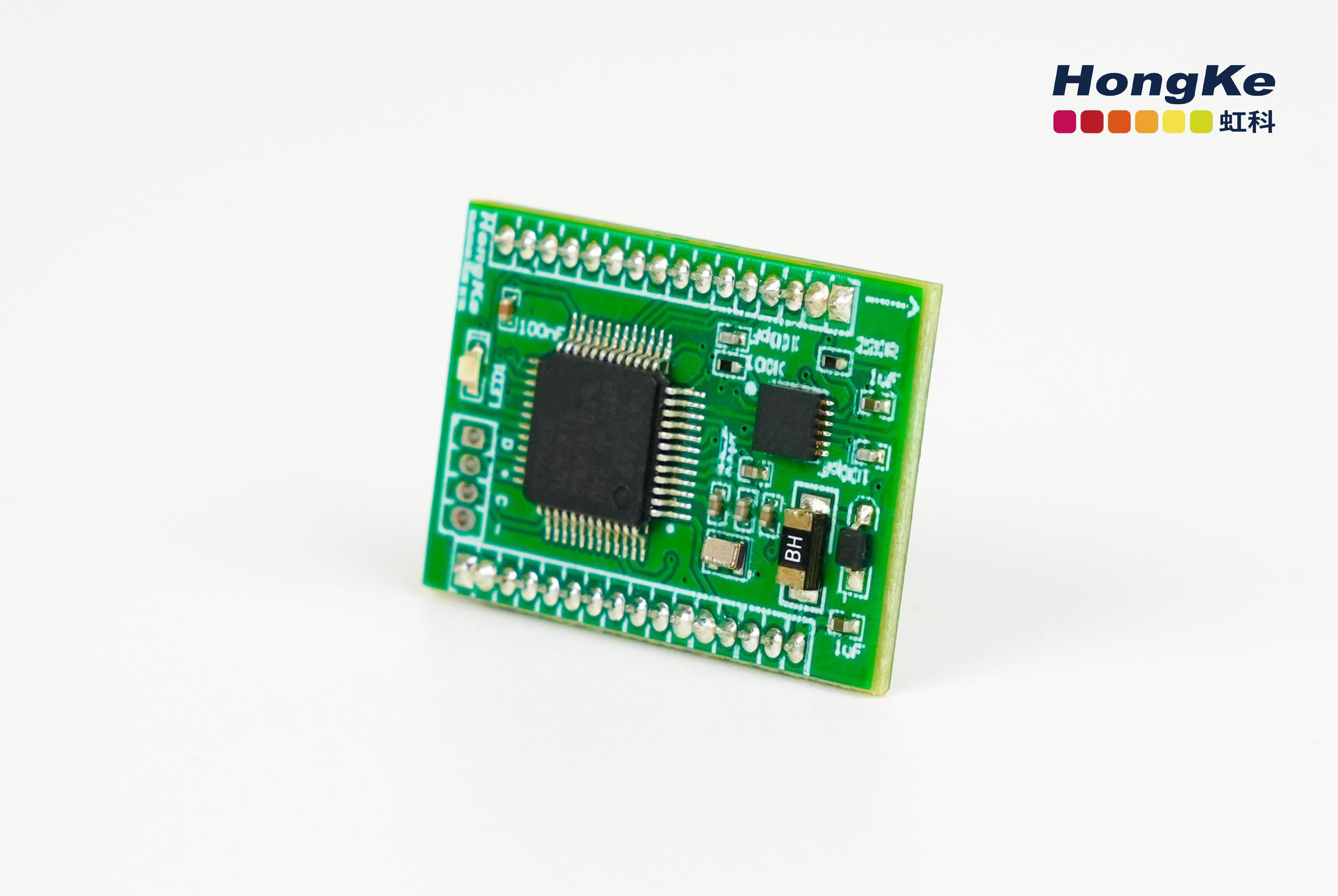

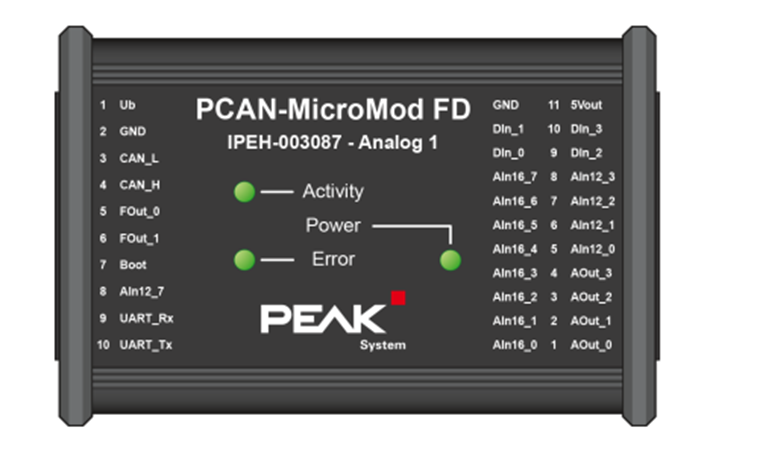

虹科案例|为什么PCAN MicroMod FD是数模信号转换的首选方案?

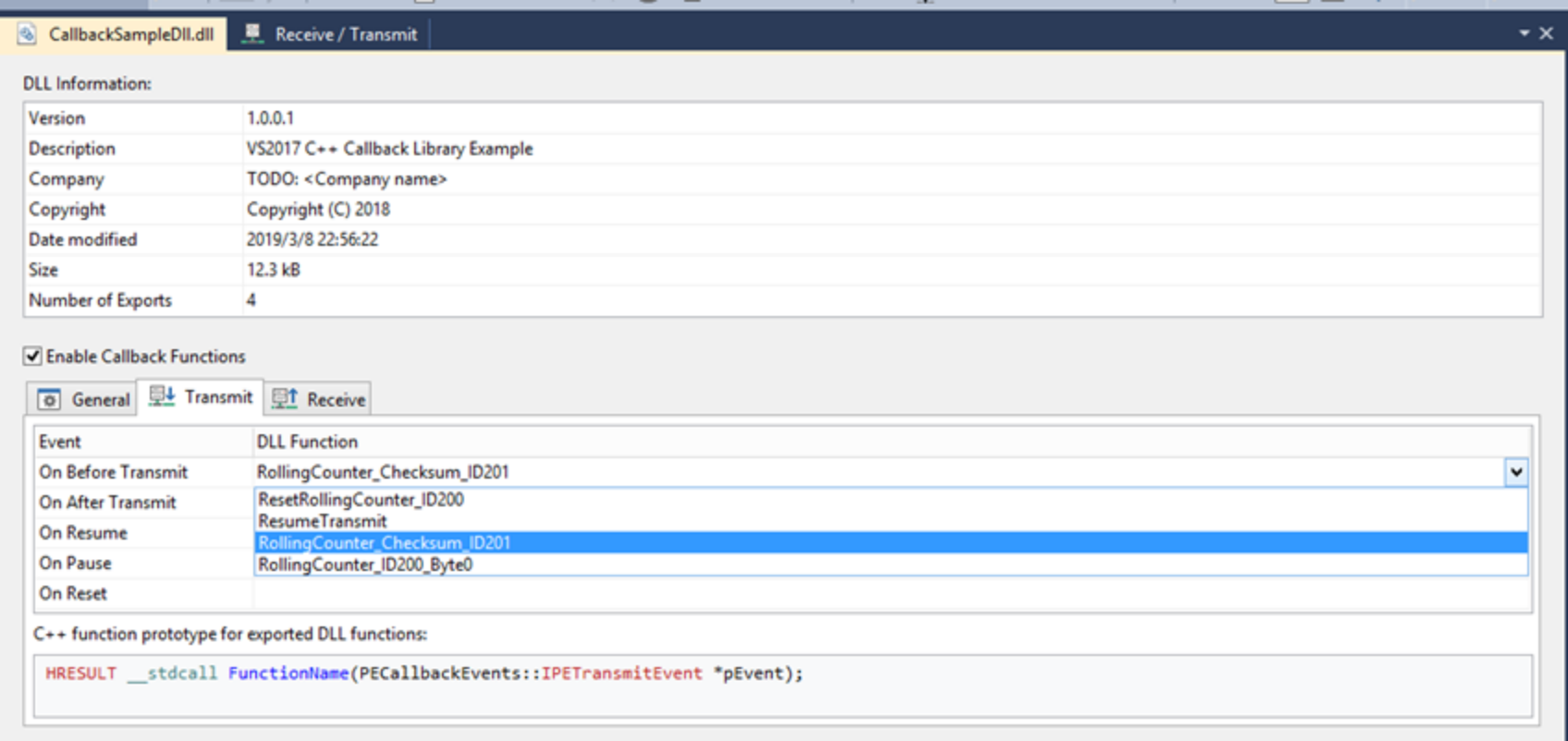

虹科干货丨轻松掌握PCAN-Explorer 6,dll调用一文打尽!

虹科分享 | PCAN工具:强大的CAN通讯解决方案,你了解多少?

虹科分享 | 虹科网络安全评级 | 2022年影响最大的七大黑客攻击

虹科分享 | 虹科网络安全评级 | 2022年影响最大的七大黑客攻击

评论