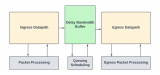

随着世界变得更加加密,数据包仍然是数据泄露调查的关键,所以我们现在需要用新的方式来查看数据包元数据而不是实际数据包内容。使用解密密钥、中间盒或端点进行中断和检查会带来性能和隐私挑战。

但是,数据包仍然可以解锁强大的线索,即使以加密的方式,以检测和重建网络攻击的时间线,即使加密数据也是这样。虹科LiveAction使用一种称为加密流量分析或ETA的技术,该技术依赖于三个级别的数据包数据来推断流内部发生的事情。

您可以从数据包中获取三种不同级别的丰富数据

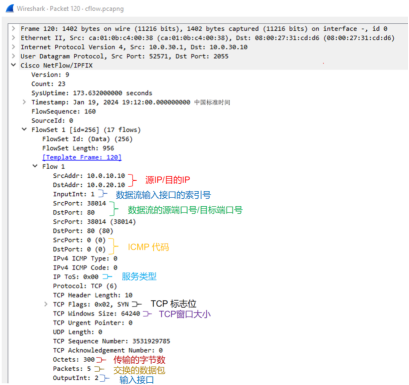

查看主机何时与其他人通信、源 IP、目标 IP、源端口、目标端口、使用的协议、数据包中的字节数、时间和持续时间,以及这些之间有效负载的连接类型。

2.来自加密的元数据

分析查看加密元数据的证书和参数,观察者可以分析通信通道本身的特征,例如密码强度和类型、服务器标识以及连接是否已降级。所有这些特征都是可用的。它通过将加密分析技术与传统流量分析和机器学习相结合来检测该连接中的复杂模式,从而提供安全性。

3.数据包动态

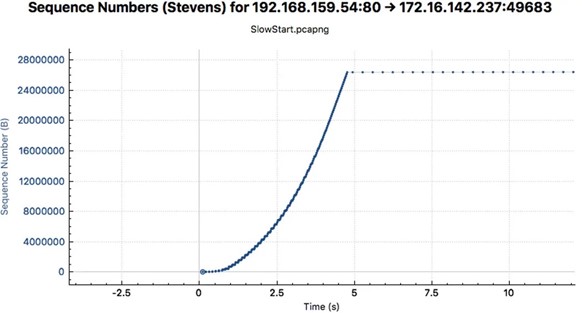

数据包动态是描述数据包特征的数据。它观察数据包的大小、到达间隔时间以及这些不同类型连接之间的到达时间的关系,以便在看不到有效负载的情况下对内容进行推断。

所有这些数据源都提供可见性,而无需解密有效负载。

接下来让我们看看数据包如何帮助您识别攻击者行为和常见的网络攻击。

1

暴力破解尝试

在进行暴力破解尝试时,我们希望检测远程服务使用情况以及某人连接到 RDP 或 SSH 等应用程序的频率。我们调查这些远程连接中涉及多少字节和数据包、正在进行哪些文件传输以及这些文件将传输给谁。收集到的其他信息包括新相邻主机上的新链接和文件传输。此攻击的基线指标包括扫描、重要的二进制传输以及指示恶意软件感染正在传播的行为复制。

RDP 和 SSH 都有多次握手。根据这些握手中的数据包,我们可以检测它是成功还是失败。如果发生暴力破解尝试,则引用跨不同流的成功或失败连接的历史数据包数据的能力可以指向初始访问发生的时间。实际上,情况可能会以这种方式进行:密码失败的次数过多,该 IP 被标记,并且从该 IP 成功建立连接。

这种可见性使 IT 团队能够针对这些情况创建具有更高优先级的目标警报。虽然数据包动态看不到用户名或密码,但元数据揭示了系统在响应成功或失败尝试时的反应行为。

2

网络钓鱼攻击

数据包动态和机器学习可以帮助最终用户检测网络钓鱼尝试。许多网络钓鱼计划基于URL和域来让人们点击网络钓鱼电子邮件。我们的方法着眼于进入的网络流量。钓鱼网站的数据包动态签名与互联网上的大多数传统网站明显不同。因此,数据包动态驱动的 ML 模型可以区分这两者。此模型是通过收集和比较数千个已知网络钓鱼站点的示例来构建的,这些站点已针对已知的安全网站进行了人工验证。

Facebook或银行的近似匹配像素与人眼无法区分。机器学习着眼于数据包动态和到达时间的差异、不同的下载模式和键盘交互。虹科LiveAction创建了一个监督模型,该模型训练已知的网络钓鱼数据,并在新数据进入时将其应用于新数据,以寻找检测。

3

命令和控制攻击 (C2)

在字节中查找意外加密以指示命令和控制攻击。命令和控制攻击可能会尝试利用开放和现有端口,如端口 80,传统上未加密的 HTTP 大多数在防火墙上开放。如果特定恶意软件使用加密命令和控制,则它可能会使用端口 80。我们寻找特定协议的特征熵评分,以帮助检测这是否按预期运行。

端口 443 通常是与 HTTPS 对应的加密端口。如今,大多数 Web 流量都通过端口 443,但由于它对防火墙开放,因此一些恶意软件也会使用它——欺骗机器人。恶意软件可以通过 443 发送纯文本 HTTP。总的来说,我们正在寻找错误位置的加密和应该加密的纯文本,并且可以使用数据包动态来检测这些异常。

4

识别威胁参与者行为

侦察

受感染的主机将使用主动或被动扫描在网络中搜索易受攻击的主机。PCAP允许您查找唯一的主机,异常数量的主机,端口扫描,IP扫描

横向移动

当数据传输到易受攻击的主机时,横向移动开始。文件或恶意软件已经被配置,那么下一个主机就会被感染,斌且对新主机重复该行为。我们在数据包动态中寻找复合的重复行为来识别这种运动。

数据采集

有价值的数据被传输并集中在特定的主机上,为泄露做准备。这通常以“低而慢”的速度执行,以避免检测。受感染的主机将联系其他受感染的主机,并将数据拉取到暂存点进行外泄。可以通过数据包数量、字节数、文件传输、应用程序使用情况和主机之间发送的数据等指标来确定变化趋势。这些结果可以揭示那些外泄的暂存数据。

渗漏

当暂存数据导出到网络外部的外部方时,会发生外泄。威胁参与者通常使用标准和自定义通信通道将数据发送到外部主机。可以通过查看数据包、字节、访问的域数以及发送到每个域的字节数来识别主机随时间推移的行为方式。每日传输中的更改点可能不会超过单个阈值,但随着时间的推移,它们将分析数据包元数据,以提醒组织注意行动中的数据外泄以及可能存在的指标。

无论威胁参与者如何发展,虹科LiveAction 都会跟上步伐,引入创新技术并使用数据包来预防、检测和缓解威胁。

今日推荐

虹科网络检测和响应(NDR)解决方案——ThreatEye

保护您的整个网络——从核心到边缘再到云

先进的持续性威胁和武器化漏洞的速度远远超过了现在的网络防御者,但是传统的工具总是落后一步,并不能解决这个问题,因此你需要的是一个面向未来的安全解决方案,以此来降低风险和责任。

虹科ThreatEye是一个网络检测和响应(NDR)平台,专为网络安全而构建。虹科ThreatEye结合下一代数据收集、高级行为分析和流式机器学习进行威胁检测和安全合规性,不受加密网络流量的影响,以此来强化您的网络安全策略。

AI驱动的NDR行为分析

深度数据包动态

跨多供应商、多域和多云网络环境的150+数据包特征和行为

与数据包内容无关

机器学习

扩展的深度数据包动态实时分析

专为企业网络安全而打造

加密流量分析

检测同类产品所遗漏的内容

可操作的情报

消除加密盲区

验证端到端加密合规性

-

网络安全

+关注

关注

11文章

3205浏览量

60329 -

数据包

+关注

关注

0文章

268浏览量

24536

发布评论请先 登录

相关推荐

加密算法在网络安全中扮演什么角色?

纯净IP:守护网络安全的重要道防线

国产网络安全主板在防御网络攻击中的实际应用

IP风险画像如何维护网络安全

IP定位技术追踪网络攻击源的方法

TSN抓包工具解密:数据包捕获,为什么选Profishark?

艾体宝干货 | TSN抓包工具解密:为什么选择使用 ProfiShark 进行数据包捕获?

虹科干货 | 长文预警!使用ntopng和NetFlow/IPFIX检测Dos攻击(上)

使用ntopng和NetFlow/IPFIX检测Dos攻击(上)

勒索病毒的崛起与企业网络安全的挑战

Allegro优化网络分析——针对以服务为中心的IT基础设施

虹科分享 | 加密流量分析 |为什么数据包是网络安全攻击的数字传播媒介

虹科分享 | 加密流量分析 |为什么数据包是网络安全攻击的数字传播媒介

评论