虽然今天的加密算法可以使用专用加密硬件或在通用硬件上运行的软件来实现,但基于硬件的方法更好。表 1 显示了原因。

表 1.硬件与软件加密比较

| 基于硬件的密码 | 基于软件的密码学 |

|---|---|

| 1.使用专用硬件,因此执行速度更快。 | 1. 使用共享硬件,因此执行速度较慢。 |

| 2. 不依赖于操作系统。由用于操作硬件的专用软件支持。 | 2. 取决于操作系统和支持的软件的安全级别和功能。 |

| 3. 可以使用出厂配置,并将密钥和其他数据安全地存储在专用的安全内存位置。 | 3. 没有可用的专用安全内存位置。因此,容易受到密钥和数据窃取或操纵。 |

| 4. Maxim的硬件实现内置了逆向工程保护,如ChipDNA物理不可克隆功能 (PUF) 技术。 | 4. 软件实现可以更容易地进行逆向工程。 |

| 5. 在硬件系统中,特别注意隐藏和保护私钥等重要信息,使其更难访问。 | 5. 在实施软件密码学的通用系统中,有更多的方法可以窥探和访问重要信息。一个例子是拦截计算机系统内传输的私钥。 |

几乎所有使用嵌入式硬件的物联网设备都包含访问互联网的启动固件或可下载数据,因此它们容易受到安全威胁。启动固件保存在设备内部的非易失性存储器中,并定期更新以纠正和增强某些功能。

由于物联网设备必须可信,因此必须验证设备固件和关键数据的真实性。在理想情况下,启动固件和配置数据将在出厂时锁定。然而,现实情况是,客户希望通过互联网提供固件更新和重新配置。这为恶意行为者使用这些网络接口作为恶意软件的渠道创造了机会。如果有人获得了对物联网设备的控制权,他们可能会出于恶意目的控制该设备。因此,任何声称来自授权来源的代码都必须经过身份验证,然后才能被允许使用。

恶意软件可以通过多种方式引入物联网设备:

通过物理访问设备,攻击者可以通过 USB、以太网或其他物理连接引入恶意软件。

攻击者可以通过访问未修补的系统来引入恶意软件。

攻击者可以拦截 DNS 请求,并将 IoT 设备重定向到托管恶意软件或损坏配置数据的恶意源。

真实的网站可能会被错误配置,从而允许攻击者控制该网站,并将正版固件替换为包含攻击者恶意软件的固件。

安全启动和安全下载可以防止恶意软件。这两种措施都使物联网设备能够信任从命令/控制中心接收的更新。如果命令/控制中心想要完全信任物联网设备,则应对物联网设备的数据进行身份验证。

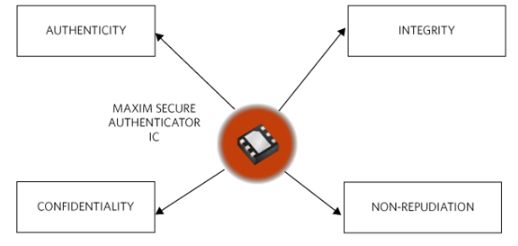

通过身份验证和完整性,固件和配置数据在制造阶段加载,所有后续更新都经过数字签名。这样,数字签名就可以在设备的整个生命周期内实现信任。为了有效,数字签名必须由加密算法计算,并且算法必须是公开的并经过充分验证。

对于没有安全微控制器的嵌入式设备,DS28C36 DeepCover具有执行所需计算能力来验证下载固件或数据的真实性和完整性。安全认证器是一种经济高效的基于硬件的IC解决方案。DS28C36提供了一套核心加密工具,源自集成的非对称(ECC-P256)和对称(SHA-256)安全功能。该器件还包括一个 FIPS/NIST 真随机数发生器 (TRNG)、8Kb 安全 EEPROM、一个仅递减计数器、两个可配置 GPIO 引脚和一个唯一的 64 位 ROM 标识号。

审核编辑:郭婷

-

微控制器

+关注

关注

48文章

7564浏览量

151558 -

嵌入式

+关注

关注

5086文章

19140浏览量

305875 -

互联网

+关注

关注

54文章

11163浏览量

103409

发布评论请先 登录

相关推荐

为什么基于硬件的密码学提供更强大的物联网设计保护

为什么基于硬件的密码学提供更强大的物联网设计保护

评论