通常,您不会期望需要保护鱼缸免受黑客攻击。但是,如果那个鱼缸是一个智能鱼缸,其温度和照明由物联网(IoT)系统控制呢?在这种情况下,被黑客入侵的鱼缸提供了进入更大网络的途径......以及大量敏感数据。这就是拉斯维加斯赌场发生的事情,其智能鱼缸不受防火墙保护,使坏人可以访问其高额客户数据库。

被黑客入侵的鱼缸提供了一个迷人的例子,并且嵌入世界中有很多具有类似漏洞的连接事物。琼斯引用了医疗工具开发商,他们的产品从医疗废物中收集并最终放回供应链,以及在工业控制和自动化系统中发现的假传感器。高价值产品是恶意软件、假冒和未经授权使用的目标,其感知价值通常在于底层数据。

琼斯说,如果你不确定是否需要保护你的设计,问问自己这些问题:

我是否有可以通过安全性解决的现有问题?

我的系统会成为伪造或不当使用的目标吗?

为了安全和质量,我的传感器、工具和模块必须是正品吗?

虽然设计安全性有多种形式,但 Jones 提倡基于硬件的安全性(例如通过安全身份验证器)是最强大、最具成本效益的选择。安全身份验证器可用于知识产权 (IP) 保护、设备身份验证、功能设置、使用管理、数据/固件完整性和消息身份验证/完整性。这些器件通常设计为提供对称和非对称算法、双向身份验证和安全的系统数据存储、使用计数、内存设置和通用 I/O (GPIO)。您可以将安全身份验证器用于多种目的,包括:

使用前验证配件

安全地更新附件身份验证器中的数据

提供经过身份验证的附件操作参数读取

安全计算附件使用次数

配件的其他使用即将到期

为单独的主机/附件加密通信建立加密密钥

就像数据的

指纹一样 为什么要关心SHA-3?SHA-3 由著名的欧洲加密团队开发,基于 KECCAK 加密功能,经过美国国家标准与技术研究院 (NIST) 的公开竞争和审查过程,于 2015 年被采用为最新的安全哈希算法。“如果你考虑哈希算法,”琼斯说,“它们真的就像一个函数,可以给我们一个数据的数字指纹。你可以采用任何任意大小的数据算法,通过SHA算法推送它,并从该过程中获得固定长度的输出。

他继续说道:“SHA-3的美妙之处在于,它在硬件实现方面甚至在软件方面都非常高效。这使得该算法非常适合基于对称密钥的消息身份验证代码 (MAC)。对于 MAC,一小段信息用于对消息进行身份验证并确认它来自声明的发件人,例如传感器或工具。此过程可确保在允许执行所需操作之前可以信任消息。

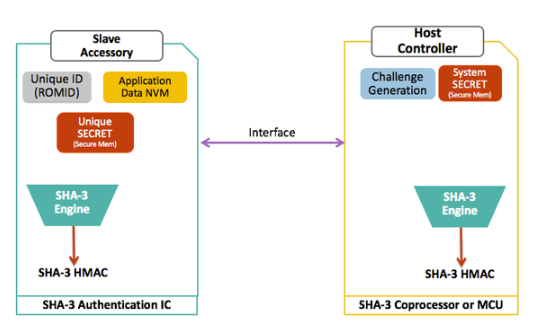

正如琼斯所指出的,SHA-3提供了一个安全的单向功能。无法从哈希重建数据,也无法在不更改哈希的情况下更改数据。您也不会找到具有相同哈希的任何其他数据,或具有相同哈希的任何两组数据。要了解SHA-3的工作原理,请考虑一个终端应用,在系统级别,它由一个设计有SHA-3认证IC的从属附件和一个设计有SHA-3协处理器或微控制器的主机控制器组成,如图2所示。从属附件将具有唯一的机密,而主控制器将具有系统机密。对于身份验证功能,主机需要首先安全地计算存储在从属IC中的唯一密钥。为此,主机从从站请求ROM ID,并将其与自己安全存储的系统密钥和一些计算数据一起输入到自己的SHA-3引擎中。然后,引擎计算一个基于 SHA-3 哈希的 MAC (HMAC),该 MAC 等于存储在身份验证 IC 中的唯一机密。在从属IC中安全地派生唯一密钥后,主机控制器可以使用身份验证IC执行各种双向身份验证功能。一个例子是质询和响应身份验证序列,以证明配件是正品。在这种情况下,主机从从站请求并接收ROM ID。主机还产生随机质询并将其发送到从属配件。然后,从属附件将其唯一ID、唯一密钥和质询输入其SHA-3引擎以计算SHA-3 HMAC,然后将其返回给主机。同时,主机使用唯一的从属密钥、质询和从设备的 ROM ID 计算了其 SHA-3 HMAC。如果HMAC相等,则验证从属附件的真实性。

图2.SHA-3 身份验证模型中的基本元素。

你不能偷一个不存在的密钥

如今,即使是安全解决方案也受到无情而复杂的攻击。有非侵入性方法,例如侧信道攻击。还有侵入性攻击,包括微探测,逆向工程以及使用聚焦离子束对硅进行修改。PUF 技术旨在防止这些类型的攻击。Maxim的PUF实现在其ChipDNA中技术,利用硅内的随机电气特性来产生密钥。“这样做的美妙之处在于,任何相互作用,任何探测或暴露硅的尝试,都会导致这些非常敏感的电气特性发生变化,”琼斯说,并解释说这使得PUF毫无用处。密钥仅在加密操作需要时才在安全逻辑中生成和使用,并在不再需要时擦除。

SHA-3和PUF技术可以共同成为一对强大的组合,Maxim最新的安全认证器之一DS28E50就是其中之一。除了PUF保护和符合FIPS202标准、基于SHA3-256的质询/响应双向认证外,DS28E50还具有:

NIST SP 800-90B TRNG 带有输出 RND 的命令

用于用户存储器和 SHA-2 密钥的 2kb E3 阵列

具有经过身份验证的读取的仅递减计数器

唯一的工厂编程只读序列号 (ROM ID)

在会议结束时,琼斯回答了一些有趣的问题。一位与会者想知道SHA-2是否仍然可行。Jones指出,SHA-2中没有已知的加密漏洞,Maxim继续在其某些产品中使用这种算法。“我们尽量留在安全跑步机上。[SHA-3]是哈希算法的下一个演变,因此,这是我们迁移到它的关键原因,“他说。

另一位与会者想知道PUF电路是否受到攻击。琼斯说:“我不知道有哪个特定的实体试图恶意破坏PUF。此外,第三方安全实验室对另一种基于PUF的电路DS28E38进行了逆向工程研究,并确定身份验证器“非常有效,可以抵抗物理逆向工程攻击”。

审核编辑:郭婷

-

存储器

+关注

关注

38文章

7534浏览量

164487 -

计数器

+关注

关注

32文章

2276浏览量

95106 -

PUF

+关注

关注

2文章

24浏览量

8628

发布评论请先 登录

相关推荐

设计时考虑安全性的重要性

设计时考虑安全性的重要性

评论