什么是威胁狩猎

网络威胁狩猎是指一种主动寻找和识别网络中潜在威胁的活动。它是一种针对已知和未知威胁的持续监测和调查过程,旨在发现那些可能

已经逃避传统安全防御措施的威胁行为。

SANS研究所将威胁狩猎定义为:

从本质上讲,威胁狩猎是一种主动识别攻击迹象的方法,与之相反,安全运营中心(SOC)的分析师则采取了更加被动的方法。具有完善狩猎团队的组织更有可能在攻击早期就抓住攻击者。威胁狩猎人员利用工具和丰富的经验来主动“过滤”网络和终端数据,持续寻找可疑的异常值或正在进行的攻击的痕迹。他们利用威胁情报来更好地了解攻击者的战术、技术和过程(TTP)。最重要的是,威胁狩猎人员会就可能发生的攻击如何建立假设,并搜索数据以证明该假设

网络威胁狩猎通常涉及以下活动:

1、数据分析

对网络和系统的日志、事件和流量数据进行深入分析,寻找异常模式、异常行为或其他异常迹象。

2、威胁情报利用

利用外部威胁情报(如公开的漏洞信息、恶意IP地址、恶意软件样本等)来指导狩猎活动,并与内部数据进行对比。

3、指标定义

定义潜在的威胁指标(Threat Indicators),例如特定的网络活动、行为模式或异常事件,以帮助识别威胁。

4、线索追踪

通过跟踪和分析各种线索,如异常登录、异常网络通信、不寻常的文件操作等,来寻找潜在的攻击行为或恶意活动。

5、威胁模型开发

根据已知的攻击模式、技术和威胁行为,构建威胁模型,以指导狩猎活动,并发现类似的威胁行为。

6、响应和修复

如果发现潜在的威胁或恶意活动,及时采取措施进行响应、调查和修复。

威胁狩猎的核心思想

威胁狩猎的关键是观念的转变,从关注攻击者转向关注自身。企业的业务通常是有规律可循的,即使大量数据产生,如果安全人员持续观察自身业务,也能发现微妙的变化。

无论攻击者采用何种入侵方式,入侵后必然会破坏系统或窃取数据,这将打乱业务规律或产生异常。若安全人员将精力集中在自身上,深入了解自身,找到自身的规律,任何攻击者的行动都能得到反映。这即是威胁狩猎的核心思想,通过采集自身的精细数据,深度分析并总结出的规律和运转状态,以发现异常情况。

为什么狩猎威胁很重要

在当今复杂的数字环境中,网络威胁在不断发展,仅靠传统的防御机制是不够的。威胁狩猎提供了额外的安全层,以下是它至关重要的几个原因:

• 主动防御

威胁狩猎不是等待警报,而是主动搜索潜在威胁,从而加快检测和响应速度。

• 高级威胁检测

威胁狩猎可以检测传统方法经常遗漏的高级和持续威胁。

• 降低风险

威胁狩猎可以通过更早地识别威胁来减轻损害并降低风险。

• 更好地了解威胁

威胁狩猎可以帮助您的组织了解其面临的威胁类型,从而改进未来的防御和策略。

威胁狩猎技术能用到的工具

您使用的工具取决于您的组织的攻击面以及您希望保护的程度。有几种工具可以帮助进行网络威胁搜索,例如SIEM系统、EDR系统、人工智能和机器学习以及威胁情报平台。

安全信息和事件管理 (SIEM) 系统

安全信息和事件管理 (SIEM) 系统是网络安全中不可或缺的工具,可对组织网络中生成的安全警报进行实时分析。这些系统收集和聚合跨网络硬件和软件基础架构(从主机系统和应用程序到网络和安全设备)生成的日志数据。通过识别可能暗示安全威胁的模式和异常,SIEM 工具有助于检测和响应事件,为合规性报告提供有价值的数据并改善整体安全状况。

端点检测和响应 (EDR) 系统

端点检测和响应 (EDR) 系统是监控和分析端点设备活动的网络安全工具,以识别、预防和响应潜在威胁。这些系统从端点收集和存储数据,采用高级分析来检测可疑行为或入侵指标。在发生安全事件时,EDR 系统提供全面的洞察和响应功能,使安全团队能够快速调查和缓解威胁。

人工智能和机器学习工具

人工智能 (AI) 和机器学习 (ML)工具是用于创建能够从数据中学习、进行预测和自动化决策过程的系统。人工智能是机器执行通常需要人类智能的任务的更广泛概念,而 ML 是人工智能的一个子集,涉及使用算法解析数据、从中学习,然后做出决定或预测。这些工具广泛应用于从医疗保健到金融的各个行业,推动了图像识别、自然语言处理和预测分析等领域的进步。

威胁情报平台

威胁情报平台 (TIP) 是一种安全工具,可帮助组织收集、关联和分析来自各种来源的威胁数据,以支持针对网络安全威胁的防御措施。它们收集有关潜在威胁的数据,例如攻击者使用的入侵指标 (IOC)、策略、技术和程序 (TTP),并提供可操作的见解,以主动防御未来的攻击。TIP 有助于实时威胁检测,并通过更好地了解威胁形势来促进战略决策、事件响应和风险管理。

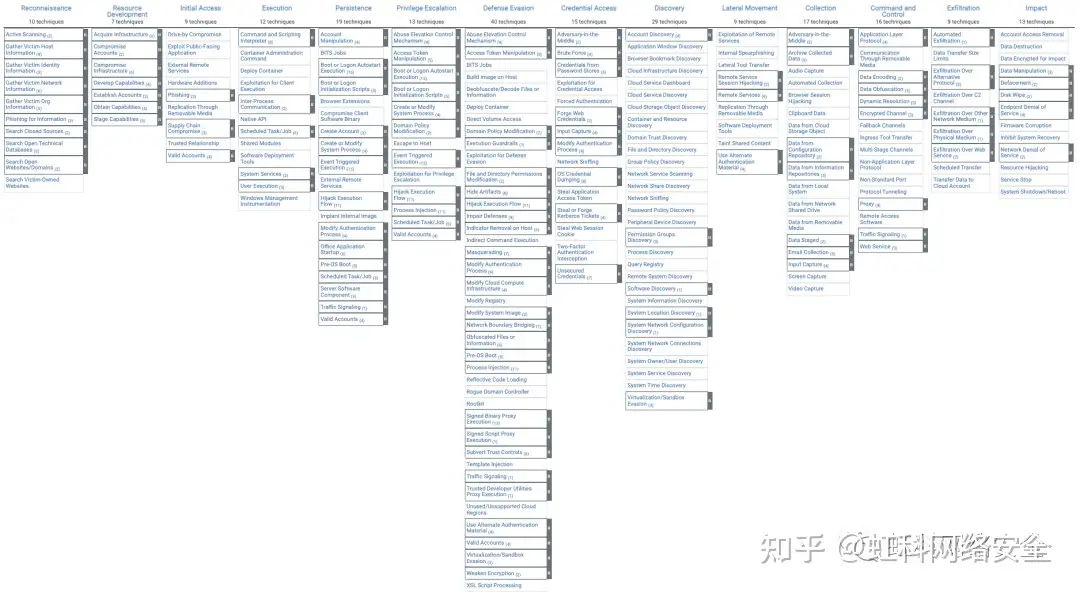

威胁狩猎和ATT&CK框架的联系

ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)框架是由MITRE组织开发的一个知识库,旨在描述和分类对手(攻击者)在网络攻击中使用的战术、技术和常见知识。

ATT&CK框架的主要目标是提供一个结构化的参考,以帮助安全专业人员了解和对抗不同类型的攻击者。它详细记录了攻击者在执行攻击时可能使用的各种战术、技术和过程。

威胁狩猎团队可以利用ATT&CK框架作为指南来规划和执行威胁狩猎活动。他们可以根据ATT&CK框架中的攻击技术和战术,模拟和测试组织的防御机制。这有助于发现防御漏洞和弱点,并改进安全策略和控制措施。同时ATT&CK框架通过提供对手行为的共享知识,促进了安全社区之间的情报共享和合作。威胁狩猎团队可以参与到这种共享中,从其他组织的经验和发现中获益,并将自己的发现与社区分享,以提高整个行业的安全水平。

您可以使用我们的虹科网络安全评级产品来查看网站是否存在上述说到的这些威胁,从而能够与您的安全团队进行进一步的安全评估以及安全方案的实行。如果您需要EDR和MTD结合的终端保护方案也可以联系我们了解这种终端保护方案。

//网络安全评级//

虹科网络安全评级是一个安全评级平台,使企业能够以非侵入性和由外而内的方式,对全球任何公司的安全风险进行即时评级、了解和持续监测。获得C、D或F评级的公司被入侵或面临合规处罚的可能性比获得A或B评级的公司高5倍。虹科网络安全评级对企业的安全状况以及任何组织的安全系统中所有供应商和合作伙伴的网络健康状况提供即时可见性。

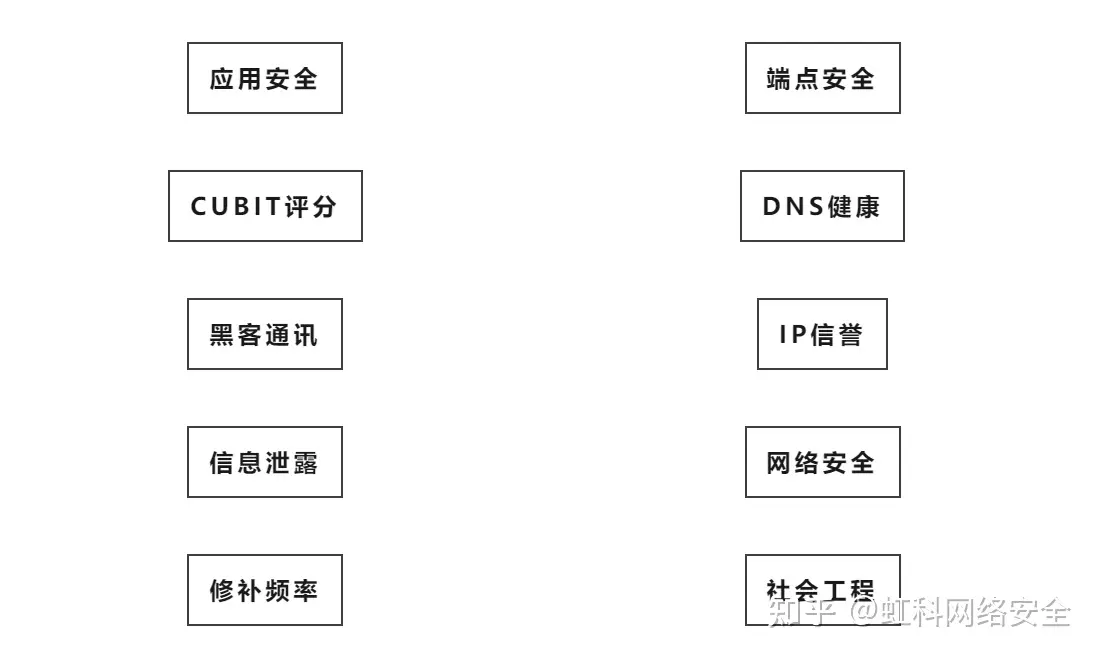

该平台使用可信的商业和开源威胁源以及非侵入性的数据收集方法,对全球成千上万的组织的安全态势进行定量评估和持续监测。网络安全评级提供十个不同风险因素评分的详细报告:

虹科网络安全评级为各行各业的大小型企业提供最准确、最透明、最全面的安全风险评级。

-

网络

+关注

关注

14文章

7557浏览量

88737 -

网络安全

+关注

关注

10文章

3156浏览量

59708

发布评论请先 登录

相关推荐

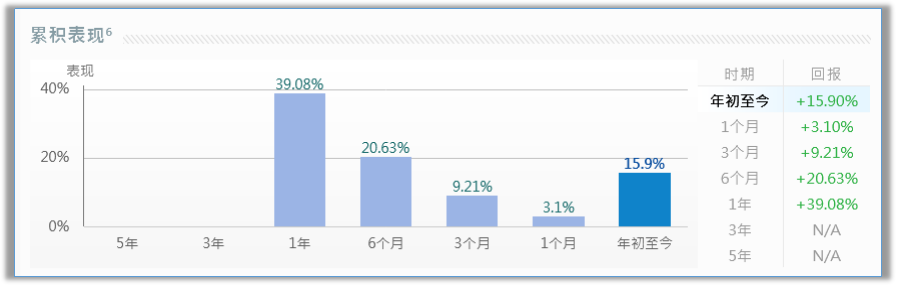

随着全球网络安全威胁日益升级,3只网络安全美股值得投资者关注

如何利用IP查询技术保护网络安全?

网络安全技术商CrowdStrike与英伟达合作

虹软科技获ISO/SAE 21434 网络安全管理体系认证

搭建光学相干断层扫描(OCT)系统您需要知道

工业控制系统面临的网络安全威胁有哪些

Palo Alto Networks与IBM携手,深化网络安全合作

揭秘!家用路由器如何保障你的网络安全

专家解读 | NIST网络安全框架(1):框架概览

家用路由器如何保护你的网络安全?

工业发展不可忽视的安全问题——OT网络安全

Secureworks 威胁评分迎来网络安全 AI 新时代

FCA汽车网络安全风险管理

虹科分享丨网络安全知识专栏:关于“威胁狩猎”你需要知道的一些事

虹科分享丨网络安全知识专栏:关于“威胁狩猎”你需要知道的一些事

评论