什么是信息收集?

在渗透测试(Penetration Testing)中,信息收集(Information Gathering)是指通过各种手段和技术,收集、获取和整理有关目标系统、网络、应用程序以及相关实体的数据和信息的过程。信息收集是渗透测试的第一个重要阶段,也被称为侦察阶段。

信息收集的目的是了解目标的基本情况,包括网络拓扑结构、系统架构、运行的服务和应用程序、已知漏洞、潜在安全风险等。通过信息收集,渗透测试人员可以获得对目标的深入了解,从而确定可能的攻击矢量和漏洞利用路径,为后续的渗透测试工作做准备。

信息收集的简要步骤

- 确定目标范围:明确定义渗透测试的目标和范围,包括要测试的系统、网络、应用程序等。这有助于避免越权测试和对不相关资源的干扰。

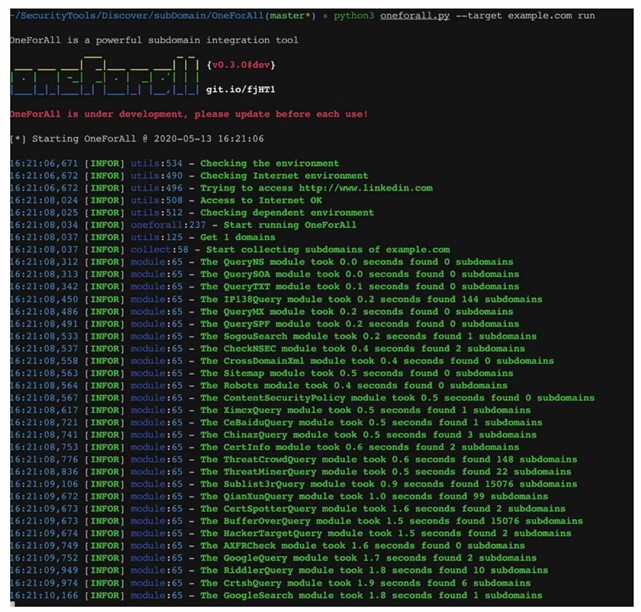

- 域名和子域名枚举:使用工具如Sublist3r、Amass、或OWASP Amass来查找目标组织的域名和子域名。

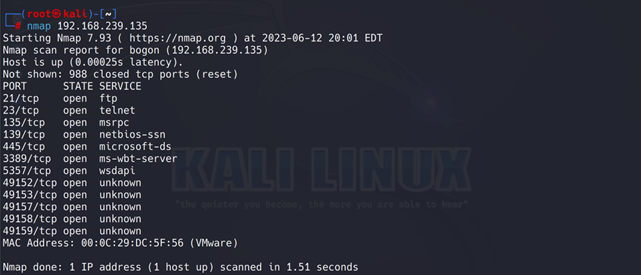

- IP地址扫描:通过工具如Nmap、Masscan等扫描目标组织的IP地址范围,确认存活的主机和开放端口。

4. Whois查询:Whois是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商、域名注册日期和过期日期等)。通过域名Whois服务器查询,可以查询域名归属者联系方式,以及注册和到期时间。

5. DNS查询:通过DNS查询工具(如dig或nslookup)查找目标域名的DNS记录,了解域名解析信息。以及通过oneforall、dirsearch等工具对目标网站进行子域名查询。

6. 网络拓扑分析:通过网络扫描和Traceroute等工具,了解目标网络的结构、服务器、路由器等设备的位置和关系。

7. 社会工程学信息收集:通过搜索引擎、社交媒体、公司网站等收集关于目标组织的员工、组织架构和联系信息的数据。

8. 漏洞信息搜集:使用漏洞数据库(如CVE、NVD、Exploit Database等)查询目标系统、应用程序或服务的已公开漏洞信息。

9. 服务指纹识别:使用工具如Nmap或Bannergrab等,识别目标主机上运行的服务和应用程序的版本信息。

10. 网络扫描和端口扫描:使用Nmap等工具对目标主机和网络进行扫描,查找开放的端口和服务。

11. 开源情报(OSINT):使用开源情报工具和技术,查找关于目标组织的公开信息,包括泄露的凭据、员工信息等。

12. 挖掘隐藏目录:扫描网站目录结构,看看是否可以遍历目录,或者敏感文件泄漏

- robots.txt:指定了网站中不想被robot访问的目录。

- 网站备份文件:网站源码、配置文件、数据库文件。

- 后台目录:弱口令,万能密码,爆破。

- 安装包:获取数据库信息,甚至是网站源码。

- 上传目录:截断、上传图片马等。

- mysql管理接口:弱口令、爆破,万能密码,然后脱库,甚至是getshell。

- 安装页面 :可以二次安装进而绕过。

- phpinfo:会把目标配置的各种信息暴露出来。

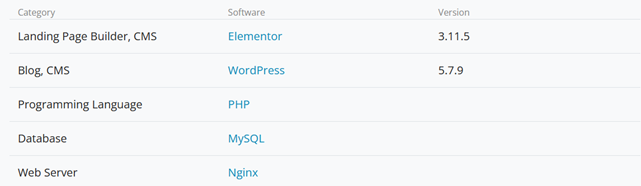

13. CMS查询:通过对网站内容管理系统(Content Management System,CMS)的查询可以识别使用的语言、使用的框架、使用的数据库的类型和web服务器等等。通过查询是否存在低版本从而能够利用漏洞进行信息泄露甚至远程代码执行这些高危漏洞。以下是通过whatcms进行查询的结果。

信息收集的重要性

- 了解目标:信息收集阶段帮助渗透测试人员了解目标系统、网络和应用程序的基本情况。这包括网络拓扑结构、系统架构、运行的服务和应用程序等。通过了解目标,渗透测试人员可以确定可能的攻击矢量和漏洞利用路径。

- 发现漏洞和弱点:信息收集有助于发现目标系统和应用程序中可能存在的漏洞和弱点。通过收集和分析有关目标的信息,渗透测试人员可以定位潜在的安全风险,并准备后续的渗透测试工作。

- 规划攻击:信息收集阶段帮助渗透测试人员规划和制定攻击策略。通过了解目标的网络结构和系统配置,渗透测试人员可以选择最有效的攻击路径和方法。

- 精确的渗透测试:信息收集有助于将渗透测试的重点集中在目标上,避免对不相关的资源进行测试,提高测试的效率和准确性。

- 收集证据:在进行渗透测试期间,渗透测试人员可能需要收集证据来证明漏洞和安全问题的存在。信息收集阶段可以帮助渗透测试人员确定需要收集的证据和数据。

- 了解安全意识:信息收集还有助于评估目标组织的安全意识和防御能力。通过收集有关目标组织的公开信息,渗透测试人员可以了解目标是否容易受到社会工程学攻击。

- 决策制定:信息收集为渗透测试人员提供了关键数据,以便做出明智的决策。根据收集的信息,渗透测试人员可以确定是否继续渗透测试、采取哪些攻击手段等。

总体而言,信息收集是渗透测试的基础和起点,它为后续的渗透测试工作提供了方向和依据。合理、全面的信息收集有助于提高渗透测试的成功率和效率,并确保渗透测试的目标和范围明确。同时,渗透测试人员在进行信息收集时必须遵守相关法律和道德准则,确保不违反隐私规定或越权获取信息。

如果您想要了解渗透测试服务或对您的网站安全感兴趣,请咨询虹科网络安全评级产品。

-

测试

+关注

关注

8文章

5409浏览量

127180 -

网络

+关注

关注

14文章

7604浏览量

89365 -

网络安全

+关注

关注

11文章

3205浏览量

60328

发布评论请先 登录

相关推荐

探索国产网络安全整机,共筑5G时代网络安全防护线

龙芯网络安全国产主板,互联网时代信息安全的保障

龙芯3A5000网络安全整机,助力保护网络信息安全

用国产化硬件守护信息安全,飞腾D2000网络安全主板应用优势

常见的网络硬件设备有哪些?国产网络安全主板提供稳定的硬件支持

网络安全技术商CrowdStrike与英伟达合作

石头科技自清洁扫拖机器人产品通过TÜV南德网络安全渗透测试评估

Palo Alto Networks与IBM携手,深化网络安全合作

是德科技与ETAS携手提升车载网络安全

揭秘!家用路由器如何保障你的网络安全

艾体宝观察 | 2024,如何开展网络安全风险分析

工业发展不可忽视的安全问题——OT网络安全

网络安全知识专栏:渗透测试中信息收集过程该做些什么?

网络安全知识专栏:渗透测试中信息收集过程该做些什么?

评论