实验目的

模拟器有三台主机PC,是PC1,PC2,PC3我们分别使用基本ACL高级ACL和二层ACL来实现一些访问控制,用户可自行体会其中的差别

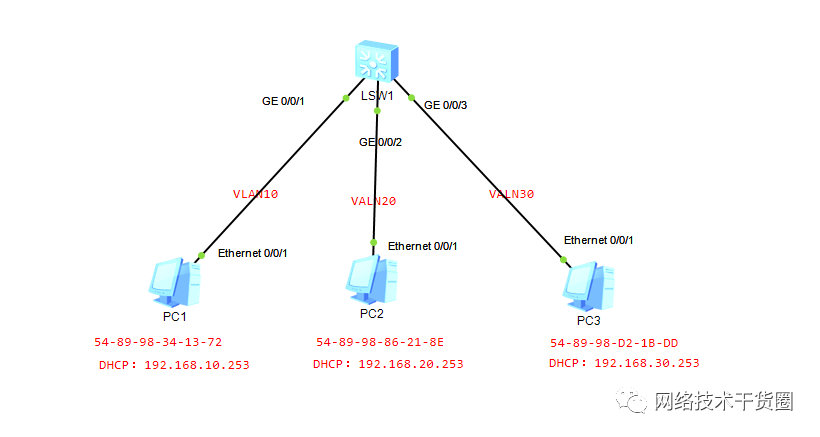

实验拓补

前半段

开始前,我们首先让三台PC获取IP地址,方便后面的实验

system-view//进入系统视图 Entersystemview,returnuserviewwithCtrl+Z. [Huawei]undoinfo-centerenable Info:Informationcenterisdisabled. [Huawei]sysnameCORE//命名设备 [CORE]vlanbatch102030//创建三个vlan,102030 Info:Thisoperationmaytakeafewseconds.Pleasewaitforamoment...done. [CORE]dhcpenable Info:Theoperationmaytakeafewseconds.Pleasewaitforamoment.done. [CORE]interfaceVlanif10//进入vlanif10 [CORE-Vlanif10]ipaddress192.168.10.25424//配置IP地址 [CORE-Vlanif10]dhcpselectinterface//dhcp的方式是基于接口 [CORE-Vlanif10]quit [CORE]interfaceVlanif20 [CORE-Vlanif20]ipaddress192.168.20.25424 [CORE-Vlanif20]dhcpselectinterface [CORE-Vlanif20]quit [CORE]interfaceVlanif30 [CORE-Vlanif30]ipaddress192.168.30.25424 [CORE-Vlanif30]dhcpselectinterface [CORE-Vlanif30]quit [CORE]interfaceGigabitEthernet0/0/1 [CORE-GigabitEthernet0/0/1]portlink-typeaccess//设置链路类型为ACCESS [CORE-GigabitEthernet0/0/1]portdefaultvlan10//划分至vlan10 [CORE-GigabitEthernet0/0/1]quit [CORE]interfaceGigabitEthernet0/0/2 [CORE-GigabitEthernet0/0/2]portlink-typeaccess [CORE-GigabitEthernet0/0/2]portdefaultvlan20 [CORE-GigabitEthernet0/0/2]quit [CORE]interfaceGigabitEthernet0/0/3 [CORE-GigabitEthernet0/0/3]portlink-typeaccess [CORE-GigabitEthernet0/0/3]portdefaultvlan30 [CORE-GigabitEthernet0/0/3]quit [CORE]

基本ACL(2000-2999)

实验目的:禁止192.168.30.253的IP地址的主机访问192.168.10.253的主机

[CORE]acl2000//创建基本ACL,编号是2000 [CORE-acl-basic-2000]step10//设置步长为10 [CORE-acl-basic-2000]rudenysource192.168.30.2530.0.0.0//拒绝192.168.30.253的IP报文 [CORE-acl-basic-2000]quit [CORE]interfaceGigabitEthernet0/0/1 [CORE-GigabitEthernet0/0/1]traffic-filteroutboundacl2000//你G0/0/1的出端口调用ACL2000

高级ACL(3000-3999)

实验目的:禁止IP地址是192.168.30.0的网段访问192.168.10.253的主机

[CORE]acl3000 [CORE-acl-adv-3000]ruledenyipsource192.168.30.00.0.0.255destination192.16 8.10.2530.0.0.0 [CORE-acl-adv-3000]quit [CORE]interfaceGigabitEthernet0/0/1 [CORE-GigabitEthernet0/0/1]traffic-filteroutboundacl3000

二层ACL(4000-4999)

实验目的:禁止MAC地址是5489-98d2-1bdd的主机访问MAC地址为5489-9834-1372的主机

注:这里的设计有问题,在三层交换机上,只有两台主机在同一vlan下才可以实现,不过思路还是这个思路。

这里发生了个有趣的事情,ENSP模拟器宛如ZZ一样,怎么都实现不了想要的效果,还以为配置有问题,重新增加交换机和主机测试就OK了,所以模拟器还是有很多潜在的BUG的。

哈哈,其实是我错了,我要留下这段话。

[CORE]acl4001 [CORE-acl-L2-4001]ruledenysource-mac5489-98d2-1bdddestination-mac5489-9834 -1372 [CORE-acl-L2-4001]quit [CORE]interfaceGigabitEthernet0/0/1 [CORE-GigabitEthernet0/0/1]traffic-filteroutboundacl4001 [CORE-GigabitEthernet0/0/1]quit

更正:天呐!这里犯了一个错误,其实这段代码是实现不了互相禁止的,因为vlan10和vlan30属于三层IP转发,三层交换机上,如果是同一vlan下是可以用ACL4000实现的(同一vlan转发不涉及三层转发)。所以有三层交换机的时候我们尽量用高级ACL来做(3000-3999).

常用ACL

| 分类 | 规则定义描述 | 编号 |

| 基本ACL | 仅使用报文的源IP地址、分片信息和生效时间段信息来定义规则。 | 2000-2999 |

| 高级ACL | 既可使用IPv4报文的源IP地址,也可使用目的IP地址、IP协议类型、ICMP类型、TCP源/目的端口、UDP源/目的端口号、生效时间段等来定义规则。 | 3000-3999 |

| 二层ACL | 使用报文的以太网帧头信息来定义规则,如根据源MAC(Media Access Control)地址、目的MAC地址、二层协议类型等。 | 4000-4999 |

| 用户自定义ACL | 使用报文头、偏移位置、字符串掩码和用户自定义字符串来定义规则,即以报文头为基准,指定从报文的第几个字节开始与字符串掩码进行“与”操作,并将提取出的字符串与用户自定义的字符串进行比较,从而过滤出相匹配的报文。 | 5000-5999 |

| 用户ACL | 既可使用IPv4报文的源IP地址或源UCL(User Control List)组,也可使用目的IP地址或目的UCL组、IP协议类型、ICMP类型、TCP源端口/目的端口、UDP源端口/目的端口号等来定义规则。 | 6000-6999 |

| 基本ACL6 | 可使用IPv6报文的源IPv6地址、分片信息和生效时间段来定义规则 | 2000-2999 |

| 高级ACL6 | 可以使用IPv6报文的源IPv6地址、目的IPv6地址、IPv6协议类型、ICMPv6类型、TCP源/目的端口、UDP源/目的端口号、生效时间段等来定义规则。 | 3000-3999 |

审核编辑:汤梓红

-

华为

+关注

关注

216文章

34411浏览量

251506 -

交换机

+关注

关注

21文章

2637浏览量

99535 -

模拟器

+关注

关注

2文章

874浏览量

43208 -

ACL

+关注

关注

0文章

61浏览量

11976

发布评论请先 登录

相关推荐

华为路由器交换机VLAN配置实例

虚拟交换机有什么特点?

接入层交换机、汇聚层交换机和核心层交换机的区别

华为第五代敏捷交换机S12700:重新定义交换机

华为交换机配置技巧入门到精通的资料合集免费下载

核心交换机、汇聚交换机与普通交换机的区别介绍

家庭交换机怎么安装_交换机网速是平分的吗

核心交换机、汇聚交换机、接入交换机之间的对比分析

助力企业构建更可靠的云上云下网络,华为云企业交换机巧解企业上云难题!

助力企业构建更可靠的云上云下网络,华为云企业交换机巧解企业上云难题!

PoE交换机可以当普通交换机使用吗

工业级POE交换机的ACL

华为企业交换机ACL经典案例

华为企业交换机ACL经典案例

评论