随着ChatGPT、Copilot、Bard等人工智能(AI)工具的复杂性持续增长,它们给安全防御者带来了更大的风险,并给采用AI驱动的攻击技术的攻击者带来了更大的回报。

作为一名安全专业人员,您必须维护一个由多个操作系统(OS)组成的多样化的生态系统,以便在采用新的、现代的B2B和B2C超大规模、超高速、数据丰富的接口。您寻找并依赖最新和最好的安全产品来帮助您抵御攻击者。

然而,当与复杂的人工智能驱动的技术对抗时,现有的安全产品和实践缺少一个关键的防御元素:一种能够击败下一代机器驱动的、启用人工智能的对手的技术,这些对手擅长机器学习,以惊人的速度和规模创造新的自适应漏洞。

随着人们对生成AI系统及其违反检测和预防技术的能力的关注,一个明确的模式开始出现。

信息安全专业人员关心的是——生成式人工智能可以被利用来:

- 增加攻击面:创建传统安全工具不易检测到的新攻击载体。

- 逃避检测:生成专门用于逃避安全工具检测的恶意代码。

- 增加复杂性:创建更难防御的日益复杂的攻击或技术变体。

- 更快的速度和更大的规模:以安全团队难以跟上的规模和速度发动攻击。

防御者的视角

人工智能(AI)及其机器学习(ML)和深度学习(DL)子集是现代端点保护平台(EPP)和端点检测与响应(EDR)产品不可或缺的一部分。

这些技术通过学习大量已知的恶意和良性行为或代码模式的数据来工作。这种学习使他们能够创建可以预测和识别以前未见过的威胁的模型。

具体地说,人工智能可用于:

- 检测异常:识别终端行为中的异常,如不寻常的文件访问模式或系统设置的更改。这些异常可能表明有恶意活动,即使安全产品不知道具体的行为。

- 行为分类:将终端行为分为恶意行为和良性行为。这使得安全产品可以将注意力集中在最有可能的威胁上。

- 判断:判断特定行为或代码模式是恶意的还是良性的。这使安全产品可以采取措施减轻威胁,例如阻止访问文件或终止进程。

人工智能的使用现在正在成为事实上的标准,通过识别事件的背景和理解终端的行为来帮助减少误报,以消除警报,并使用以前发送的大量遥测数据追溯纠正错误分类的信息。

攻击者的视角

随着人工智能的发展和变得越来越复杂,攻击者将找到新的方法来利用这些技术为自己带来好处,并加速开发能够绕过基于人工智能的终端保护解决方案的威胁。

攻击者可以利用人工智能攻击目标的方法包括:

- 自动化漏洞扫描:攻击者可以使用人工智能自动扫描大量代码和系统中的漏洞。使用机器学习算法,攻击者可以识别模式代码本身、相关配置甚至是独立的服务,以发现潜在的漏洞,并据此确定攻击的优先级。它们训练以寻找绕过检测的方法。

- 对抗性机器学习:对抗性机器学习是一种使用人工智能在其他人工智能系统中寻找弱点的技术。通过利用基于人工智能的安全系统中使用的算法中的漏洞,攻击者可以绕过这些防御措施并获得敏感数据的访问权。

- 漏洞生成:攻击者可以利用人工智能生成绕过传统安全措施的新漏洞。通过分析目标系统和识别漏洞,AI算法可以生成新的代码,这些代码可以利用这些弱点并获得对系统的访问权限。

- 社会工程:攻击者可以使用人工智能生成有说服力的钓鱼电子邮件或社交媒体消息,诱骗受害者泄露敏感信息或下载恶意软件。利用自然语言处理和其他人工智能技术,攻击者可以使这些消息高度个性化,更具说服力。

- 密码破解:攻击者可以使用人工智能使用暴力破解密码。使用机器学习算法从之前的尝试中学习,攻击者可以在更短的时间内增加他们破解密码的机会。

我们预计攻击者将积极使用人工智能来自动化漏洞扫描,生成引人注目的钓鱼消息,在基于人工智能的安全系统中找到弱点,生成新的漏洞并破解密码。随着人工智能和机器学习的发展,组织必须保持警惕,并跟上基于人工智能的攻击的最新发展,以保护自己免受这些威胁。

使用基于人工智能系统的组织必须质疑其基础数据集、训练集和实现此学习过程的机器的鲁棒性和安全性,并保护系统免受未经授权和可能武器化的恶意代码。发现的弱点,或注入到基于人工智能的安全解决方案的模型中,可能导致它们的保护被全局绕过。

Morphisec之前曾观察到由高技能和资源丰富的威胁行为者发起的复杂攻击,如国家行为者、有组织的犯罪集团或先进的黑客集团。基于人工智能的技术的进步,通过自动化多态和规避恶意软件的创造,可以降低创建复杂威胁的进入门槛。

这不仅仅是对未来的担忧

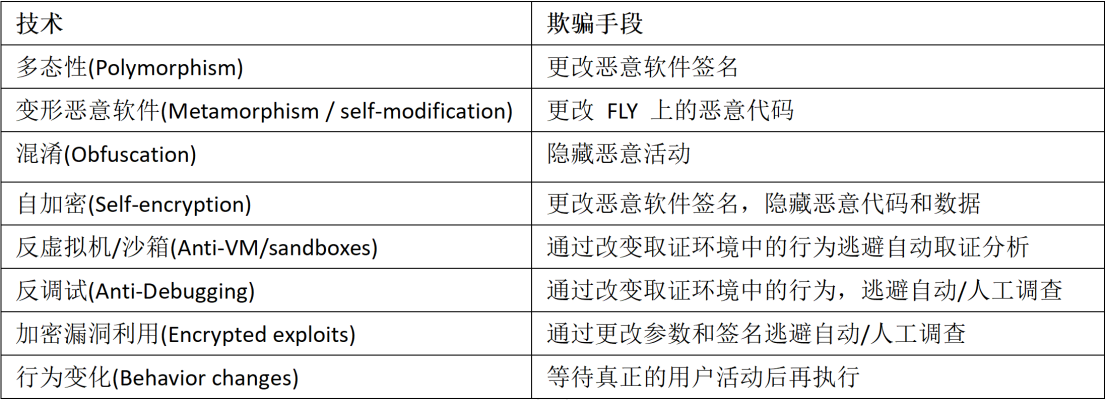

利用人工智能并不需要绕过今天的终端安全解决方案。逃避EDR和EPP检测的策略和技术有很好的记录,特别是在内存操作和无文件恶意软件中。根据Picus Security的数据,在恶意软件中使用的顶级技术中,逃避和内存技术占了30%以上。

另一个重要的问题是EPP和EDR的反应性,因为它们的检测通常是在违反之后进行的,并且补救不是完全自动化的。根据2023年IBM数据泄露报告,检测和控制入侵的平均时间增加到322天。安全人工智能和自动化的广泛使用将这一时间缩短到214天,这在攻击者建立持久性并能够潜在地窃取有价值的信息之后仍然很长时间。

是时候考虑一种不同的范式

在无休止的军备竞赛中,攻击者将利用人工智能来产生能够绕过基于人工智能的保护解决方案的威胁。然而,要使所有攻击成功,它们必须破坏目标系统上的资源。

如果目标资源不存在,或者不断被改变(移动),那么目标系统的机会就会降低一个数量级。

举个例子,假设一名训练有素且极其聪明的狙击手试图攻破目标。如果目标隐藏起来,或者不断移动,狙击手的成功机会就会降低,甚至会因为在错误的位置反复射击而危及狙击手。

利用AMTD阻止生成性AI攻击

进入自动移动目标防御(AMTD)系统,旨在通过变形——随机化系统资源——移动目标来防止复杂的攻击。

Morphisec的预防优先安全(由AMTD提供支持)使用获得专利的零信任执行技术来主动阻止规避攻击。当应用程序加载内存空间时,该技术会变形并隐藏进程结构和其他系统资源,部署轻量级骨架陷阱来欺骗攻击者。无法访问原始资源,恶意代码失败,从而停止并记录具有完整取证详细信息的攻击。

这种预防优先的方法可以冷酷地阻止攻击,即使它们绕过了现有的基于人工智能的端点保护工具。因此,AMTD系统提供了针对复杂攻击的额外一层防御层。由于防止了攻击,信息安全团队获得了关键的时间来调查威胁,同时知道他们的系统是安全的。AMTD的确定性还意味着该解决方案会生成高保真警报,这有助于确定安全团队工作的优先顺序,从而减少警报疲劳。

Morphisec的AMTD技术可保护5,000个组织中的900多万个终端,每天可防止绕过现有终端安全解决方案的数以万计的规避攻击和内存攻击,包括零日攻击、勒索软件、供应链攻击等。Morphisec阻止的攻击通常是未知的,该公司的威胁实验室团队首先在野外观察到了这些攻击。

Morphisec最近阻止的规避威胁的例子:

-GuLoader ——一种针对美国法律和投资公司的先进变体。

-InvalidPrinter ——一个高度隐蔽的加载器,在Morphisec披露的时候对病毒总数没有检测。

-SYS01 Stealer——瞄准政府和关键基础设施。

-ProxyShellMiner——针对MS-Exchange中的ProxyShell漏洞的一个新变体。

-Babuk勒索软件——被Morphisec阻止的泄漏的Babuk勒索软件的一个新的未知变体,但观察到需要两周以上的主要EPPs和EDRs来调整他们的检测逻辑。

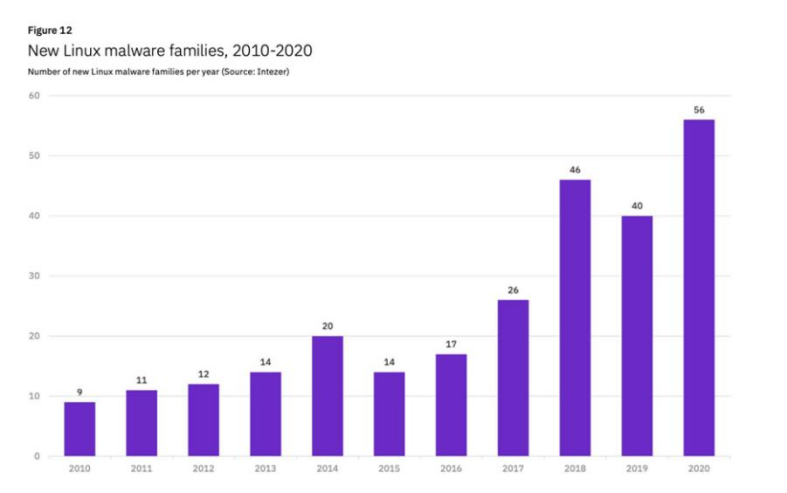

-遗留系统——为windows和Linux遗留操作系统提供强大的保护。Morphisec阻止了数百个针对windows 7、8、2008r2、2012和遗留Linux发行版的恶意软件家族。

AMTD的威力已经证明,它与多波终端保护解决方案一起证明了其有效性,攻击者已开发出绕过它们的策略。从基于签名的AV、ML-Powered NextGen AVs(NGAV)到目前的EDR和XDR。

AMTD是终端保护的自然演变,提供真正的安全保护,免受人工智能攻击。

-

操作系统

+关注

关注

37文章

6801浏览量

123283 -

网络安全

+关注

关注

10文章

3155浏览量

59699 -

AI

+关注

关注

87文章

30728浏览量

268885 -

人工智能

+关注

关注

1791文章

47183浏览量

238243 -

生成式AI

+关注

关注

0文章

502浏览量

471

发布评论请先 登录

相关推荐

IDS、IPS与网安防御

恒讯科技分析:高防ip攻击超过了防御峰值怎么办?

Copilot for Security帮您在AI时代应对复杂的网络安全挑战

无人机主动防御系统不起作用吗

无人机主动防御系统有什么作用

无人机主动防御系统有哪些

无人机主动防御系统安装需要备案吗

知语云智能科技无人机防御系统:应对新兴威胁的先锋力量

APP盾的防御机制及应用场景

【虹科干货】Linux越来越容易受到攻击,怎么防御?

如何防御生成式AI的攻击 | 自动移动目标防御

如何防御生成式AI的攻击 | 自动移动目标防御

评论