用户需求背景

榆林总部和西安分支现申请了两个公网IP,现在需要搭建IPsecPN实现私网互通,即192.168.1.0 访问192.168.2.0;

总部和分支192.168.1.0-192.168.2.0需要访问公网,用于测试12.12.12.12;

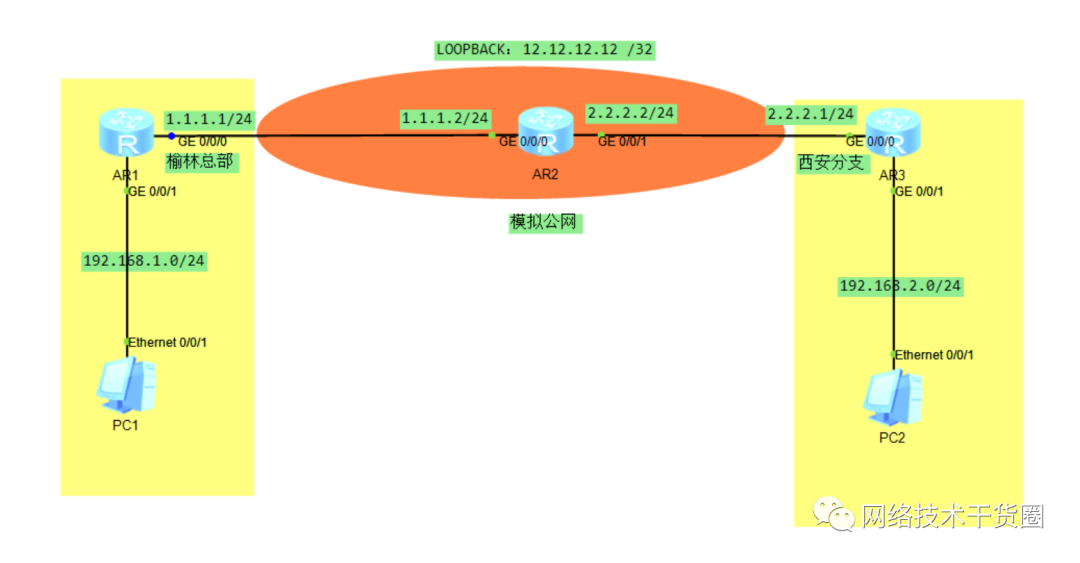

网络拓补图

配置思路

在总部和分支分别配置IP地址,打通内网,并设置去公网的默认路由;

内网用户上网需求实现,使用NAT转换;

两端分别创建IPsec,调用,最后实现访问分支;

实验代码过程

公网代码过于简单,不予展示,只需按图示配置IP地址即可

YL总部

sy [Huawei]undoinfo-centerenable [Huawei]sysnameYL [YL]dhcpenable Info:Theoperationmaytakeafewseconds.Pleasewaitforamoment.done. [YL]interfaceGigabitEthernet0/0/1 [YL-GigabitEthernet0/0/1]ipaddress192.168.1.124 [YL-GigabitEthernet0/0/1]dhcpselectinterface [YL-GigabitEthernet0/0/1]quit [YL]interfaceGigabitEthernet0/0/0 [YL-GigabitEthernet0/0/0]ipad [YL-GigabitEthernet0/0/0]ipaddress1.1.1.124 [YL-GigabitEthernet0/0/0]quit [YL] [YL] [YL] [YL-acl-adv-3000]ruledenyipdestination192.168.2.00.0.0.255 [YL-acl-adv-3000]rulepermitipsource192.168.1.00.0.0.255 [YL-acl-adv-3000]quit [YL] [YL] [YL]int [YL]interfaceg [YL]interfaceGigabitEthernet0/0/0 [YL-GigabitEthernet0/0/0]natoutbound3000 [YL-GigabitEthernet0/0/0]quit [YL] [YL]iproute-static0.0.0.001.1.1.2 [YL]acl3001 [YL-acl-adv-3001]rulepermitipsource192.168.1.00.0.0.255destination192.168.2.00.0.0.255 [YL]ipsecproposalyl [YL-ipsec-proposal-yl]espauthentication-algorithmsha2-256 [YL-ipsec-proposal-yl]espencryption-algorithmaes-128 [YL-ipsec-proposal-yl]quit [YL]ipsecpolicyyl10manual [YL-ipsec-policy-manual-yl-10]securityacl3001 [YL-ipsec-policy-manual-yl-10]proposalyl [YL-ipsec-policy-manual-yl-10]tunnellocal1.1.1.1 [YL-ipsec-policy-manual-yl-10]tunnelremote2.2.2.1 [YL-ipsec-policy-manual-yl-10]saspiinboundesp12345 [YL-ipsec-policy-manual-yl-10]saspioutboundesp54321 [YL-ipsec-policy-manual-yl-10]sastring-keyinboundespcipherhuawei.com [YL-ipsec-policy-manual-yl-10]sastring-keyoutboundespcipherhuawei.com [YL-ipsec-policy-manual-yl-10]quit [YL]interfaceGigabitEthernet0/0/0 [YL-GigabitEthernet0/0/0]ipsecpolicyyl [YL-GigabitEthernet0/0/0]quit

XIAN分支

sy Entersystemview,returnuserviewwithCtrl+Z. [Huawei]sysnameXIAN [XIAN]dhcenable//开启DHCP Info:Theoperationmaytakeafewseconds.Pleasewaitforamoment.done. [XIAN]un [XIAN]undoinen Info:Informationcenterisdisabled. [XIAN]interfaceGigabitEthernet0/0/0 [XIAN-GigabitEthernet0/0/0]ipad [XIAN-GigabitEthernet0/0/0]ipaddress2.2.2.124 [XIAN-GigabitEthernet0/0/0]quit [XIAN]interfaceGigabitEthernet0/0/1 [XIAN-GigabitEthernet0/0/1]ipaddress192.168.2.124 [XIAN-GigabitEthernet0/0/1]dhcpselectinterface [XIAN-GigabitEthernet0/0/1]quit [XIAN] [XIAN]acl3000//为私网用户开启NAT转换,使其可以访问公网,也就是图中loopback地址,12.12.12.12 [XIAN-acl-adv-3000]ruledenyipdestination192.168.1.00.0.0.255//访问私网192.168.1.0不进行NAT转换 [XIAN-acl-adv-3000]rulepermitipsource192.168.2.00.0.0.255//允许192.168.1.0私网访问互联网 [XIAN-acl-adv-3000]quit [XIAN]interfaceGigabitEthernet0/0/0 [XIAN-GigabitEthernet0/0/0]natoutbound3000//出口调用策略 [XIAN-GigabitEthernet0/0/0]quit [XIAN]iproute-static0.0.0.002.2.2.2//默认路由到公网 [XIAN] [XIAN] [XIAN] [XIAN]acl3001 [XIAN-acl-adv-3001]rulepermitipsource192.168.2.00.0.0.255destination192.168.1.00.0.0.255//定义需要保护的数据 [XIAN-acl-adv-3001]quit [XIAN]ipsecproposalxian//创建安全提议,名称“xian” [XIAN-ipsec-proposal-xian]espencryption-algorithmaes-128 [XIAN-ipsec-proposal-xian]espauthentication-algorithmsha2-256 [XIAN-ipsec-proposal-xian]quit [XIAN]ipsecpolicyxian10manual//创建IPsec策略,名称xian,编号10 [XIAN-ipsec-policy-manual-xian-10]securityacl3001//调用安全策略 [XIAN-ipsec-policy-manual-xian-10]proposalxian//调用安全提议 [XIAN-ipsec-policy-manual-xian-10]tunnelremote1.1.1.1//设置隧道终点IP [XIAN-ipsec-policy-manual-xian-10]tunnellocal2.2.2.1//设置隧道起点IP [XIAN-ipsec-policy-manual-xian-10]saspiinboundesp54321//SPI密钥,和总部密钥相反 [XIAN-ipsec-policy-manual-xian-10]saspioutboundesp12345//SPI密钥,和总部密钥相反 [XIAN-ipsec-policy-manual-xian-10]sastring-keyinboundespcipherhuawei.com [XIAN-ipsec-policy-manual-xian-10]sastring-keyoutboundespcipherhuawei.com [XIAN-ipsec-policy-manual-xian-10]quit [XIAN]interfaceGigabitEthernet0/0/0//出口下调用IPsec策略 [XIAN-GigabitEthernet0/0/0]ipsecpolicyxian [XIAN-GigabitEthernet0/0/0]quit [XIAN]

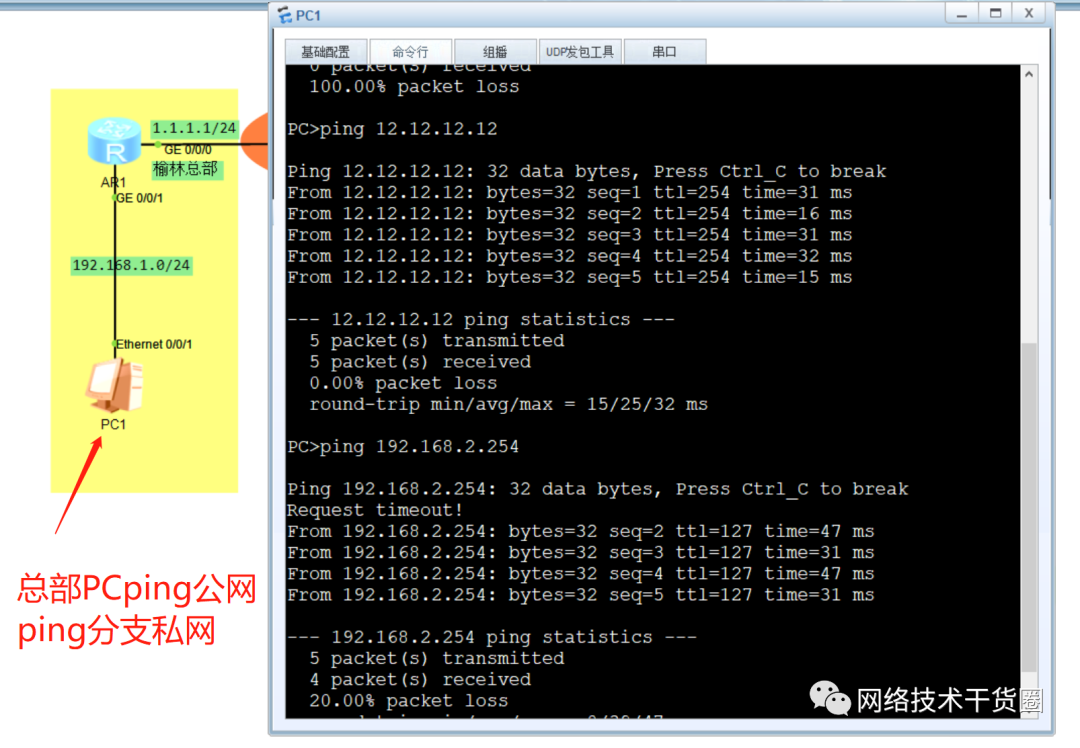

测试

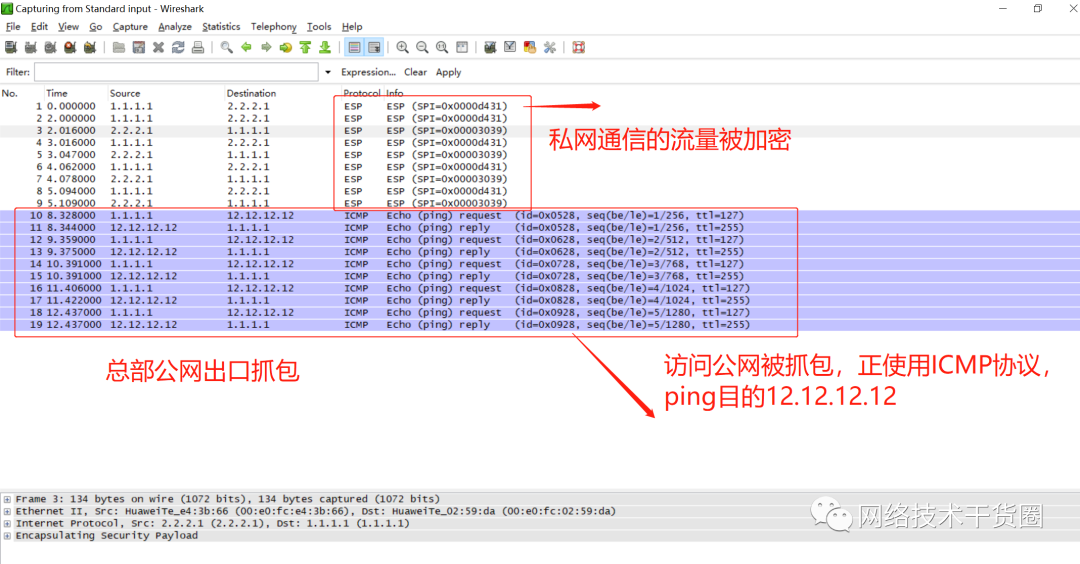

抓包测试

审核编辑:刘清

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

转换器

+关注

关注

27文章

8701浏览量

147153 -

互联网

+关注

关注

54文章

11153浏览量

103288 -

路由器

+关注

关注

22文章

3732浏览量

113758 -

NAT系统

+关注

关注

0文章

6浏览量

5070

原文标题:华为路由器通过IPsec实现总部和分支私网通信实例

文章出处:【微信号:网络技术干货圈,微信公众号:网络技术干货圈】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

InRouter与Juniper SRX如何建立IPSec隧道配置?

LTE 4G 无线路由器的LAN。

IPSec协议来实现远程接入的一种VPN技术,IPSec全称为Internet Protocol S

发表于 07-25 07:32

华为和思科路由器的互联配置

(Versatile Routing Platform,通用路由平台),在配置实现思科和华为路由器的互连过程中应注意使用标准的协议(如OSPF、RIP),不用思科的私有协议(如EIGR

发表于 05-25 00:24

IPsec的基础知识

传输头部和有效负载的路由器传输。两个哈希都需要完全匹配。即使单个位发生更改,AH标头也不会匹配。封装安全负载(ESP)这是一种为数据包提供加密和完整性的安全协议。在标准IP头之后添加ESP。由于它包含

发表于 08-09 13:50

什么是4G工业路由器?4G工业路由器的应用有哪些?

路由器有什么用途呢 ?以城市地下综合管廊的运维来说,城市地下综合管廊是指在城市道路底下建造一个市政共用隧道,将供水、排水、燃气、热力、电力、通信、广播电视、工业等管线及其附属设施集中在一

发表于 01-27 16:28

工业路由器和交换机有什么区别

PPP、TCP/IP、UDP/IP、MODBUS-TCP、MODBUS-RTU等多种协议,可兼容厂家私有协议;多层加密传输保障数据的安全性、准确性,数据传输达金融级标准 工业路由器 工业路由器是一种

发表于 06-19 11:14

一种低延时片上网络路由器的设计与实现

通过分析流水线结构和单周期结构的片上网络路由器,提出了一种低延时片上网络路由器的设计,并在SMIC 0.13um Mixed-signal/RF 1.2V/3.3V工艺进行流片验证。芯

发表于 06-25 16:25

•40次下载

实战技术分享|爱陆通5G/4G工业路由器与华为USG6300 搭建IPSEC VPN

华为USG6300 IPSEC参数配置 1.登陆华为路由器配置界面,点击网络》》IPSEC》》新建。 2.新建后,按下图配置 添加数据流(绑

发表于 03-23 11:35

•3367次阅读

分享一种华为路由器通过IPsec实现总部和分支私网通信实例

分享一种华为路由器通过IPsec实现总部和分支私网通信实例

评论