我们都知道近年来网络攻击的数量和频率急剧上升,针对Web应用程序的DDoS海啸攻击就是其中增长非常迅速的一个种类。过去常见的HTTP/S洪水攻击正在大范围的转变为更难对付的Web DDoS海啸攻击,每个人都应该提前做好被攻击的准备并采取适当的保护措施。

哪些可以归类为 Web DDoS 海啸攻击?

要了解Web DDoS海啸攻击(以及一般的 HTTP洪水攻击),首先有必要了解这些攻击的所涉及的4个维度:攻击量、持续时间、使用的僵尸网络的特征以及攻击达成方式。

1攻击量

在过去的几个月中,各种第三方组织都观察到了若干次攻击量达到数百万次RPS(每秒请求)的HTTPS Flood 攻击。其中一些大规模的攻击甚至达到了数千万RPS。这些巨型RPS攻击级别代表了极端的 HTTPS 洪水,而且大容量的RPS攻击数量还在不断增长。我们有理由相信,地球上几乎所有 Web 应用程序、Web 服务或任何其他在线资产都可能成为这波大规模 Web DDoS 海啸攻击的目标!Web DDoS 海啸防护的需求确实是我们行业的“必备”需求。

Web DDoS 海啸的兴起不仅极大地影响了在线资产所有者,还极大地影响了WAF和DDoS 防护解决方案供应商,我们有责任保护客户的在线资产和自己的基础设施免受这些复杂的高RPS DDoS 攻击。构建网络海啸攻击检测和缓解服务需要特别关注、专业知识和对适当基础设施的大量投资。目标是在实现实际的客户保护之前,消除保护基础设施因攻击的大量流量而不堪重负和饱和的情况。只有高容量的 L7 实体(网络代理等)以及高度架构和坚固耐用的保护基础设施,才能成功应对如此大量的攻击量。只有在DDoS和L7 AppSec保护方面技术精湛且经验丰富的供应商(比如火伞云)才能满足Web DDoS 海啸新时代所产生的L7基础设施和攻击缓解要求。

2攻击持续时间

Web DDoS 海啸攻击可能持续几秒到几小时或者几天不等。虽然一些臭名昭著的超高RPS(数百万)攻击通常持续不到一分钟,但最近的其他Web DDoS海啸攻击也有不少持续了几分钟或几个小时,火伞云的客户也有数起经历过持续数小时的海啸袭击。

除了持续时间之外,海啸攻击的强度也急剧上升,在多数情况下,攻击会在不到10秒的时间内瞬间爆发到“全力”,然后就停留在那里。人们可以想象一个未受保护的网站在高流量期间突然在不到10秒的时间内跃升至50-100万RPS的结果:该网站将关闭并且对合法用户没有反应,客户不得不转向另一个提供商来获取他们所需的服务。

抵御海啸袭击不是一件容易的任务,它需要高度的DDoS和AppSec保护专业知识。每个Web DDoS 海啸防护基础设施都必须能够应对和吸收传入负载的急剧增加,准备好在不同的时间段内保持此容量,并以高效且经济高效的方式完成这一切,而且这都需要在保证客户在线资产安全启动和运行的同时完成。

3所使用的僵尸网络的特征

以下是火伞云总结的主要与攻击检测和缓解相关的维度:

首先,我们应该考虑僵尸网络的规模。最主要指标是发起攻击的IP数量,使用的攻击者IP数量通常可以从数千到数十万不等。IP 可以分布在全球各地,也可以分配给众多自治系统编号 (ASN),这些编号通常由服务提供商拥有,用于标识互联网上存在的网络。因此,在 Web DDoS 海啸期间,每个攻击者的 IP 都可以生成相似的、更高或更低的RPS水平,合法客户端的平均RPS水平也是如此。因此,将流量最大的IP(即在某个时间范围内收到的RPS最高的客户端IP)视为攻击者作为缓解技术(包括提供其他传统缓解方法,例如具有高RPS级别的速率限制源 IP)可能会产生不必要的误报。在火伞云看到的一些现实案例中,攻击者从大规模僵尸网络中生成Web DDoS海啸攻击,且每个单独的机器人都只会生成非常低的 RPS 量,以逃避用于缓解此类攻击的简单方法。

Web DDoS海啸也可能源自各种类型的源可能分配或拥有的源IP。最常见的攻击可能是攻击者的IP属于公共代理的攻击,例如开放代理、匿名代理或开放VPN。攻击者通常使用这种方式来混淆他们的真实身份。此外,攻击者的 IP 可能属于合法用户(即属于无辜、不知情的用户的家庭路由器)、云提供商IP、网络托管提供商IP 和受感染的物联网设备。攻击者主要使用这些不同类型的IP来混淆自己,以免被识别和简单地阻止。因此,如果仅使用威胁情报信息根据IP地址从属关系来缓解攻击,则不会检测到并缓解攻击。当攻击来自合法的住宅 IP(大多数在线服务的合法客户端)时,威胁情报源资源库就无济于事了。仅基于 IP 地址情报构建缓解策略可能会产生不必要的漏报。

而且为了构建海啸级的 HTTP 攻击,不同的黑客团体有时会合作并同时攻击单个受害者。因此,一次攻击中可能会出现多种类型的攻击IP地址和大量RPS,这使得处理起来变得复杂且具有挑战性。

4攻击达成方式

最开始,Web DDoS 海啸攻击是由一个简单的HTTP请求组成的,该攻击是由大量传输或复制的单个事务构建。例如,它可以是对“/”的简单HTTP GET以及一组非常基本的HTTP 标头,例如Host和 Accept。一方面,这些交易看起来合法,因此传统WAAF或其他现有手段不太可能缓解攻击。另一方面,缓解实体可能能够简单地阻止或过滤此特定的单个事务,然后再将其传递到受保护组织的在线资产。在这种情况下,攻击将会减轻。然而,如今 Web DDoS海啸变得更加复杂,攻击者通过构建更复杂和真实的交易来避免这种简单的检测和缓解。

此外,他们严重依赖随机化。网络海啸攻击中出现了各种各样的攻击交易结构。攻击者制作更真实、更合法的交易,其中包含一组“看起来合法”的查询参数、更多HTTP标头、用户代理和引用标头、Web Cookie 等。攻击请求具有各种HTTP方法(POST、PUT、HEAD等),并定向到受保护应用程序内的多个路径。攻击者生成的交易的许多属性是连续随机的,有时是基于单个交易的。使用这种高水平的随机化使得简单的缓解措施变得不切实际。海啸 DDoS攻击表现为合法的流量请求,并且不断随机化。因此,当旨在完美缓解时,没有简单的、预定义的签名或基于规则的机制来提供攻击缓解,因为请求看起来合法并且不表明恶意意图。

使这些攻击如此难以缓解的另一个原因是,即便加密的流量被解密,它看起来仍然是合法的。Web DDoS 海啸攻击者利用大量复杂的规避技术来绕过传统的应用程序保护。为了增加这些攻击的复杂性,攻击者在攻击期间改变其攻击模式或同时使用多个攻击请求结构。当攻击由多个精心策划的僵尸网络发起且攻击者的多种策略同时出现时,情况会变得更加复杂。由于所有这些攻击者策略,Web DDoS 海啸攻击可能包含数百万个不同的交易,且所有这些交易看起来都是合法的。如果不将这些攻击视为一种零日攻击,并专门使用一组预定义的过滤器来缓解攻击,则可能会导致缓解过程中出现大量不必要的漏报。想象一下假如有一次高达300万次RPS攻击,其中误报率为1%;也一样会带来许多在线资产无法承受流量而泄漏的影响。

抵御Web DDoS海啸攻击的合适选项

了解Web DDoS 海啸攻击的不同维度很重要,但更重要的是了解如何保护您的组织免受此类攻击。为了防范这些攻击,组织需要一种能够快速实时适应攻击活动的解决方案。常规的本地化或基于云的DDoS和 WAAF解决方案无法做到这一点:因为这些威胁是动态的,以至于它们的频率无法预测,攻击向量是随机的,源IP和其他参数会发生变化,并且它们承受这些变化的能力可以长期保持。

只有具有自学习和自动调整功能的基于行为的算法才能检测和减轻这些攻击。这也是为什么我们推荐您把火伞云纳入您的选项,我们行业领先的应用程序保护产品和解决方案的开发始终牢记一个目标:在攻击压垮基础设施之前检测并阻止攻击,从而确保客户的安全。

-

Web

+关注

关注

2文章

1272浏览量

69802 -

DDoS

+关注

关注

3文章

173浏览量

23128 -

网络攻击

+关注

关注

0文章

331浏览量

23547

发布评论请先 登录

相关推荐

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

DDoS服务器攻击是怎么回事?

DDoS对策是什么?详细解说DDoS攻击难以防御的理由和对策方法

cdn为什么能防止ddos攻击呢?

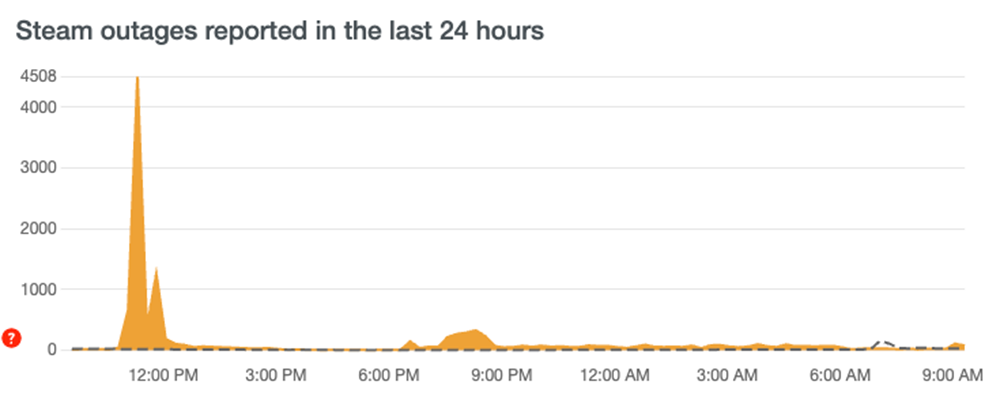

Steam历史罕见大崩溃!近60个僵尸网络,DDoS攻击暴涨2万倍

了解Web DDoS海啸攻击的4个维度

了解Web DDoS海啸攻击的4个维度

评论