网络钓鱼,作为一种“古老”的攻击技术已盛行多年。尽管企业的安全设备不断上新,却依然防不住钓鱼的层层套路,令无数企业头疼不已。

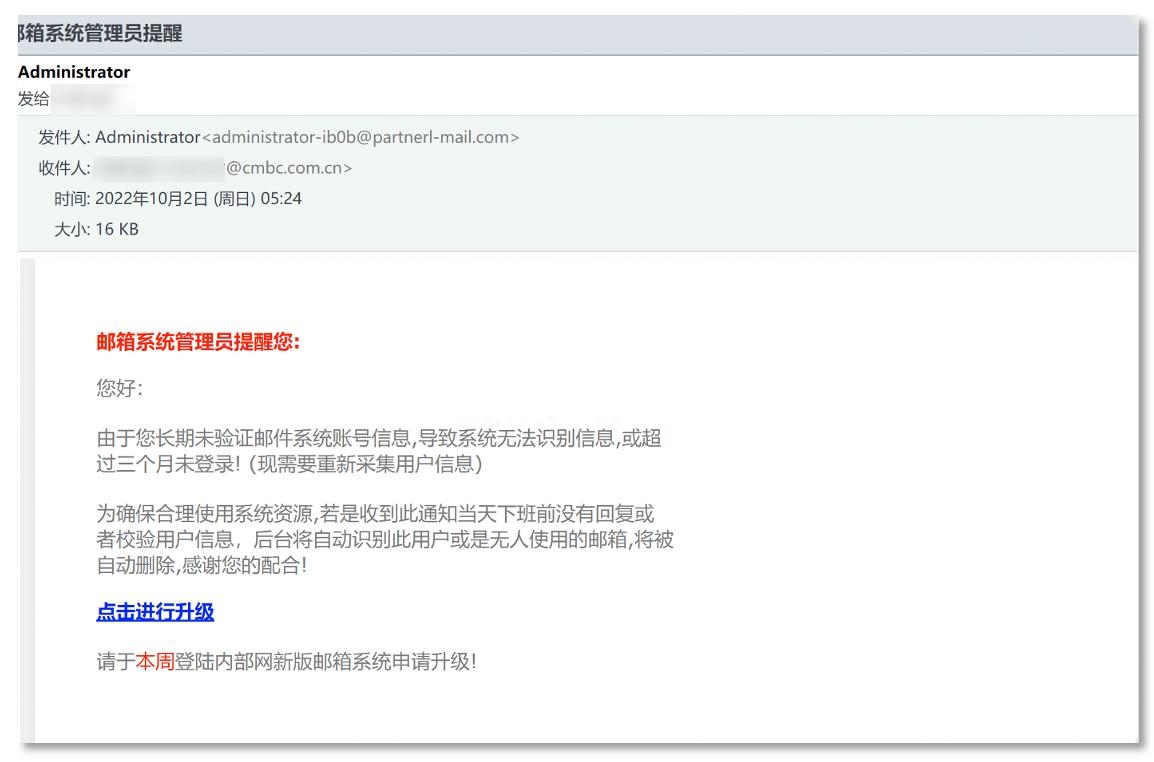

在每年的攻防演练中,“网络钓鱼”也是最有效的攻击方式之一。攻击方通常伪装成行政、猎头等对目标企业员工进行邮件钓鱼,成功绕过企业现有的安全设备,让企业重金建设的安全堡垒成为不堪一击的“马奇诺防线”。

钓鱼攻击屡试不爽的原因,正是凯文·米特尼克在《反欺骗的艺术》中提到的“人为因素是安全的软肋”。

相关报告显示,42%的员工承认在上网时采取过危险行动,如点击未知链接、下载文件或暴露个人数据,未遵循网络钓鱼预防的最佳实践等。

随着传播渠道的不断丰富,攻击技术以及生成式AI技术的快速升级,网络钓鱼的花样还在不断翻新。企业仅凭提升全员安全意识,根本无法彻底杜绝钓鱼攻击,颇有一种“看不惯却又干不掉”的无奈。

为什么网络钓鱼这么难防?企业真的就治不了这个顽疾吗?

日益隐秘的钓鱼攻击

相比于其他网络攻击手段,网络钓鱼显得更加简单直接,一般通过网站、语音、短信、邮件、WiFi等渠道,引诱企业员工、个人用户点击恶意链接或提供个人信息,从而进行渗透或欺诈活动。

但令人忧心的是,近年来网络钓鱼事件仍呈爆发式增长。Perception Point《2023年年度报告:网络安全趋势与洞察》显示,2022年威胁行为者尝试的高级网络钓鱼攻击数量增长了356%。

Zimperium《2023年全球移动威胁报告》显示,2022年,以移动设备为目标的网络钓鱼网站的比例从75%增加到80%。

伴随着攻击数量的飙升,网络钓鱼的手段也在走向高级化、多样化。据腾讯安全总经理王宇观察,近几年网络钓鱼攻击呈现四大新特征:

一是传播渠道更广泛,网络钓鱼的传播渠道已经从最初的网站、垃圾邮件、短信,逐步扩大到社交媒体、短视频平台,可谓是无孔不入。

二是隐蔽性越来越强,网络钓鱼充分利用人性的弱点进行攻击,通过利诱、威逼、假冒等隐蔽方式来达到诱骗目的;

三是场景化,过去网络钓鱼不分行业和客群,攻击者普遍采用通用方式去钓鱼,但现在是针对金融、医疗等不同场景实施定向钓鱼;

四是跨国化,网络钓鱼已经从单一的国内攻击发展为跨国攻击,不少钓鱼行为是针对国内企业在境外的员工,或在国内工作的华侨人士。

以上种种攻击新趋势,都意味着网络钓鱼比以往来得更加凶猛,更加难以防范。

对此,王宇举了一个腾讯安全处理的真实案例:

攻击者通过短视频平台添加了基金经理A的社交软件,仿冒潜在客户咨询理财产品,向A发送了一个钓鱼文件。

A在看到一个潜在大客户的咨询后,毫无防备地点击下载运行了攻击程序,从而被攻击者悄悄控制了社交软件。

当天晚上,攻击者开始查看A的客户群,充分了解其业务状况。一段时间后,攻击者展开攻击,将自己设置为群管理员,并将A踢出群,然后迅速对群内上千个客户实施诈骗,最终涉案金额高达千万级。

王宇表示,这已经不是过去简单的钓账号行为,而是针对证券行业的定向攻击,提前进行大量的情报收集,这种钓鱼攻击针对性、隐蔽性更强,并且很难通过员工培训完全防范杜绝。

网络钓鱼为何难防?

尽管网络钓鱼花样繁多,但毕竟是一个存在多年的网络安全“毒瘤”,为什么网络钓鱼就如此难以防范,而现有的安全设备也难以发挥作用呢?

我们不妨从攻防双方的特点来看:

从攻击方看,钓鱼本质上是利用人的弱点,攻击者可以用被钓鱼人员的身份,是一种典型的可信攻击,原则上只能不断提升人的安全意识,但无法彻底杜绝。

即便企业经过多年攻防演练,总部的投入大、安全意识教育足够重视,但是子公司、分支、供应链等的安全意识还远远不足,大部分被钓鱼成功也来源于此。

更加严峻的是,当前生成式人工智能(AIGC)技术也极大提升了钓鱼攻击的效率。王宇表示,攻击者能够利用AIGC技术高效生成更加难以分辨的钓鱼邮件。

“很多钓鱼攻击都会有很明显的团伙特征,比如说一个俄罗斯的黑客团伙,他去给其他国家的人发钓鱼邮件,其实是可以通过内容识别他不是用native的语言去写的,而现在利用AIGC就让模仿的精细度更高,能够消弭这样的一些差异,加大了防御的难度。”王宇举例称。

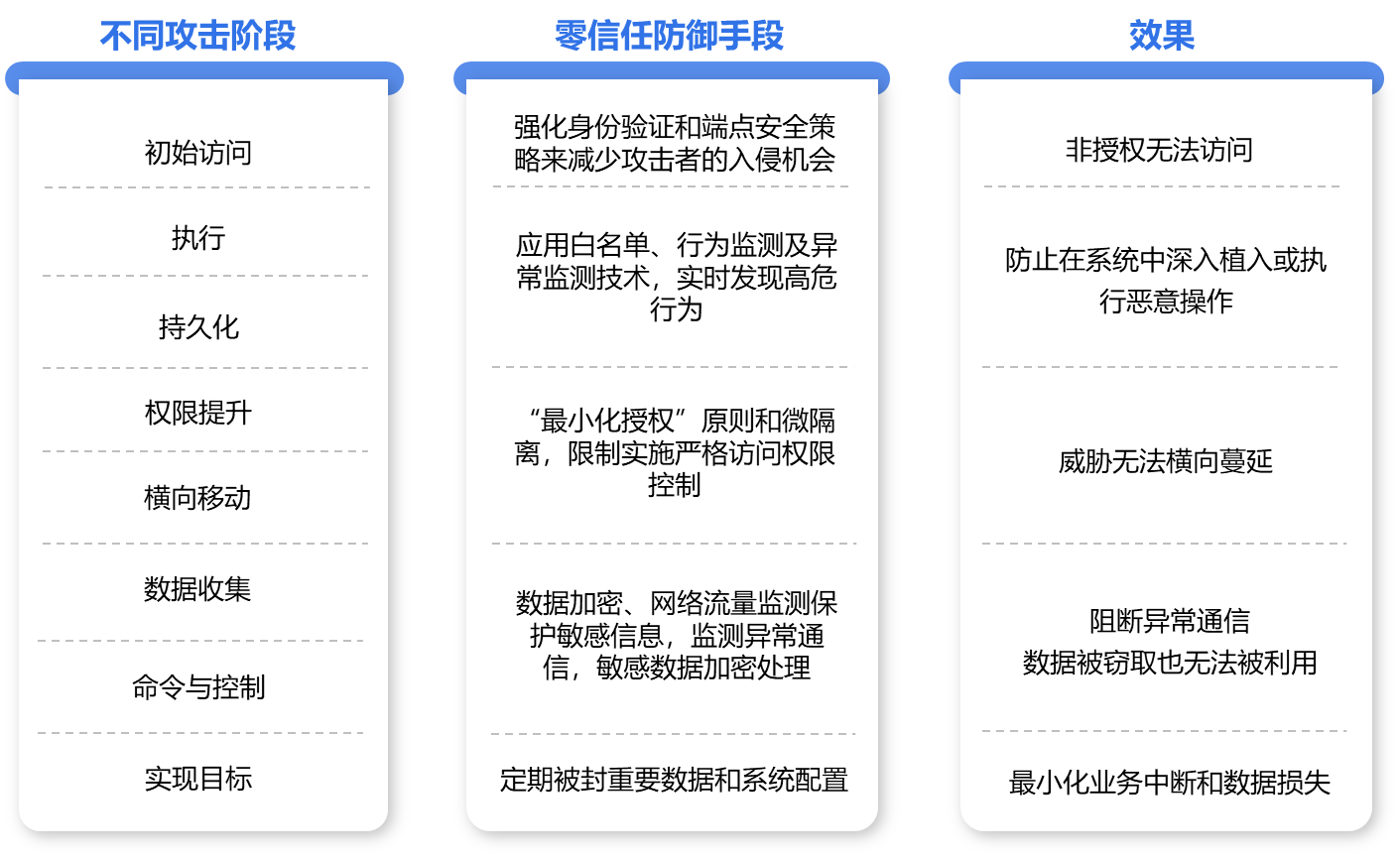

从防守方看,当攻击者通过钓鱼成功投递样本后,随之而来的是持久化的驻留、信息收集、内网横向移动等行为,攻击者会通过多种技术绕过现有安全设备,进行持续对抗。

而企业现有安全建设往往是烟囱式的,无论是WAF、IDS、EDR还是IAM、数据防泄漏等安全设备,都是各自为战,无法对伪装成正常行为的钓鱼攻击形成联动检测和响应,单点设备难免会漏报。

即便是拥有SOC安全运营中心的大型企业,现阶段也较难实现有效的安全设备联动,海量告警导致难以判断哪些是真正的钓鱼攻击行为。

换句话说,面对来势汹汹的网络钓鱼,人防不如技防,而技防则需端到端的联防。

防钓鱼需要新法器

知易行难,当单点的安全设备无力应战时,企业在防钓鱼这件事上显然需要一种“新法器”。

在王宇看来,“打蛇打七寸”,想要防住网络钓鱼,首先得研究清楚钓鱼的攻击路径,然后再有针对性地制定防护策略。

据王宇介绍,网络钓鱼攻击一般会分为“事前-事中-事后”三个步骤:

“事前”即投递环节,通过IM、邮箱、社交媒体等渠道投递钓鱼文件,诱导用户点击或下载文件执行,而执行程序则隐藏其中。

“事中”即执行/内网横移环节,当受害者运行了恶意程序后,恶意程序会在受害终端执行,建立持久化驻留,获取凭据,信息收集,横向移动等操作。为了能在系统中运行,恶意程序通常都会经过免杀处理,从而逃避杀软的查杀。

“事后”即命令和控制(外联C2)环节,外连控制台,为了将窃取到的有价值的信息回传,攻击者会采用一些隐匿加密通信技术进行外联通信,从而实现远控。

事实上,钓鱼攻击的每一个环节都有相应的行为特征,关键在于是否能有效检测出这些异常行为。

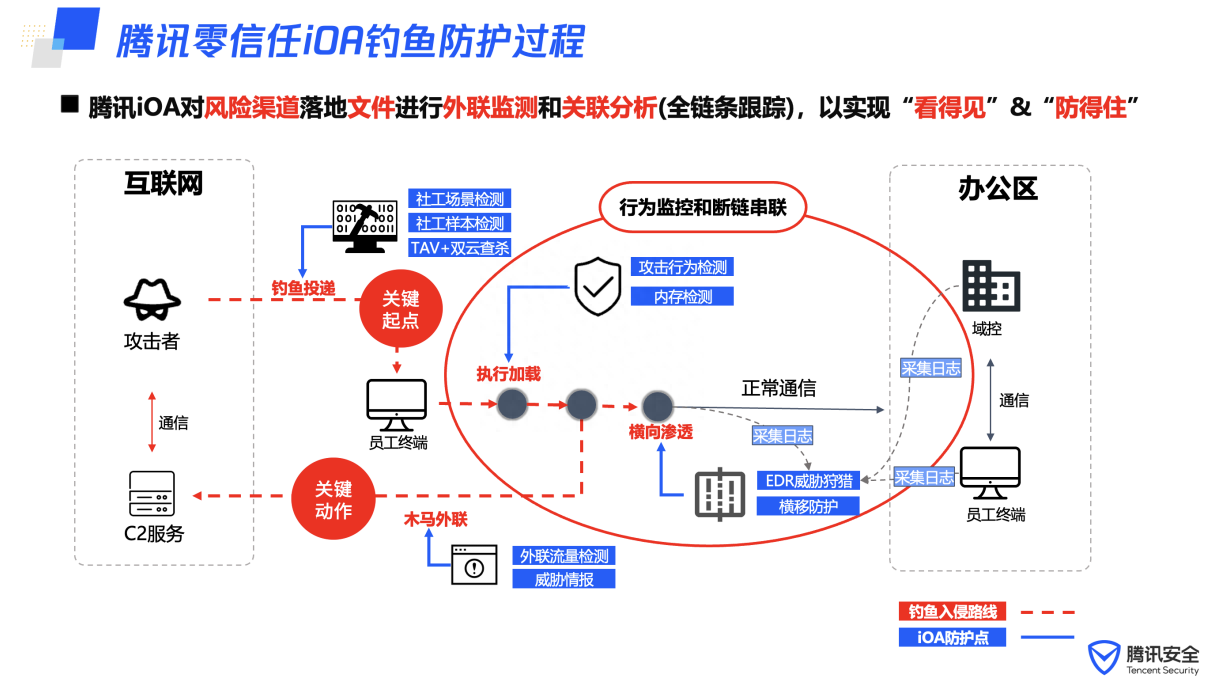

结合腾讯多年以来的攻防技术和经验,腾讯零信任iOA钓鱼防护方案能够针对钓鱼攻击的三个阶段攻击特点,分别从对钓鱼攻击的来源路径监测、钓鱼文件形态识别、程序联网零信任审计,实施外连监测和关联分析,确保“看得见”&“防得住”的效果,具体而言:

来源路径监测

在投递环节,腾讯iOA在每个终端都建立本地基线数据,对新入的文件实现来源分析和追踪。目前已实现覆盖钓鱼攻击常见利用路径,如邮件、IM工具等来源实行监测。

未来将会和常用企业IM工具(企业微信等)合作,更精准识别和还原出钓鱼入侵的源头。

文件形态识别

在第二环节,腾讯iOA基于钓鱼样本检测引擎,可以准确识别出钓鱼样本,专项识别样本免杀技巧。

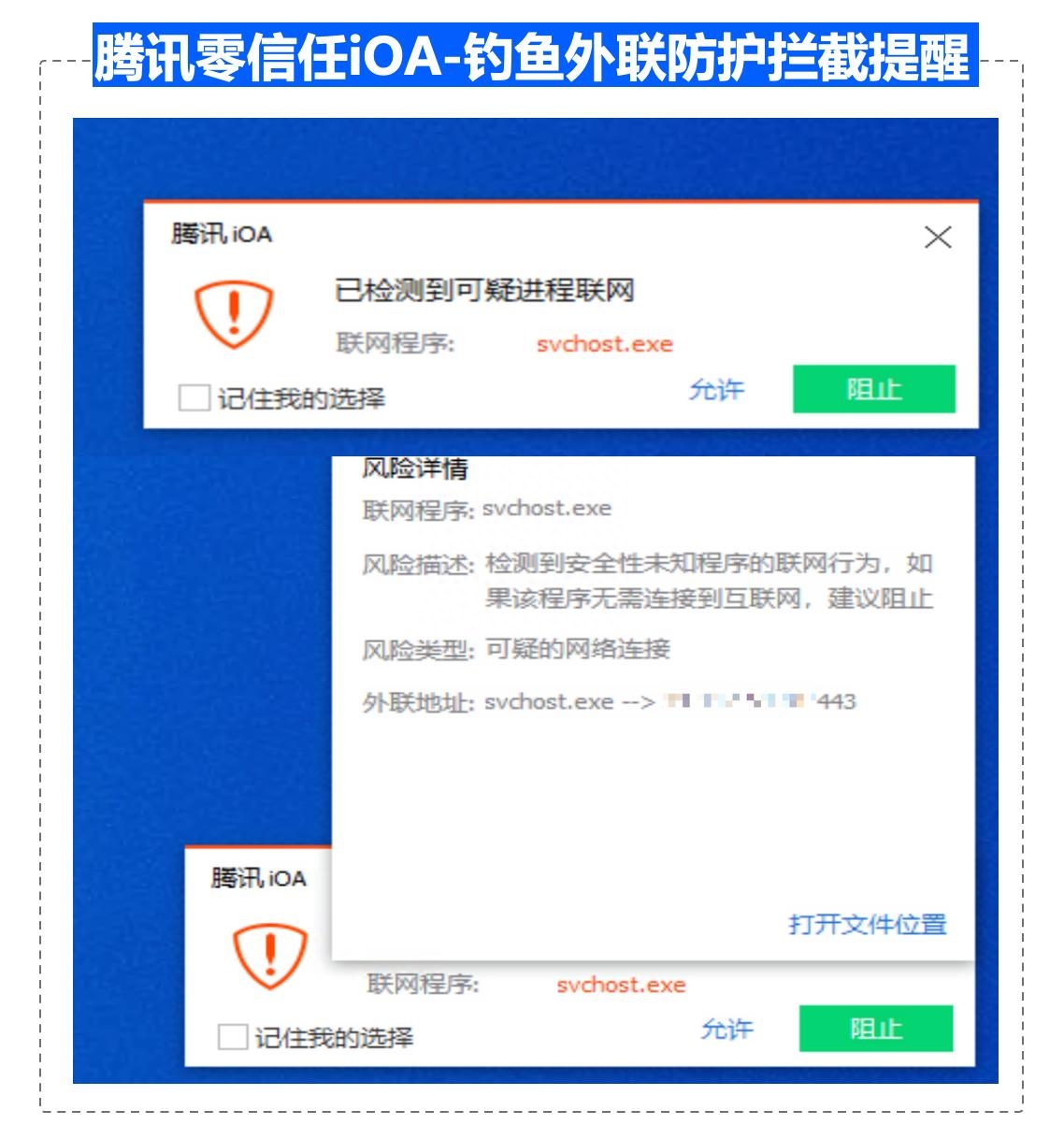

联网零信任审计

针对联网行为,腾讯iOA建立了联网基线,联网基线与新入文件基线实行关联分析,对新入未知程序,可信程序(被注入)的联网实行零信任审计,彻底拦截少量免杀的漏网之鱼。

有了准确的检测,腾讯iOA就可以在“事前-事中-事后”的每一个环节进行处置,比如:事前限制敏感数据的下载;事中阻止内网横移等恶意行为;事后及时阻断文件外传行为等。

这种全生命周期的检测和响应,使得腾讯iOA在理论上可以对钓鱼攻击行为实现100%覆盖。目前在国家级的攻防演练实战中,腾讯iOA已实现钓鱼防护0漏报。

如此理想的效果,正是在于腾讯iOA采用了零信任理念。

在过去的几年中,腾讯零信任iOA实现了零信任网络访问、办公安全、身份安全、终端安全管理、数据安全等维度的功能,将身份、设备、应用、链路关联起来,并强制所有访问都必须经过认证、授权和加密,避免了单点安全设备之间无法关联上下文分析的弊端,拥有了更全面和更易用的威胁溯源与风险控制的能力,从而实现了立体化的、端到端的安全防护。

这种全面的零信任安全能力,来源于腾讯20多年的攻防实战技术和经验。

作为多次在大型攻防演练中夺冠的攻击队,腾讯安全掌握着最新的攻击手法,拥有一手的威胁情报;同时,腾讯自身也是被钓鱼攻击最多的互联网公司之一,有着多年对抗钓鱼攻击的经验。

作为国内唯一拥有“云+管+端+IM+邮件”产品联动的厂商,腾讯在防钓鱼攻击方面极具优势。

零信任是 网络安全的未来

不可否认,近几年零信任理念在国内备受追捧,头部安全厂商无一例外都在推广零信任的优势。但零信任如何落地,如何真正解决像钓鱼攻击这样的实际问题,始终是企业关心的方向。

在过去多年的安全建设中,企业大多部署了网络侧、终端侧、应用侧的安全设备。面对功能全面的零信任安全产品,难道企业需要全盘抛弃现有安全设备、从头来过?

答案是否定的。

在王宇看来,零信任方案的落地是有节奏的,一定是从业务视角出发,从企业最关心的场景切入,先与现有的安全设备做结合,看到实际效果之后再进行逐步替代。

事实上,作为国内率先实践零信任的互联网公司之一,腾讯内部的零信任实践也是分步实现的。

从2016年内部上线,到2017年实现内部职场办公一体化安全平台,再到2020年新冠疫情期间,腾讯零信任iOA支撑了腾讯全球10W +设备的随时随地接入办公,实现了安全零事故,腾讯iOA也因此成为国内最大规模落地的自研自用零信任解决方案。

而从目前企业客户需求看,远程办公带来的安全接入问题,是其最关注的业务场景。因此,替代或新建VPN成为零信任最为明晰的切入点,其带来的价值也非常直观。

随着远程接入安全问题的解决,企业下一步关心的安全问题是权限的控制,即能否对身份、设备、数字资产等实现灵活可控的权限收放,而这正是钓鱼防护、勒索防护、入侵防御等安全场景的关键所在。

对此,王宇建议在实现VPN替代之后,企业可以进一步增加防钓鱼功能,之后再补充终端安全功能,将零信任方案中的更多功能联动起来,实现一体化的安全防护。

针对已有SOC的大型企业,腾讯零信任iOA也能够与SOC联动,基于多维监测数据场景实现关联分析,为安全运营带来更精准和效率的检测。

目前,腾讯零信任iOA的防钓鱼功能已在金融、游戏、运营商等多个行业头部企业中应用。

凭借成熟的产品能力和商业交付能力,腾讯零信任iOA 终端部署量级达数百万,成为了国内首个部署终端突破百万的零信任产品。

结语

高端的猎手,往往采用最朴素的攻击方式。当企业把安全防线做到万无一失时,最直接的攻破手段,反而是网络钓鱼这类古老的攻击方式。

但无论网络钓鱼多么难防,终归是攻防双方的技术对抗,在零信任“持续验证,永不信任”的防护理念之下,钓鱼攻击正在迎来史上最黑暗的时刻。

【关于科技云报道】

专注于原创的企业级内容行家——科技云报道。成立于2015年,是前沿企业级IT领域Top10媒体。获工信部权威认可,可信云、全球云计算大会官方指定传播媒体之一。深入原创报道云计算、大数据、人工智能、区块链等领域。

审核编辑 黄宇

-

网络安全

+关注

关注

10文章

3176浏览量

59927

发布评论请先 登录

相关推荐

芯盾时代中标宝鸡市金台医院零信任安全认证网关

华为入选国际权威机构零信任边缘领域推荐厂商

简单认识芯盾时代零信任业务安全平台

芯盾时代入选《现代企业零信任网络建设应用指南》

Akamai将生成式AI嵌入零信任安全解决方案

以守为攻,零信任安全防护能力的新范式

谷歌呼吁减少企业“钓鱼邮件测试”,其负面影响大于潜在收益

串行加法器和并行加法器的区别?

芯盾时代中标中国联通某省分公司 以零信任赋能远程访问安全

以信任为基,围绕AI,美光推动存储革命

什么是零信任?零信任的应用场景和部署模式

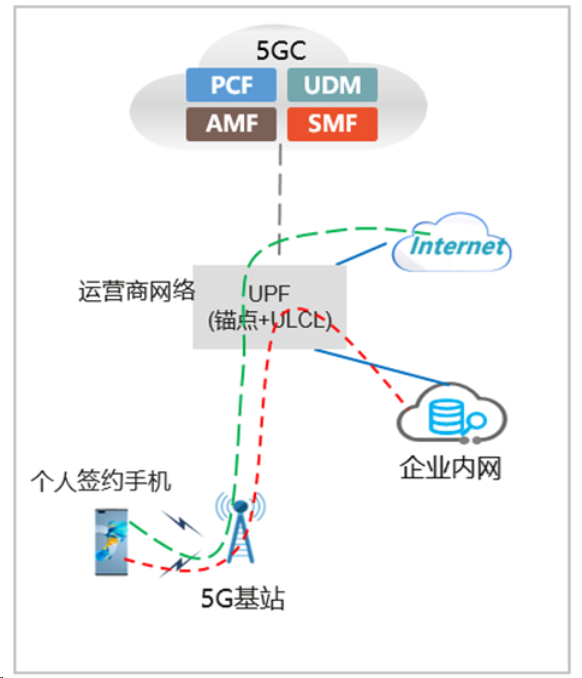

5G双域专网+零信任的神奇魔法

芯盾时代中标正川股份 零信任替换VPN更安全更便捷

零信任为何成为企业防钓鱼的新法器?

零信任为何成为企业防钓鱼的新法器?

评论