本期讲解嘉宾

本期讲解嘉宾

EDR终端检测与响应是一种新型的智能化、迅捷的主动防御概念,以给企业带来攻击全路径的可视、防御、检测、溯源和响应为价值。其中威胁可视是第一步,各类网络空间破坏活动的承载主体绝大部分是恶意代码,不论是肉眼可见的可执行文件、一段注入到系统进程的代码片段,还是几行仅仅在内存中“闪现”的Shellcode,能否“被看到”,决定了检测防御的可行性和能力上限。威胁“被看到”势必需要获取全面的数据,全栈数据采集可以被喻为EDR的能力基石和黑土地。

为什么数据采集在EDR

或终端安全防护软件中如此重要

数据采集是终端安全防护软件中与操作系统甚至硬件关系最紧密的能力。从功能上看,需要对系统中的行为、资源、运行状态等多方面进行监控及记录;从重要性上看,数据采集捕获到的信息,是终端安全防护软件核心业务的下层基础,采集信息的准确性、效率和完备度,决定了行为判定、处置和溯源的有效性。数据采集内容既包括简单的文件哈希信息、可执行程序数字签名,也包括关键的API调用,敏感资源的访问,甚至还包括线程调用栈、CPU的执行指令序列等,更丰富的信息才能满足复杂的安全需求,不错过恶意行为的蛛丝马迹。

数据采集在哪些方面发挥关键作用

1实时监控与防护

数据采集可以实时监控终端设备上的活动,包括但不限于进程操作、文件操作、注册表操作、网络连接等,把这些数据内容作为行为检测引擎的输入,就可以根据规则实现对主机的防护,即HIPS(Host-based Intrusion Prevention System,主机入侵防御系统),这也是大部分终端安全防护软件具备的关键能力之一,而其中的进程启动和文件操作又可以同病毒扫描引擎协同,实现病毒实时防护的基本能力。

2威胁检测

数据采集的多种数据源,可以帮助EDR产品实现对恶意软件行为的抽象,通过以主体操作客体的表达方式,来对多种进程行为、系统行为进行描述,大量的描述汇聚成图,然后通过检测引擎可识别出诸如恶意脚本执行、进程挖空、Shellcode异常外连等行为,进一步可以确定勒索、挖矿、横向移动等多种攻击场景,以此发现环境中的已知威胁、未知威胁,促进提升安全防御能力。

3威胁响应

在终端安全防护软件尤其是EDR产品中,通过HIPS规则检测、病毒查杀、联动等手段,可以识别到目标恶意程序,但在处置过程,单纯的对目标文件清理往往并不能达到最佳效果,多种持久化手段可以让恶意程序反复生成,频繁发作,触发恶意行为。借助数据采集的能力,可以对恶意程序从初始访问到持久化,从持久化到命令执行等每个阶段的行为进行记录,甚至也可以做到多终端的协同运作,这样在处置阶段更容易对整个执行链路进行清理,达到有效清除威胁、防止进一步扩散的目的。

数据采集需要采集哪些行为信息

操作系统对不同的系统资源提供了访问、修改方式,针对经常面临安全风险的资源和敏感操作,通常包括以下采集项:

进程行为、文件行为、注册表行为、网络连接、DNS访问、内核对象创建

一段恶意的代码、一个恶意的模块,一般都是通过独立进程或者利用系统进程来承载,而恶意进程对资源的访问方式有多种,例如执行勒索通常会频繁重命名、删除文件;持久化过程需要操作注册表等启动项;木马窃密存在可疑网络连接以及对隐私文件的访问;程序挖矿会发起特殊的DNS域名请求,此外很多恶意程序还会创建自己的内核对象,如互斥体、管道等。

登录、退出

系统的登录退出信息可以用来辅助分析爆力破解过程,例如审计历史的登录失败数据和登录来源等。

启动项增加

恶意程序通过持久化,保证操作系统重启后可以继续留存,触发恶意代码的执行,主要的手段包括注册表启动项的增加、启动目录文件的增加、创建系统服务、安装内核模块等。

API调用、系统调用

API调用采集,即对系统中一些重要行为对应的API进行记录,如网络下载、权限修改、内存修改、进程注入、钩子设置等,这些行为虽然并不代表恶意行为,但在恶意程序执行过程中却经常被使用。系统调用的采集与API调用采集类似,目的是识别出系统中发生的某一次对资源的访问、控制,对系统配置的修改。

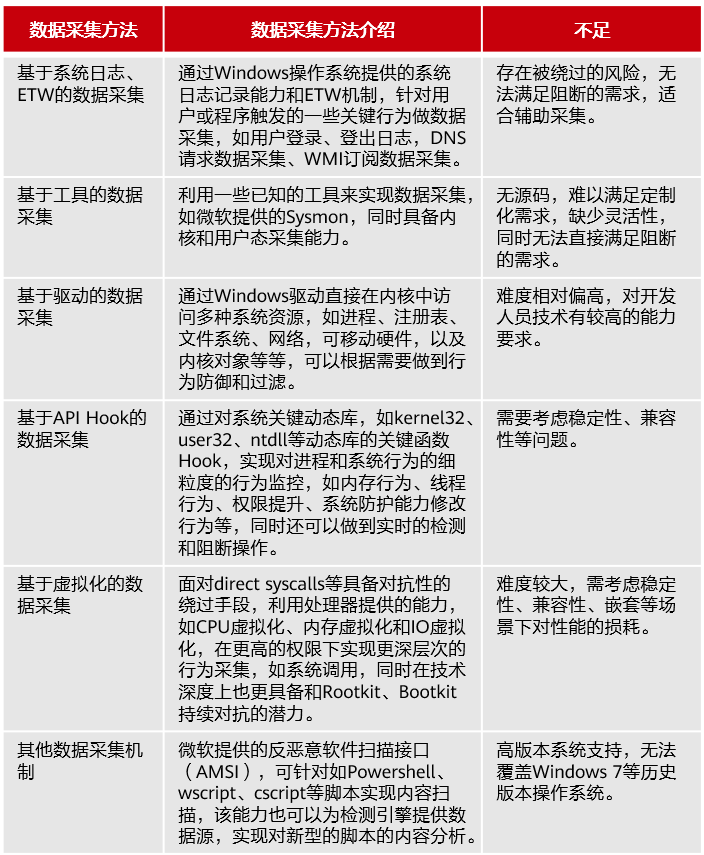

业界有哪些数据采集方法或手段

基于操作系统以及处理器的能力,在Windows和Linux中有多种数据采集方法,因其使用到的技术不同,在稳定性、可靠性及兼容性等方面有较大差异,图1-1以Windows系统数据采集的不同方法为例做简单对比。

图1-1Windows系统数据采集方法对比

华为终端检测与响应EDR数据采集

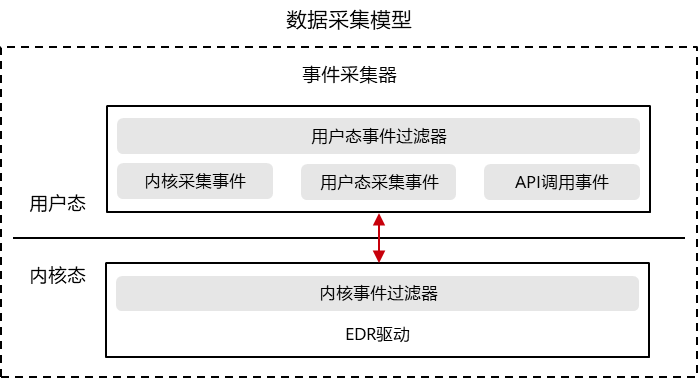

华为终端检测与响应EDR产品,结合上述多种采集技术,包括Windows内核驱动、API Hook、ETW以及其他辅助采集技术,汲取多项技术的优点,对系统进程、线程、注册表、文件、网络、DNS请求、API调用等进行监控,基本架构如图1-2所示。

图1-2华为终端检测与响应EDR数据采集架构

在数据采集架构中,EDR内核态实现对系统进程、文件、注册表、网络等资源的监控,通过内核事件过滤器完成数据筛选。用户态对内核生成的事件进行处理,同时也主动采集DNS请求、CPU占用等事件,并接收来自EDR进程外的API调用事件,多种信息经过渲染后被发送至用户态事件过滤器完成筛选,并生成原始事件,最后将原始事件传递至上层检测引擎等安全模块处理。

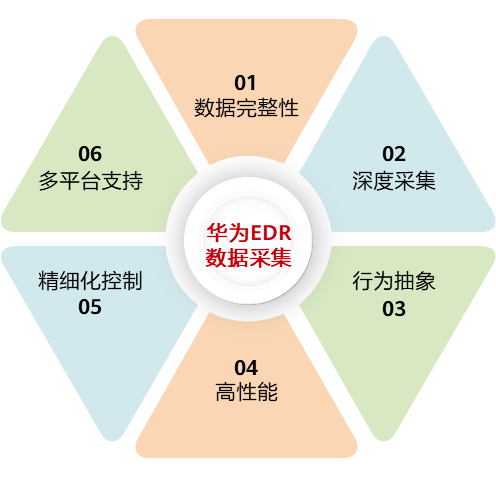

根据数据采集的具体实现,华为终端检测与响应EDR数据采集在功能和安全性方面具备如图1-3所示的六大特点。

图1-3华为终端检测与响应EDR数据采集特点

在EDR场景中涉及到检测、处置、溯源、取证等多方面操作,数据完整性尤为重要,包括用于建立进程树的进程关系、命令行、事件触发时间、文件修改过程、移动过程、文件真实类型及HASH变化、注册表变化、网络连接信息、DNS请求信息等。华为终端检测与响应EDR与传统EPP(Endpoint Protection Platform,终端防护平台)产品的重要差异之一是数据采集的能力必须满足进程调用链构建、威胁图的构建,要包含完整的事件主体信息,客体信息和行为的详细类型,使安全系统发现威胁后可分析、可处置、可溯源。

2深度采集

随着安全对抗进入白热化阶段,基础的数据采集能力已经很难应对高级威胁,多种绕过、躲避手段层出不穷,因此必须持续获取攻防领地的制高点,并且可以动态应对变幻莫测的攻击手法。华为终端检测与响应EDR在恶意软件泛化行为上提供多种打点,从进程行为到线程行为,从文件行为到内存行为,由浅入深;在攻击路径上全段覆盖,从网络连接到爆破登录,从注册表变化到启动项增加,由粗到细。

为保证数据采集的有效性,为抵御绕过、篡改等对抗行为,数据采集内部也构建了进程、文件、注册表、服务等多方位的自身防护能力。

3行为抽象

在华为终端检测与响应EDR中,除常规的数据采集能力外,还包含由多种单独事件组合而成的复合行为采集,由内核采集、API调用采集等抽象而成。这种方式可以在不降低置信度的前提下,直接在采集器内部识别出行为异常,降低下游检测引擎规则的复杂程度,例如以下两种:

-

注入行为采集:在终端设备中,注入行为由多个不同事件组合而成,终端安全防护软件通常会将这些事件直接提供给检测引擎做判定处理,这种方式会导致事件处理流程过长,性能下降。在华为终端检测与响应EDR中,数据采集引擎内部即可直接识别出大部分注入行为,提前做出有效判定。

-

Shellcode采集:借助安全专家能力,持续针对Metasploit及Cobalt Strike生成Shellcode方法跟踪分析,对内存变化、Shellcode产生、代码执行多点监控,结合关键数据提取,数据采集引擎直接抽象出高置信度的恶意Shellcode执行行为。

4高性能

在多种采集技术中,如文件事件采集、注册表事件采集,以及API调用采集,由于安插了众多采集点,性能成为数据采集技术挑战之一。华为终端检测与响应EDR对此做了大量优化和创新,内核和用户态模块均内置过滤引擎,可针对主体、客体、行为等多元素进行高效过滤,在数据采集最前端实现筛选,并结合可信进程树和专利威胁图降噪技术,单终端数据上报可控制在20MB/天以下,保证关键数据不被丢弃,满足下游检测、防护业务的需求。

5精细化控制

对于轻量化安全防护场景,华为终端检测与响应EDR专为数据采集提供了精细化的开关控制,可有针对性地开启、关闭或者部分关闭采集功能,进一步降低资源消耗。在对带宽有限制时,也可达到灵活控制数据上报的目的。

6多平台支持

除Windows平台外,华为终端检测与响应EDR还支持Linux平台数据采集,以基于BPF(Berkeley Packet Filter,伯克利包过滤器)的高性能数据采集为主,同时兼顾差异化的操作系统版本,借助内核模块以及系统回调机制,在文件、进程、网络、DNS请求等多方面构筑数据采集及防护技术,为上层勒索、挖矿、木马、横向移动等检测和防护场景提供能力基础。

结束语

华为终端检测与响应EDR数据采集,通过文件、网络过滤,内核监控、API Hook、日志采集等机制,结合多项创新技术,多维度感知系统异常和风险,为检测、处置和溯源提供全栈深度可视数据,轻松应对勒索、挖矿、木马和其他未知威胁,为构筑终端安全能力提供黑土地。

-

华为

+关注

关注

216文章

34558浏览量

253300

原文标题:华为安全大咖谈 | 华为终端检测与响应EDR 第03期:全栈数据采集如何使威胁“被看到”

文章出处:【微信号:Huawei_Fixed,微信公众号:华为数据通信】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

华为支付接入规范

华为支付-(可选)特定场景配置操作

物联网数据采集设备安全:警惕看不见的威胁

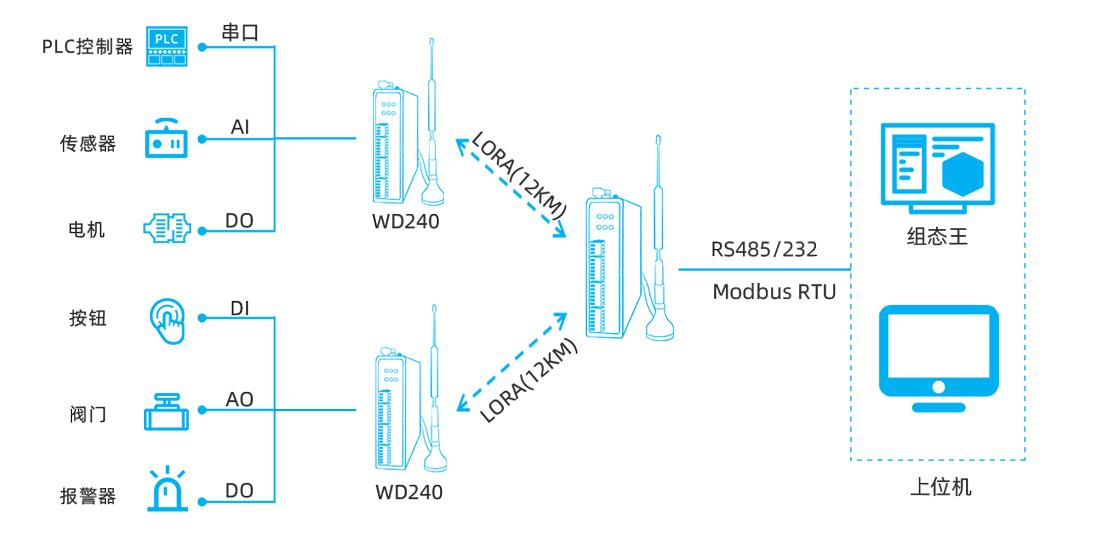

雨量水位数据采集终端机RTU:多传感器融合,水文监测数据远程查看

华为云发布全栈可观测平台 AOM,以 AI 赋能应用运维可观测

同风起,耀星河!华为携手伙伴一起创造无限可能

软通动力鸿蒙生态应用全栈式服务亮相华为云云商店数智创新峰会

华为安全大咖谈 | 华为终端检测与响应EDR 第03期:全栈数据采集如何使威胁“被看到”

华为安全大咖谈 | 华为终端检测与响应EDR 第03期:全栈数据采集如何使威胁“被看到”

评论