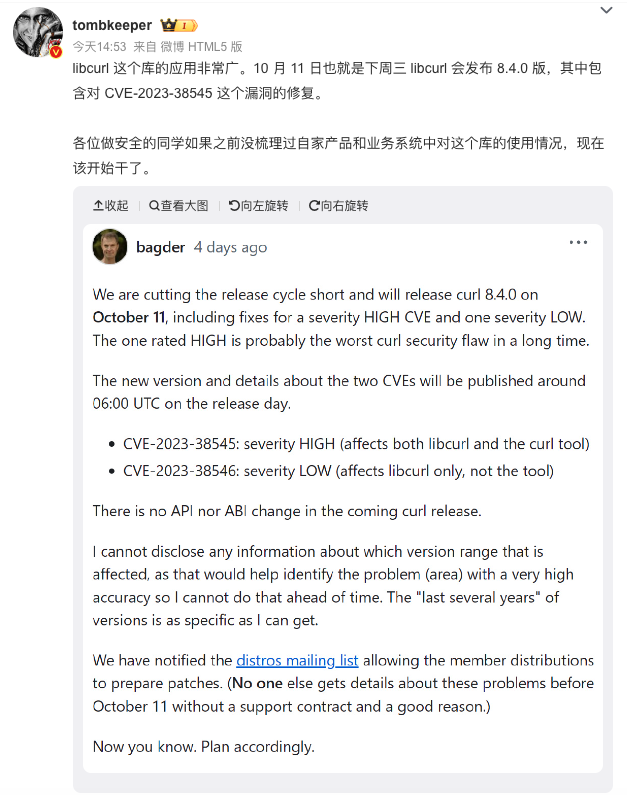

昨天,有人发了一张图片,内容是业界大佬TK教主的微博:

看样子,是又有软件暴漏洞了,这次轮到了libcurl这个库。

漏洞经常有,但能让TK教主单独发微博关注的漏洞,想必不是等闲之辈。

仔细看这张图片,内容是libcurl和curl工具的主要作者Daniel Stenberg(twitter名为@bagder)发布的一则twitter:

他们即将在本周三(10月11日)发布curl的8.4.0版本,其中包含修复两个漏洞,其中一个高危,一个低危。

并且给出了这两个漏洞的CVE编号:

CVE-2023-38545

CVE-2023-38546

但注意,在curl新版本发布之前,关于这两个漏洞的信息,作者半个字都不会说。他的twitter中写的很清楚,甚至连这两个漏洞影响哪些版本都不会透露,防止大家根据这点信息去比较版本更新历史,找到这两个漏洞。

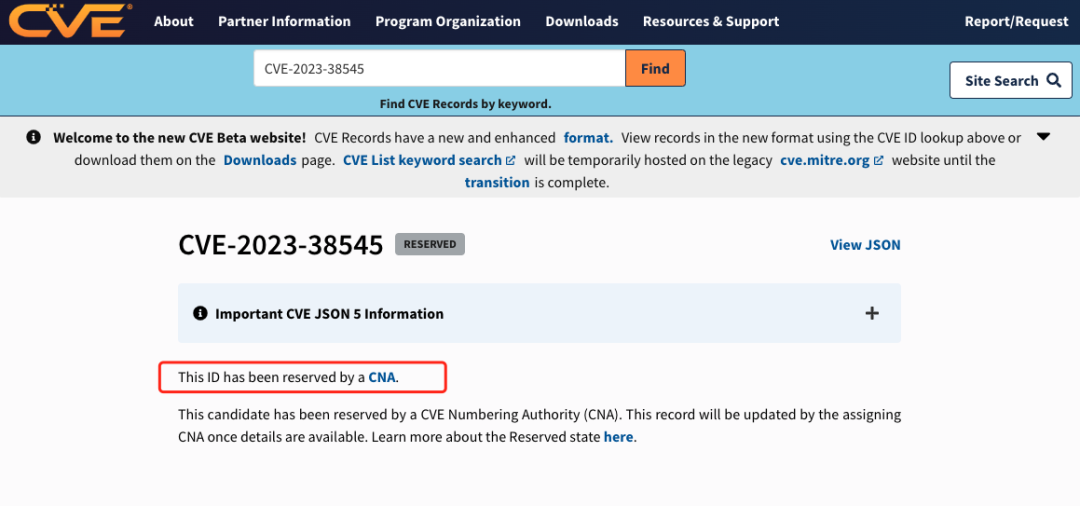

大家可以去CVE漏洞管理网站的官网,可以看到这两个漏洞目标处于编号被保留状态,但漏洞细节没有说明。

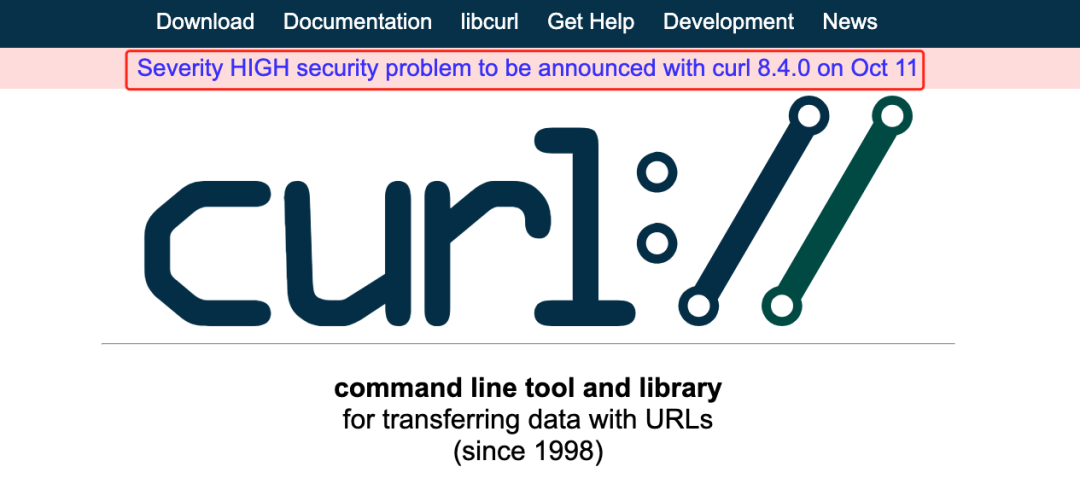

之所以要这么保密,是因为作者强调了,这可能是很长一段时间以来libcurl最糟糕的漏洞,虽然没有进一步信息,但我琢磨着事情肯定是很严重的,不然不会这么高调宣布,连libcurl官网一进去就是醒目的提醒:

curl大家应该很熟悉,这是一个命令行工具和库,用于在网络上获取或发送数据。它支持非常多的协议,包括 HTTP、HTTPS、FTP、FTPS、SFTP、LDAP、SMTP、POP3、IMAP、RTSP、RTMP等。

curl 常常被用于:

Web 页面的下载:可以用来从任何 HTTP/HTTPS 服务器下载页面。

API 测试和交互:开发者常用它来手动测试 RESTful 或其他类型的 API。

数据传输:通过 FTP 或其他协议上传和下载文件。

模拟网络操作:可以自定义请求的各个部分,如 HTTP 方法、headers、cookies 等。

Web 页面的上传:例如,通过 HTTP POST 上传表单数据。

验证和测试:检查和测试 SSL 证书、跟踪 HTTP 重定向等。

curl还提供了大量的选项和特性,使其成为网络操作的强大工具。

如果仅仅是curl暴漏洞也不是什么大事,最关键的是,它的底层库 libcurl 被广泛应用于各种软件和项目中,使得开发者能够在其应用程序中进行网络交互。

轩辕之前做C/C++开发中,就经常用到这个库。即便你没有直接引用,但你用到的一些中间件中,也很有可能间接用到了这个库,这样算下来,其影响面就非常广了。

这次盲猜一波难不成是RCE远程代码执行?真要是这个那可就刺激了,其能量可能不亚于当初的log4j核弹级漏洞。

各位程序员和运维同学,准备好第一时间升级更新打补丁吧。

-

数据传输

+关注

关注

9文章

1965浏览量

64913 -

软件

+关注

关注

69文章

5038浏览量

88222 -

漏洞

+关注

关注

0文章

205浏览量

15456

原文标题:赶紧排查!libcurl 高危漏洞来了!

文章出处:【微信号:LinuxHub,微信公众号:Linux爱好者】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

微软Outlook曝高危安全漏洞

华为通过BSI全球首批漏洞管理体系认证

常见的漏洞分享

漏洞扫描一般采用的技术是什么

漏洞扫描的主要功能是什么

揭秘:顶坚5G防爆手机如何为高危环境的安全作业保驾护航

光纤故障怎么排查

BIG WALNUT大核桃防爆手机在石油、化工等高危行业的应用价值

赶紧排查!libcurl高危漏洞来了!

赶紧排查!libcurl高危漏洞来了!

评论