本期讲解嘉宾

本期讲解嘉宾

近年来,加密货币作为新兴产业,发展速度令人瞩目。挖矿木马是黑客进行网络交易并获取加密货币的主要手段之一,为了应对挖矿木马的威胁,基于人工智能的挖矿木马检测成为一种有效的解决方案。在本文中,我们将介绍几种不同类型的检测引擎如何通过EDR应对当下更加复杂的挖矿木马攻击,包括基于加密通信的挖矿行为,采用进程注入等更加隐蔽和高级的无文件攻击技术来规避检测等。

挖矿木马攻击态势

挖矿木马的定义和类型

近年来,加密货币种类已超过一万种,总市值更是超过万亿。加密货币的去中心化、无需监管以及交易的匿名性等特性,使其成为黑客进行网络交易并获取利润的主要手段之一。

加密货币的获取依赖于高性能计算机按照特定算法进行计算,这个过程被称为“挖矿”。由于挖矿需要大量的计算能力,即大量的计算机资源,而维持这种计算能力则需要大量的资金投入。因此,一些黑客便想到了利用“木马”控制他人的计算机,建立所谓的僵尸网络,以此来帮助自己挖矿,这种行为就产生了所谓的“挖矿木马”。当个人或企业的计算机被植入挖矿恶意软件后,不仅会导致系统卡顿,还会影响设备的性能和寿命,严重威胁正常业务运行并造成能源浪费。

图1-1黑客利用木马控制计算机进行挖矿——挖矿木马

挖矿木马主要分为三类:

可执行文件型挖矿木马:

这种木马通常以恶意程序的形式存储在受感染的机器上,通过设置计划任务或修改注册表项等方式实现持久化,长期进行加密货币的挖矿操作。

基于浏览器的挖矿木马:这种木马使用JavaScript或类似技术在浏览器中执行。只要用户打开了被植入挖矿木马的网站,该木马就会在浏览器中执行挖矿操作,持续消耗计算资源。

无文件挖矿木马:这种木马利用合法工具如PowerShell等在机器的内存中执行挖矿操作,具有不落地、难以检测等特点,更加隐蔽和难以清除。

2022年挖矿木马攻击态势

2022年,华为安全态势感知系统捕获到数千万个挖矿木马。企业、政府和教育行业成为这类木马入侵的重灾区。而且,挖矿攻击的数量仍在持续增加。根据华为乾坤安全云服务运营团队及现网公开报告,挖矿攻击技术呈现以下变化:

01

隐蔽性提高:挖矿攻击组织越来越注重隐蔽性,经常采用各种技术手段来隐藏自己的存在。被攻击者往往需要数十天甚至数月才发现木马的存在,例如Nitrokod挖矿木马家族创建的计划任务周期达到15天。

02攻击目标扩大:挖矿攻击的目标不仅限于个人电脑,还包括企业服务器、云计算平台等。同时,绝大部分挖矿家族已经支持Windows和Linux双系统挖矿,并具备横向移动特性,例如Kthmimu、Hezb、HolesWarm等家族。

03对抗技术提高:随着对挖矿攻击的认识和对抗技术的不断提高,挖矿攻击者也在不断改进自己的攻击技术。他们采取了一些措施,如创建守护进程、使用无文件攻击等。一些挖矿家族包括LemonDuck、TeamTNT、Tofsee等也在不断演进和改进。

这些变化表明挖矿攻击者越来越注重隐蔽性和攻击目标的扩大,并且为了适应对抗技术而不断提升攻击技术。

挖矿木马攻击链分析

一般来说,挖矿恶意软件攻击链条分成四个关键步骤:攻击入侵、挖矿准备、安装运行以及隐藏自身行为。终端作为攻击发生的真实载体,是挖矿防御的最主要战场。

图1-2挖矿木马攻击链

-

入侵:攻击者通过漏洞利用、社会工程学攻击或其他方式入侵目标系统,许多已知挖矿家族均集成了众多漏洞利用模块。

-

准备:攻击者首先探测系统信息,若满足条件则开始构建挖矿运行环境,包括抢占系统资源,关闭网络防护等。

-

运行:攻击者通过C2(Command and Control,命令与控制)通道下载或者直接释放挖矿载荷,开始在目标系统上挖掘加密货币。

-

隐藏:攻击者通常会采取措施来隐藏挖矿活动,例如使用加密通信、进程注入来隐藏挖矿软件的进程等。

基于上述攻击特点,华为终端检测与响应EDR产品推出了三大检测引擎,从多角度监控系统发生的可疑行为,同时支持一键深度处置,彻底修复感染挖矿木马的系统。

基于AI的挖矿木马检测引擎

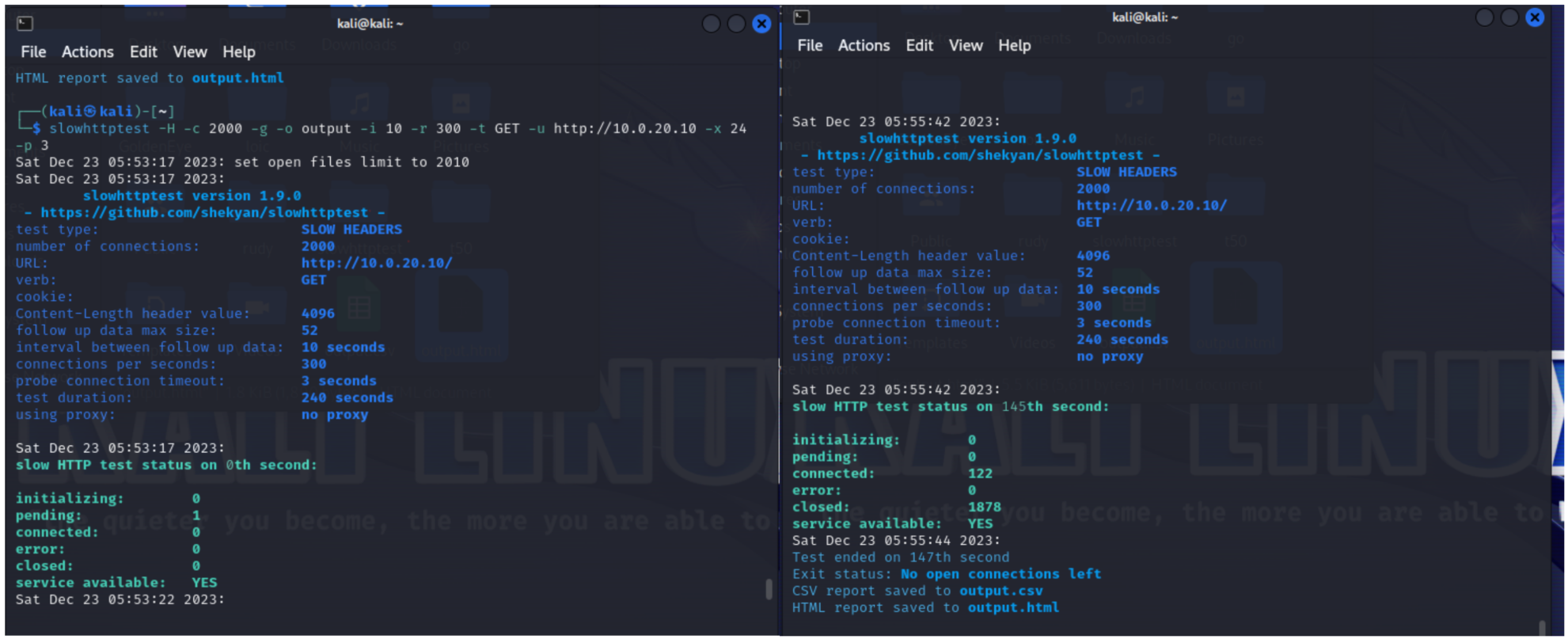

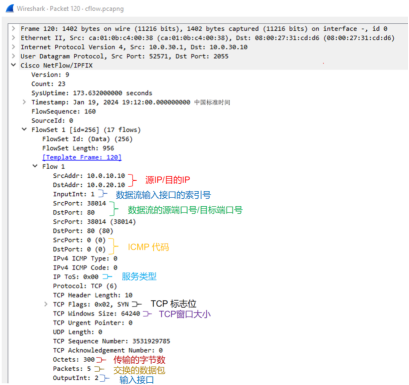

NDR检测引擎:融合机器学习检测加密挖矿

挖矿活动的最本质特点在于网络连通,受害主机需要与矿池持续通信以确保挖矿活动的正常运行。华为乾坤云服务威胁信息库涵盖现网中数万个活跃矿池域名和IP,华为流量探针识别stratum挖矿协议,可以确保矿池的外部连接在网关或终端侧被阻断。

针对经过TLS加密的挖矿行为,利用机器学习进行流量分析是一种有效的检测方法。通过分析网络流量数据,机器学习模型可以学习和识别与加密挖矿相关的特征和模式。这些特征包括通信报文大小和时序特征、特定的网络通信模式以及与已知挖矿活动相关的数据包。通过训练机器学习模型,我们可以建立一个智能的检测系统,能够自动识别和报告潜在的加密挖矿行为。结合EDR调查取证可以帮助企业和组织及时发现并应对加密挖矿威胁,保护其计算资源和网络安全。

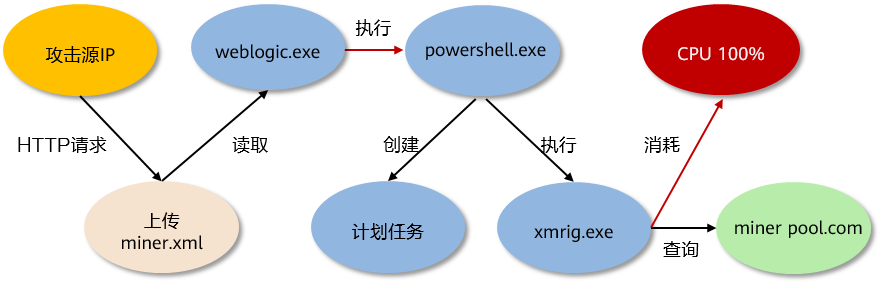

EDR行为检测引擎:基于内存威胁溯源图识别挖矿攻击链

对于落入端侧的挖矿木马攻击,华为终端检测与响应EDR行为检测引擎基于内存威胁溯源图,在文件、进程、网络、注册表和CPU占有率等多个关键维度上实时监控系统资源,一旦发现威胁立即处置。同时,内存威胁溯源图集成了自适应基线模型、时序关联模型、因果关联模型等,在入侵、执行、持久化和横移等多个攻击阶段均能及时响应,达到链式防御的效果。

图1-3示意了利用内存威胁溯源图还原WebLogic漏洞投递无文件挖矿木马的攻击链过程。

图1-3 内存威胁溯源图:

图1-3 内存威胁溯源图:利用WebLogic漏洞投递无文件挖矿木马的攻击链还原

众所周知,单纯通过判断CPU占有率高可能会导致挖矿木马事件误报或漏报的情况发生,因为计算密集型任务也会导致CPU占有率飙升。因此,在检测挖矿木马时,我们需要结合攻击的上下文信息进行综合分析,结合内存威胁溯源图,将典型的挖矿木马攻击上下文进行关联:

01

在挖矿启动前,攻击者经常做一些可疑的准备工作,例如探测CPU/GPU信息、修改安全设置、抢占系统资源、配置网络策略并创建计划任务达到长期劫持计算资源的目的等。

02在挖矿启动时,攻击者往往需要指定挖矿参数,例如钱包地址、币种、HASH算法等。

03在挖矿执行时,华为终端检测与响应EDR产品会提示CPU占用异常,结合其他可疑事件综合研判为挖矿入侵。

结合内存威胁溯源图,华为终端检测与响应EDR产品可阻断99%以上的挖矿启动行为,同时可以看到完整的攻击链,一个典型的挖矿木马样本威胁图如图1-4所示。

图1-4一个挖矿木马样本的攻击链

为了对抗挖矿检测和处置,攻击者会采用多种高级攻击技术来保持木马在系统中的存在。其中包括滥用系统敏感API来篡改文件属性或进程属性,以避免被删除或隔离。另外,攻击者还可能采用进程注入的方式来躲避检测。为了应对这些威胁,华为终端检测与响应EDR产品实现了在API级别监控系统的可疑行为,并直接阻断恶意行为的执行,以防患于未然。通过这种方式,可以有效地提高系统的安全性,防止挖矿等恶意行为的发生。

挖矿木马的一键深度处置

在检测到挖矿威胁后,对于检测的到的可疑点,华为终端检测与响应EDR产品已支持5大类事件的精准处置,实现检测到处置的有效闭环。

具体的处置对象及方法如下:

-

进程:可以通过终止挖矿进程来进行处置。

-

文件:可以将挖矿木马文件进行隔离,以防止其对系统造成进一步的威胁。

-

网络:可以联合防火墙来阻断与挖矿相关的通信IP地址,从而切断其与外部的连接。

-

计划任务:可以清理由挖矿木马创建的计划任务,以防止其在系统中持续执行。

-

服务:可以清理由挖矿木马创建的服务,以确保其不再对系统产生影响。

总之,通过自动化的处置过程可以帮助快速有效地清除挖矿木马,减少对系统和网络的影响。

结束语

为了应对挖矿木马的威胁,基于人工智能的挖矿木马检测成为一种有效的解决方案,本文介绍了几种不同类型的检测引擎。NDR检测引擎利用机器学习技术来检测加密挖矿行为,可以帮助及时发现潜在的挖矿活动;EDR行为检测引擎则基于内存威胁溯源图来识别挖矿攻击链,提供更加全面的检测能力;高级威胁检测引擎则专注于识别文件属性篡改、进程注入等防御逃逸行为,以应对更加复杂的挖矿木马攻击。同时,自动化的处置过程可以帮助客户快速有效地清除挖矿木马。华为将持续跟踪挖矿木马的最新攻击态势,不断提升检测能力,为客户构筑更强的防御屏障。

-

华为

+关注

关注

216文章

34406浏览量

251435

原文标题:华为安全大咖谈 | 华为终端检测与响应EDR 第05期:挖矿木马防御新视角:从攻击链检测到深度处置

文章出处:【微信号:Huawei_Fixed,微信公众号:华为数据通信】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

IDS、IPS与网安防御

基于深度学习的小目标检测

LinkShadow 被列为《2024 Gartner® 网络检测和响应 (NDR) 市场指南》中的代表性供应商。

华为提出业界首个L4级AI安全智能体,迈入智能防御新时代

【虹科干货】长文预警!使用ntopng和NetFlow/IPFIX检测Dos攻击(下)

虹科干货 | 长文预警!使用ntopng和NetFlow/IPFIX检测Dos攻击(上)

使用ntopng和NetFlow/IPFIX检测Dos攻击(上)

终端设备经常无法检测到fx3(CYUSB3065)的uvc camera怎么解决?

edr系统软件有什么用 EDR系统与传统杀毒软件有什么区别

维修安捷伦54621A示波器无法检测到信号案例

华为鸿蒙凉了?谣言止于智者

Linux越来越容易受到攻击,怎么防御?

华为安全大咖谈 | 华为终端检测与响应EDR 第05期:挖矿木马防御新视角:从攻击链检测到深度处置

华为安全大咖谈 | 华为终端检测与响应EDR 第05期:挖矿木马防御新视角:从攻击链检测到深度处置

评论