此次攻击采用了基于流多路复用的新型 HTTP/2 "快速重置" 方法

过去几年中,Google 的 DDoS 响应团队观察到分布式拒绝服务 (DDoS) 攻击的规模呈指数级增长趋势。去年我们抵挡了当时记录在案的最大 DDoS 攻击 。今年 8 月,我们阻止了一次更大的 DDoS 攻击,规模是去年的 7.5 倍,这次攻击还使用了新的技术,试图破坏网站和互联网服务。

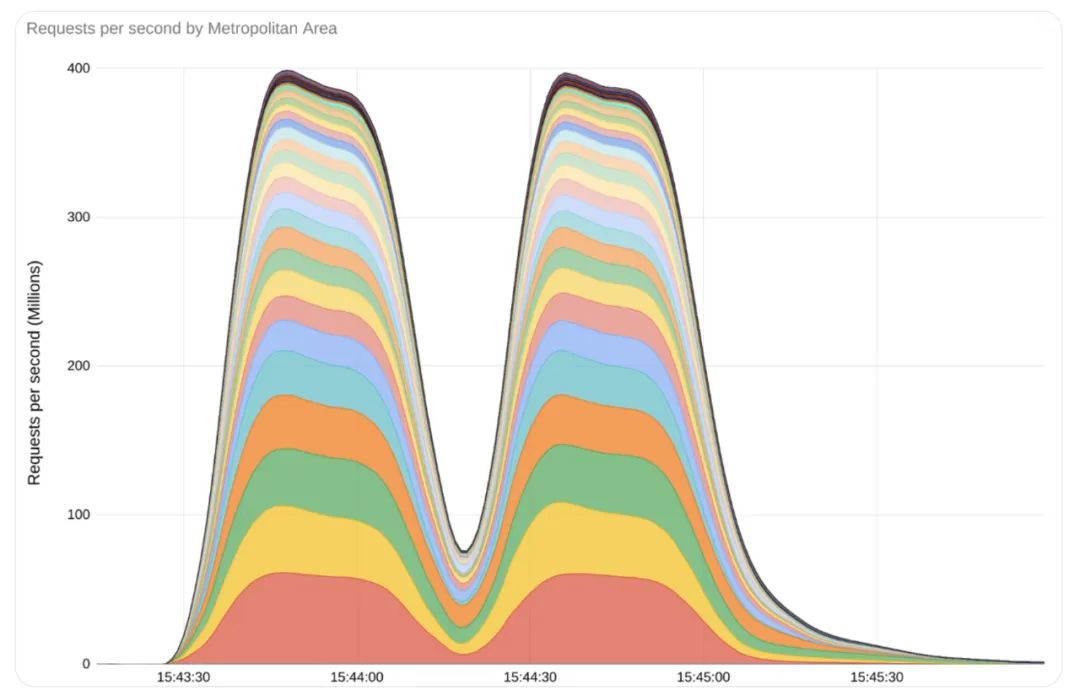

这一系列新的 DDoS 攻击峰值达到了每秒 3.98 亿次请求 (rps),并使用了一种基于流多路复用的新型 HTTP/2 "快速重置" 技术,该技术已经对多家互联网基础设施公司造成影响。相比之下,去年记录在案的最大规模的 DDoS 攻击峰值为每秒 4600 万次请求。

就规模而言,这起两分钟的攻击产生的请求数量超过了维基百科报告的 2023 年 9 月全月的文章浏览总量。

Google 击退了峰值达每秒3.98亿次请求的

DDoS 攻击

最近一波攻击始于 8 月下旬,并持续至今,攻击目标主要是基础设施提供商,其中包括 Google 服务、Google Cloud 基础设施和 Google Cloud 的客户等。尽管这些攻击是 Google 所见过的规模最大的攻击之一,但我们的全球负载平衡和 DDoS 缓解基础设施帮助我们保障了服务的正常运行。为了保护 Google、我们的用户以及互联网的其他部分,我们协助主导了与行业合作伙伴的协调工作,以了解攻击机制,并合作部署可应对这些攻击的缓解措施。

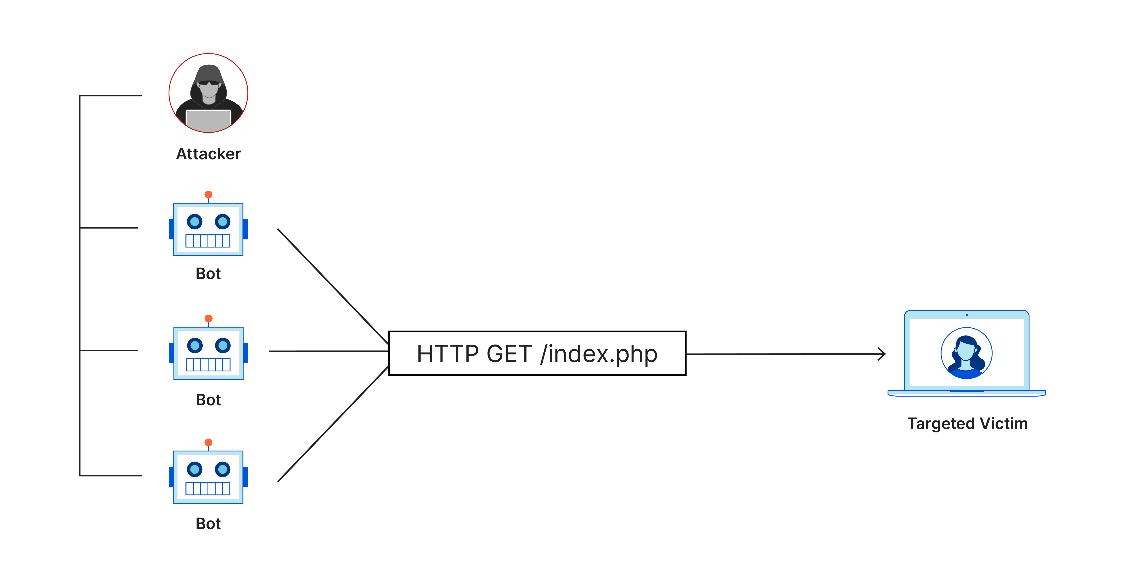

一般而言,DDoS 攻击试图破坏面向互联网的网站和服务,使其无法访问。攻击者将大量互联网流量导向攻击目标,耗尽其处理传入请求的能力。

DDoS 攻击会对受害组织造成广泛影响,包括业务损失和关键任务应用程序无法运行等,往往会耗费受害者的时间和金钱。从 DDoS 攻击中恢复所花的时间可能远远超过攻击结束的时间。

我们的调查和应对之策

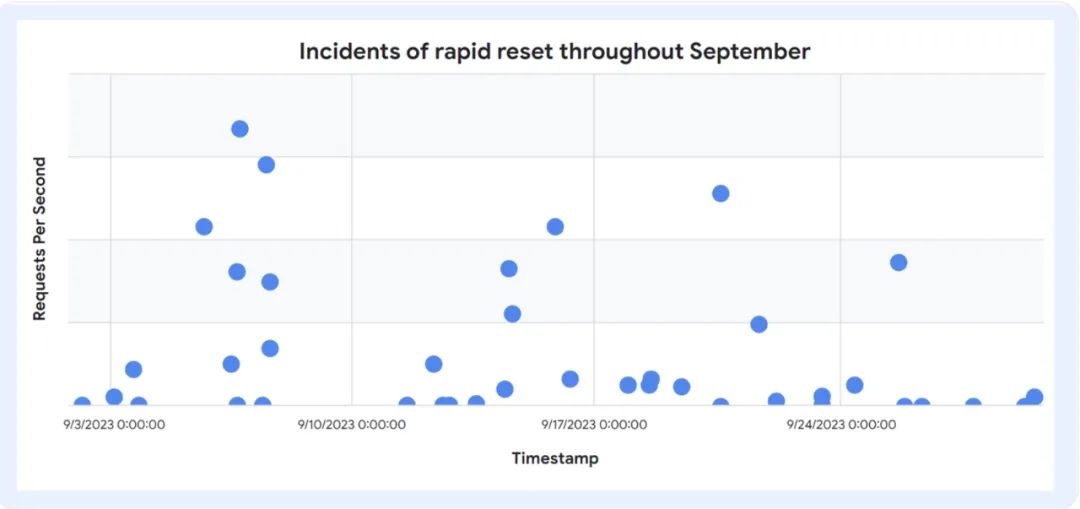

我们的调查发现,本次攻击使用了一种新型 "快速重置" 方法,利用了广泛采用的 HTTP/2 协议的流多路复用功能。我们在一篇配套博客中进一步分析了这种新的快速重置方法,并讨论了第 7 层攻击的演变。

我们发现2023年9月期间攻击活动仍在继续

我们能够在 Google 网络边缘缓解攻击,利用在边缘节点容量方面的可观投资,确保 Google 服务和用户服务基本不受影响。随着对攻击方法了解得越来越详细,我们开发了一套缓解措施,并更新了我们的代理和拒绝服务攻击防御系统,以有效遏制这种攻击方法。因为 Google Cloud 的 应用负载均衡器 和 Cloud Armor 所使用的硬件和软件基础设施与 Google 自身面向互联网的服务所采用的硬件和软件基础设施相同,因此使用这些服务的 Google Cloud 客户使得其面向互联网的网络应用和服务也受到了类似的保护。

行业协作与 CVE-2023-44487 应对措施

在 8 月份检测到这些攻击的最初信号之后不久,Google 即采用了额外的缓解策略,并与其他实施 HTTP/2 协议栈的云提供商和的软件维护者协调了采取跨行业响应措施。在攻击发生时,我们实时共享了有关攻击和缓解方法的信息。

得益于这一跨行业协作,许多大型基础设施提供商都使用了补丁和其他缓解技术。这样的合作为今天以负责的态度统一披露新的攻击方法以及众多常见开源和商用代理服务器、应用服务器和负载平衡器的潜在易感性打下了基础。

这次攻击的集体易感性被跟踪为 CVE-2023-44487,并被定为高严重性漏洞,CVSS 得分为 7.5 (满分 10 分)。

Google 衷心感谢所有跨行业的利益相关者,感谢他们通力合作、共享信息、加快对基础设施的打补丁,并迅速向客户提供补丁程序。

攻击易感者和相应的解决办法

向互联网提供基于 HTTP 的工作负载的任何企业或个人都可能面临被这种攻击入侵的风险。能够使用 HTTP/2 协议进行通信的服务器或代理上的网络应用程序、服务和 API 都可能存在漏洞。企业应验证其运行的任何支持 HTTP/2 的服务器是否存在漏洞,或应用 CVE-2023-44487 的供应商修补程序,以此限制这一攻击向量的影响。如果您正在管理或运行支持 HTTP/2 协议的自有服务器 (开源或商用),则应在相关供应商推出补丁时立即安装。

后续措施

防御大规模 DDoS 攻击 (如本文所述) 是一件非常困难的事情。无论是否有补丁,企业都需要重金投资基础设施,才能在面对任何中等规模或更大规模的攻击时保持服务正常运行。在 Google Cloud 上运行服务的企业无需自己承担这笔费用,而是可以利用我们在全球范围内对 Cross-Cloud Network 的容量投资来交付和保护他们的应用程序。

若 Google Cloud 用户提供的服务使用了全球或区域应用负载均衡器,则可以受益于 Cloud Armor 始终在线的 DDoS 保护,迅速缓解那些利用 CVE-2023-44487 等漏洞发起的攻击。

尽管通过 Cloud Armor 始终在线的 DDoS 防护,我们能够在 Google 网络边缘有效化解每秒数以亿计的大部分请求,但每秒数以百万计的不受欢迎的请求仍然能够通过。为了防范这种攻击和其他第 7 层攻击,我们还建议部署 Cloud Armor 自定义安全策略,其中包括主动速率限制规则和基于人工智能的自适应保护,从而更加全面地检测、分析和缓解攻击流量。

点击屏末|阅读原文|了解更多 Google Cloud 最新动态

点击屏末|阅读原文|了解更多 Google Cloud 最新动态

原文标题:Google 击退有史以来最大的 DDoS 攻击,峰值达到每秒 3.98 亿次请求

文章出处:【微信公众号:谷歌开发者】欢迎添加关注!文章转载请注明出处。

-

谷歌

+关注

关注

27文章

6161浏览量

105302

原文标题:Google 击退有史以来最大的 DDoS 攻击,峰值达到每秒 3.98 亿次请求

文章出处:【微信号:Google_Developers,微信公众号:谷歌开发者】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

DDoS服务器攻击是怎么回事?

DDoS对策是什么?详细解说DDoS攻击难以防御的理由和对策方法

cdn为什么能防止ddos攻击呢?

Steam一夜遭28万次攻击,该如何做好防护措施?

服务器被ddos攻击多久能恢复?具体怎么操作

X射线激光器发射有史以来强脉冲

香港高防服务器是如何防ddos攻击的

恒讯科技分析:高防ip攻击超过了防御峰值怎么办?

DDoS有哪些攻击手段?

高防CDN是如何应对DDoS和CC攻击的

DDoS 攻击解析和保护商业应用程序的防护技术

Google 击退有史以来最大的 DDoS 攻击,峰值达到每秒 3.98 亿次请求

Google 击退有史以来最大的 DDoS 攻击,峰值达到每秒 3.98 亿次请求

评论