作为消费者,我们善于了解一个品牌的相对优点,无论是汽车、电动工具还是一罐汤。公司投入大量资金来建立、发展和维护其品牌信誉,以便作为消费者,我们选择我们认为有价值的品牌。我们品牌偏好的确切原因各不相同,从希望接受品牌的生活方式到质量、耐用性和物有所值的更实际原因。

建立品牌的不仅仅是消费品制造商。品牌标识也适用于工业、商业和医疗产品。营销专业人士是在他们所做的每一件事中传达和加强品牌价值的专家,并将采取积极措施不惜一切代价保护他们的品牌。品牌的资产延伸到声誉、信任和社会价值,因此公司的标志成为全球公认的。其他公司试图复制或冒充徽标或品牌承诺的行为会立即受到关注。

除了品牌的营销方面,公司的产品和服务也需要保护。在全球市场上,假冒已成为一个重大问题。从电动工具电池组、电子元件、电子烟、打印机墨盒到医疗设备配件,一切都被不道德的造假者复制。

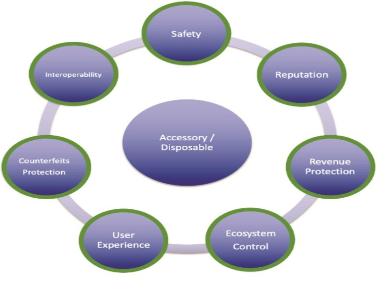

如今,产品制造商使用加密身份验证技术来保护客户免受假冒产品的侵害。图 1 突出显示了实现加密身份验证技术的许多因素。

也许加密身份验证的第一个用例是便携式电动工具的电池。消费者很快发现,假冒产品看起来就像正规制造商的电池一样,但使用寿命不长,出现故障,使用户面临工具着火的风险。加密身份验证适用于任何具有嵌入式系统的产品,非常适合具有可更换、可互换配件或一次性耗材的产品。

图 1:实施加密身份验证对许多产品至关重要的众多原因中的一些。(来源:Microchip)

加密身份验证基础知识

工程师可以轻松地为大多数基于电子的设计添加简单的身份验证方法。理想情况下,基于接触的方法(例如在手持式电动工具和可充电电池组之间)允许为集成到电源组中的设备供电。数据传输通过电力线进行。认证可以通过制造商设置手持设备(主机)和电池组(附件)之间的密码交换来执行。但是,一旦攻击者或伪造者通过分析数据传输过程获得了该密码,未经授权复制附件设备就很简单了。

一种更安全的方法是将密码放置在附件的安全IC中,并利用质询-响应协议来确定真实性。已经有成熟的加密算法可以使这个过程变得安全,这些算法构成了两种质询-响应加密身份验证方法的基础:对称和非对称。

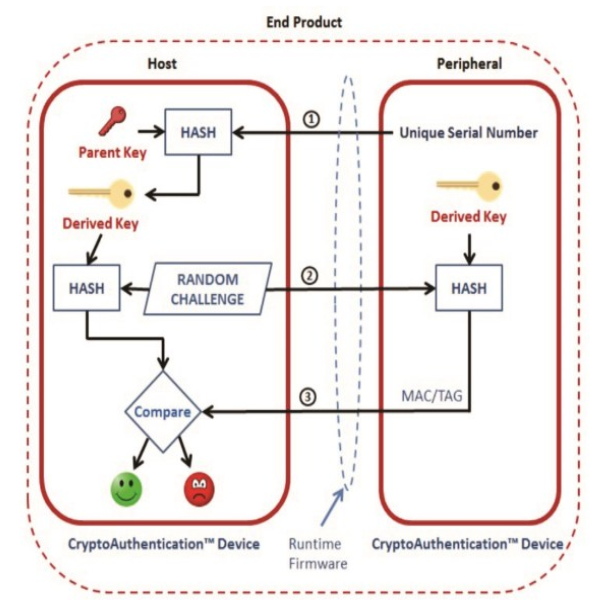

图 2 展示了基于主机设备和外围附件之间共享的密钥的基于对称的加密质询-响应。最初,在产品制造和称为预配的过程中,会根据父密钥和最终产品的序列号创建密钥。然后,哈希函数创建一个派生密钥,该密钥对于每个最终产品的外围附件是唯一的。

一旦与客户一起使用,主机就会向配件发出随机数质询。预期的响应是根据随机数和密钥计算出的数字签名。主机也运行相同的过程,如果两个结果匹配,则该配件被视为正品部件。SHA-2 和 SHA-3 等安全哈希算法是由美国国家标准与技术研究院 (NIST) 发布和管理的行业标准方法。

图 2:使用多样化的密钥和对称加密技术对外围配件进行身份验证。(来源:Microchip)

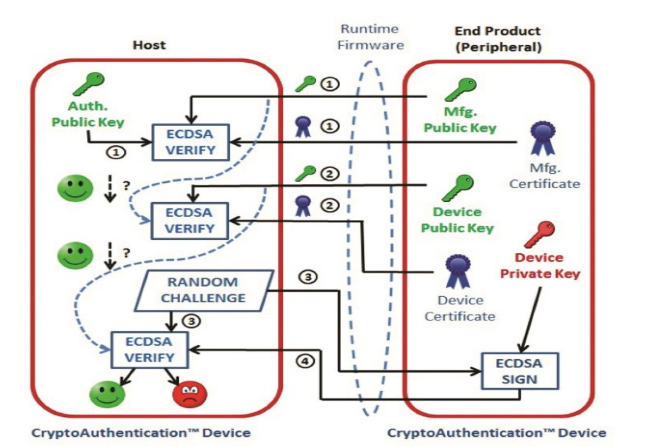

另一种方法是使用非对称加密(有关对称与非对称的更多信息,请参阅此),它增加了第三方生态系统控制功能。此方法使用一对密钥(公钥和私钥),通常称为公钥基础结构 (PKI),参见图 3。私钥驻留在附件内的身份验证 IC 中,而主机则使用公钥。顾名思义,公钥可以被披露,而不必担心会损害附件私钥的安全性和真实性。

图 3:非对称加密身份验证技术采用椭圆曲线数字签名算法 (ECDSA)、数字证书、公钥和私钥。(来源:Microchip)

实现加密身份验证:示例

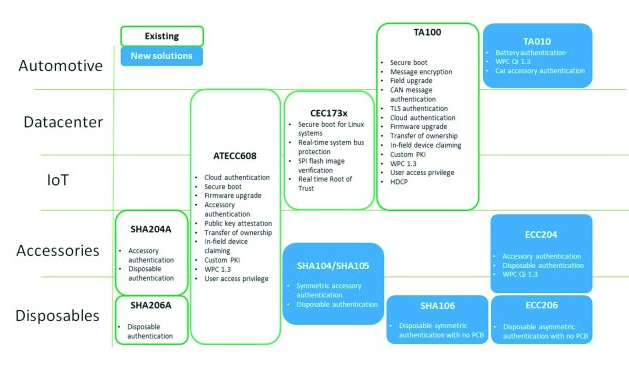

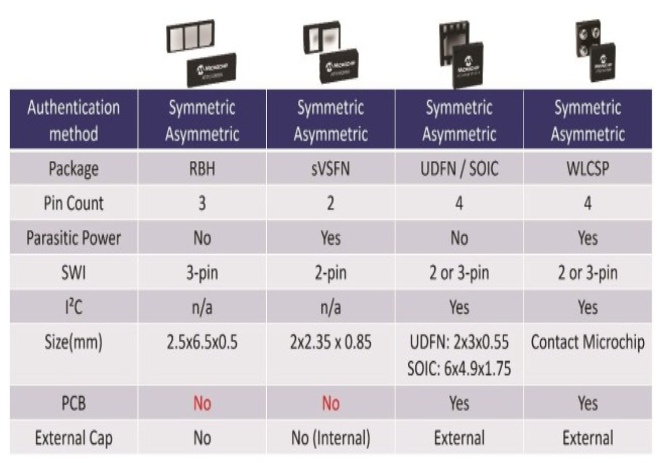

我们说明了如何使用 Microchip 的 IC 系列安全地验证各种应用(见图 4)。

图 4:Microchip CryptoAuthentication IC 系列。(来源:Microchip)

该ATECC608是一款预配置的安全元件IC,旨在适应从数据中心到物联网应用的各种用例。它安全地存储秘密,公钥和私钥以及数字证书。与主机的通信是通过行业标准I实现的2C 串行总线或单线接口 (SWI)。

医疗保健和医疗行业对加密身份验证的需求不断增长。袋式药物包、一次性诊断探头和一次性医疗贴片的使用越来越多,推动了对物品认证的需求。这不仅使临床医生确信药物或附件来自合法来源,而且还提供了对正确药物和剂量的验证。医疗法规遵从性和临床过程也可能需要它。空间受限和成本敏感的用例还包括电子烟、化妆品和电子电动自行车卡。

对于对称加密身份验证,SHA104 和 SHA105 是 Microchip CryptoAuthentication 产品组合的成员,针对附件和一次性用例。它们提供 128 位对称加密安全性。这些超紧凑型 IC 通过 I2C 或 SWI 进行通信,在睡眠期间消耗约 130 nA 电流。它们采用 8 引脚或 3 引脚(电源、SWI 数据和接地)封装形式,特别适用于空间受限的应用。ECC204 为非对称应用的 ECDSA、SHA-256 和哈希消息身份验证代码 (HMAC) 提供硬件支持。

图 5 突出显示了 Microchip 的紧凑型对称和非对称 CryptoAuthentication IC。凭借其小尺寸封装,这些器件无需 PCB 即可使用,从而简化了它们在各种耗材和一次性配件中的包含。

图 5:CryptoAuthentication IC 适用于小尺寸、无 PCB 和寄生电源应用。(来源:Microchip)

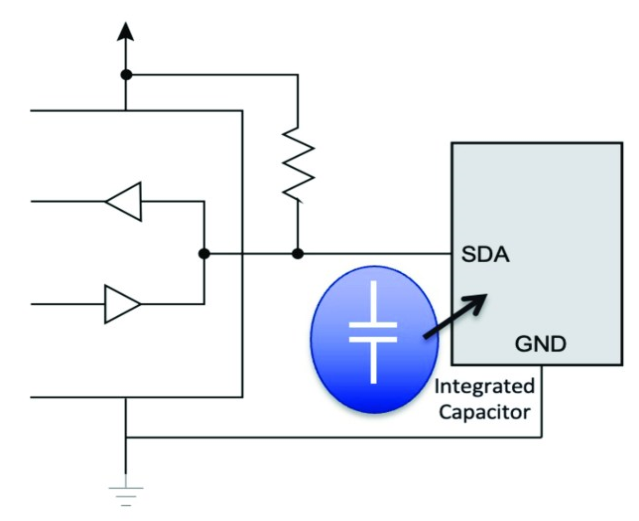

SHA106 和 ECC206 IC 将引脚数减少到仅两个引脚,需要单线接口和接地连接。图 6 显示了使用 2 引脚加密身份验证 IC 的简单性,其中从集成电容器中的 SWI 中收集的功率足以为身份验证过程供电。此外,在不需要 PCB 的情况下,实施加密身份验证的成本会降低,同时用例的数量会显着增加。

图 6:2 引脚 SHA206 和 ECC206 IC 具有一个内部电容器,用于存储为器件供电的寄生能量。(来源:Microchip)

我们强调的是,小尺寸、自供电的加密IC将有助于突破一次性耗材和配件的认证界限。

审核编辑:黄飞

-

电池组

+关注

关注

5文章

328浏览量

25782 -

数据传输

+关注

关注

9文章

1965浏览量

64906 -

串行总线

+关注

关注

1文章

183浏览量

30729 -

加密技术

+关注

关注

0文章

147浏览量

17421 -

身份加密

+关注

关注

0文章

4浏览量

5962

发布评论请先 登录

相关推荐

Java微服务中如何确保安全性?

如何实现 HTTP 协议的安全性

加密算法在云计算中如何应用?

加密算法在网络安全中扮演什么角色?

拥有SHA-256核心和32Kbits的EEPROM应用的加密芯片-GEN-FA

开源物联网技术--AES加密功能技术分享

深度识别人脸识别有什么重要作用吗

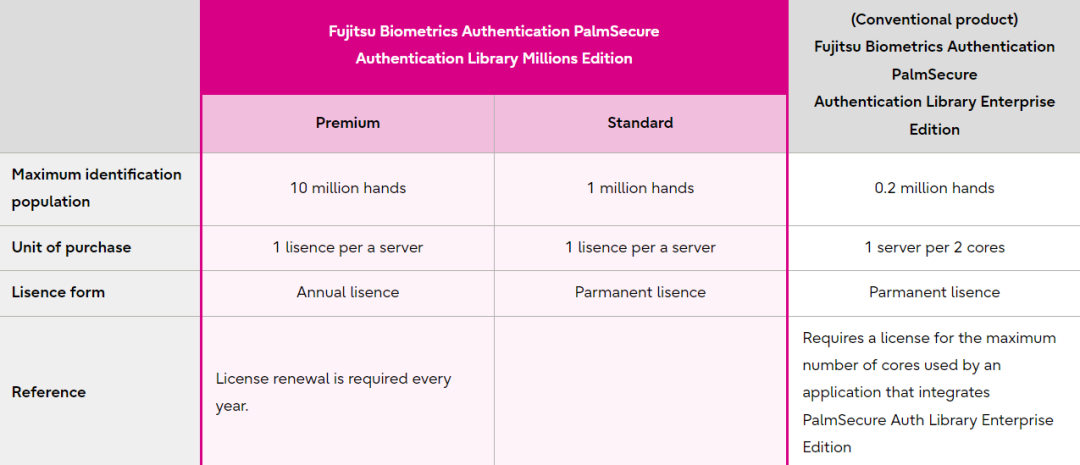

富士通生物识别身份验证PalmSecure重塑安全边界

如何实现加密身份验证(案例分析)

如何实现加密身份验证(案例分析)

评论