作者:圈圈

ID:wljsghq

配置登录用户名密码以及Enable密码

用户密码登录的三种方式(设备初始的登录方式为用户名+密码)

只需要密码登录(在vty或colsole下配置login)

需要用户名和密码登录(但是没有开启aaa;在vty或colsole下配置login loca)

需要用户名和密码登录(开启了aaa;配置aaa认证为本地)

Enable登录的密码更改

enable password 密码 配置enable的明文密码

enable secret 密码 配置enable的密文密码

如果明文密码和密文密码都存在,密文密码优先

只需要密码登录

Console密码登录

line console 0

login

password ruijie

Telnet/SSH密码登录

line vty 0 4

password ruijie #修改登录密码为ruijie

login #配置登录不需要使用用户名,只需要密码就可以

transport input ssh telnet

需要用户名和密码登录(无AAA)

Console用户名密码登录

line console 0

login local #配置登录需要使用用户名和密码 并本地认证

username ruijie password ruijie@123 #配置用户名和密码

username ruijie login mode console #配置此用户支持consolet登录

username ruijie privilege 15 #配置此用户的权限

Telnet/SSH用户名密码登录

line vty 0 4

password ruijie #修改登录密码为ruijie

login local #配置登录需要使用用户名和密码 并本地认证

transport input ssh telnet

username ruijie password ruijie@123 #配置用户名和密码

username ruijie login mode ssh telnet #配置此用户支持ssh和telnet登录

username ruijie privilege 15 #配置此用户的权限

Web用户名密码登录

webmaster level 0 username admin password 123456

需要用户名和密码登录(有AAA)

开启AAA对Console/Telnet/SSH登录密码的影响

当开启AAA后,在Line下配置的关于Console、Telnet、SSH的密码都将失效(即登录不需要密码,enable需要密码)

如果要对其配置登录密码认证,需要进行以下配置(配置后登录设备必须使用用户名+密码的方式进行认证)

如果先前没有配置Username(即开启AAA前只是通过密码认证的),此时就要创建Username,并配置aaa的认证类型为本地

username ruijie password ruijie@123 #配置用户名和密码

username ruijie login mode ssh telnet console #配置此用户支持ssh、telnet、console登录

username ruijie privilege 15 #配置此用户的权限

aaa new-model

aaa authentication login default local #配置aaa的认证类型为本地

如果在local后加上none说明,除了设置的用户名,其它用户名都可以登录上来

line vty 0 4 / line console 0

login authentication default #配置登录方式为aaa本地认证(默认配置)

如果先前配置了Username(即开启AAA前就是通过用户密码认证的),此时只需要开启aaa的认证类型为本地

aaa new-model

aaa authentication login default local 配置aaa的认证类型为本地

line vty 0 4 / line console 0

login authentication default 配置登录认证方式为aaa本地认证(默认配置)

设备密码安全策略

设备内置密码安全策略类型

password policy forced-password-modify 配置用户配置密码时启用弱密码强制修改功能

弱口令强制修改功能会在用户配置口令时检测口令的复杂度,若判定其为弱口令,则该口令配置失败,同时强制要求用户重新设置口令。

弱口令的判断标准如下:口令与账号同名、口令只包含字符或数字。

只对全局口令(enable password、enable secret命令配置)和本地用户口令(username命令配置)生效,对于Line模式下面的口令不生效

password policy strong 配置用户配置密码时启用强密码检测

强口令检测功能用于检测口令的复杂度,避免口令由于复杂度过低被轻易破解。

对于以下两种情况,强口令检测功能会发出告警信息。

口令与账号同名

口令只包含字符或数字

password policy min-size 配置用户密码的最小长度

口令最小长度用于限制用户口令的长度。

当用户配置的口令长度较口令最小长度小时,系统将会报错,并提醒用户重新配置口令

enable secret xxxx 另一种加密的方式配置enable密码

enable secret xxxxxx 与enable password xxxxx相比,enable secret的优先级较高

第一次配置enable secret xxxx不会有问题,但是后续通过enable secret xxxx更改密码时需要先删除enable secret才可以重新配置

配置enable secret xxxx后如果要修改enable password则需要先删除enable secret

当设备的远程密码、enable密码配置失败,可以检查密码安全策略是否关闭

no enable secret //关闭enable密码策略

no password policy strong //关闭强口令密码策略

no password policy min-size //关闭密码最小长度策略

no password policy forced-password-modify //关闭密码弱口令强制修改功能

其余密码安全操作

配置密码生存周期(单位为天)

password policy life-cycle 10

用户配置密码时,不允许用户配置最近5次已经配置过的密码

password policy no-repeat-times 5

开启对密码进行特殊字符检测的功能

password policy printable-character-check

开启密码加密存储功能

service password-encryption

密码恢复

密码丢失的情况

1、命令行密码未丢失,Web密码丢失;可以通过登录命令行或Console更改Web密码

2、命令行密码丢失,Web密码没有丢失;通过登录Web或Console更改命令行密码

3、Console密码丢失,命令行/Web没有丢失,通过Web或命令行更改Console密码

4、命令行、Console、Web密码都丢失;只可以通过Console登录来更改密码(需要重启设备,对用户造成影响,会上不了网)

如果是在radius服务器上配置的,直接在radius上查看相应配置

Web密码忘记

通过Telnet/SSH或Console重置Web密码

show run | inc webmaster #通过命令行查看Web密码

如果密码是密文直接重置密码

webmaster level 0 username admin password 123456 #重置Web密码

如果密码是明文,可以选择重置,也可以选择不重置

Telnet/SSH密码忘记

直接通过Web界面的图形化更改Telnet/SSH密码

通过Web界面的Web控制器/Console使用命令行更改Telnet/SSH密码

查看登录密码

show run | be vty 如果是通过密码登录,查看登录密码

show run | inc username 如果是通过用户名和密码登录,查看登录的用户名和密码

如果需要更新密码,可以通过重新配置的方式进行密码更新

查看enable密码

show run | inc enable pass 查看enable的明文密码

show run | inc secret 查看enable的密文密码

如果存在密文密码,必须通过enable secret 密码 将其更改

如果只有明文密码,可以通过enable password 密码 更改或者不更改

Console密码忘记

通过Telnet/SSH进行命令行更改

查看登录密码

show run | be console 如果是通过密码登录,查看登录密码

show run | inc username 如果是通过用户名和密码登录,查看登录的用户名和密码

如果需要更新密码,可以通过重新配置的方式进行密码更新

查看enable密码

同上

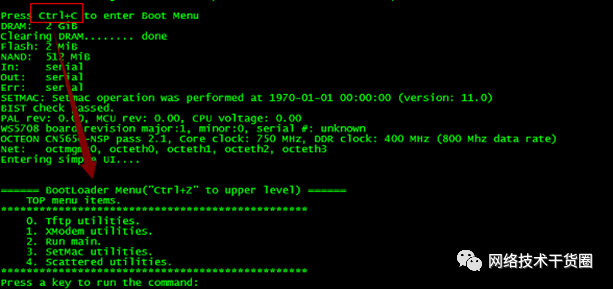

所有密码都忘记,通过Console进行密码重置

通过Console登录设备

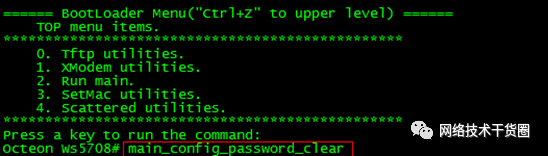

1、先重启设备,设备上电后立即按Ctrl+C键进入ROM层

2、进入Bootloader菜单之后,按Ctrl+Q键进入uboot命令行

3、输入命令main_config_password_clear

4、此时设备会自动重启,重启后不需要密码(登录密码和enable密码都不需要)即可进入配置CLI命令行

5、此时修改Web/Console/Telnet/SSH登录密码 和 Enable密码就可以

设备恢复出厂设置

无线设备可以通过Reset按键实现

AP设备

长按reset键大于3s(如果小于2s会进行胖瘦设备切换)

AC设备

长按reset键大于5~8s

通过Console方式实现

产出配置文件后一定不要保存

瘦AP设备

AP上使用命令行

clear ap flash 或者 apm factory-reset

AP上使用Web界面

系统-恢复出厂设置

在AC设备上将上线的AP恢复出厂设置

ac-controller

factory-reset [ap-name]

胖AP设备

命令行(操作完成后重启还是胖AP)

删除config.text文件然后重启

del config.text

reload 重启设备

命令行(操作完成后重启为瘦AP)

clear ap flash 或者 apm factory-reset

Web界面(操作完成后为瘦AP)

系统-恢复出厂设置

AC设备

web界面

维护-AC管理-配置管理-恢复出厂设置

命令行

删除config.text(AC配置) 和 ap-config.text(AP配置)文件

del config.text

del ap-config.text

reload 重启设备

其余设备

删除config.text文件重启后即可恢复出厂设置

-

网络

+关注

关注

14文章

7597浏览量

89159 -

密码

+关注

关注

8文章

191浏览量

30528 -

设备

+关注

关注

2文章

4540浏览量

70825 -

锐捷

+关注

关注

0文章

23浏览量

7931

原文标题:锐捷设备密码管理、密码安全策略、密码恢复、恢复出厂设置

文章出处:【微信号:网络技术干货圈,微信公众号:网络技术干货圈】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

网络视频监控系统安全策略方案探讨

ZigBee接入EPA网络的安全策略

无线通信系统波形文件加载的安全策略

嵌入式设备网络安全有什么策略?

ZigBee接入EPA网络的安全策略

基于多维整数空间的安全策略冲突检测与消解

可视化的安全策略形式化描述与验证系统

企业网络系统的安全策略

基于有向图模型的网络安全策略冲突研究

打造SQL Server2000的安全策略教程

基于可信计算的多级安全策略TCBMLSP分析

云计算环境的多域安全策略验证管理技术

锐捷设备密码安全策略

锐捷设备密码安全策略

评论