一、PySNMP模块介绍:

PySNMP 是一个跨平台的纯Python SNMP 引擎实现。它具有功能齐全的 SNMP 引擎,能够充当代理/管理器/代理角色,通过 IPv4/IPv6 和其他网络传输传输 SNMP v1/v2c/v3 协议版本。目前,使用较多的是SNMP v3和v2c版本。三个版本的区别如下:

SNMPv1:SNMP的第一个版本,它提供了一种监控和管理计算机网络的系统方法,它基于团体名认证,安全性较差,且返回报文的错误码也较少。它在RFC 1155和RFC 1157中定义。

SNMPv2c:第二个版本SNMPv2c引入了GetBulk和Inform操作,支持更多的标准错误码信息,支持更多的数据类型。它在RFC 1901,RFC 1905和RFC 1906中定义。

SNMPv3:鉴于SNMPv2c在安全性方面没有得到改善,IETF颁布了SNMPv3版本,提供了基于USM(User Security Module)的认证加密和基于VACM(View-based Access Control Model)的访问控制,是迄今为止最安全的版本。SNMPv3在RFC 1905,RFC 1906,RFC 2571,RFC 2572,RFC 2574和RFC 2575中定义。

模块官网地址:

https://pysnmp.readthedocs.io/en/latest/

二、SNMP v2c实验

实验目的: 通过PySNMP Version 4.4.12 SNMP v2c收集Cisco ASAv防火墙的各项指标。

实验设备: ASAv 992,IP地址10.1.102.254。

实验步骤:

首先对ASAv设备进行初始化配置:

interfaceGigabitEthernet0/0 nameifinside security-level100 ipaddress10.1.102.254255.255.255.0 noshutdown

接下来配置SNMPv2,允许来自inside区域的10.1.1.1设备进行SNMP访问,只读community值为tcpipro。

snmp-serverenable snmp-serverhostinside10.1.1.1communitytcpipro snmp-servercommunitytcpipro

配置完成后,通过如下Python代码进行测试:

frompysnmp.hlapiimport* defsnmpv2_get(ip,community,oid,port=161): #varBinds是列表,列表中的每个元素的类型是ObjectType(该类型的对象表示MIBvariable) errorindication,errorstatus,errorindex,varbinds=next( getCmd(SnmpEngine(), CommunityData(community),#配置community UdpTransportTarget((ip,port)),#配置目的地址和端口号 ContextData(), ObjectType(ObjectIdentity(oid))#读取的OID ) ) #错误处理 iferrorindication: print(errorindication) eliferrorstatus: print('%sat%s'%( errorstatus, errorindexandvarbinds[int(errorindex)-1][0]or'?' ) ) #如果返回结果有多行,需要拼接后返回 result="" forvarBindinvarbinds: result=result+varBind.prettyPrint()#返回结果! #返回的为一个元组,OID与字符串结果 returnresult.split("=")[0].strip(),result.split("=")[1].strip() if__name__=="__main__": ASA_oid={"CPUTotal1min":"1.3.6.1.4.1.9.9.109.1.1.1.1.7.1","MemoryUsed":"1.3.6.1.4.1.9.9.48.1.1.1.5.1", "MemoryFree":"1.3.6.1.4.1.9.9.48.1.1.1.6.1","ifInOctets-G0-Outside":"1.3.6.1.2.1.2.2.1.10.3", "ifOutOctets-G0-Outside":"1.3.6.1.2.1.2.2.1.16.3","ifInOctets-G1-Inside":"1.3.6.1.2.1.2.2.1.10.4", "ifOutOctets-G1-Inside":"1.3.6.1.2.1.2.2.1.16.4","TotalIPSec":"1.3.6.1.4.1.9.9.392.1.3.26.0", "L2LIPSec":"1.3.6.1.4.1.9.9.392.1.3.29.0","AnyConnectVPN":"1.3.6.1.4.1.9.9.392.1.3.35.0", "WebVPN":"1.3.6.1.4.1.9.9.392.1.3.38.0"} forkey,valueinASA_oid.items(): try: print(key+':',snmpv2_get("10.1.102.254","tcpipro",value)) exceptExceptionase: print(e)

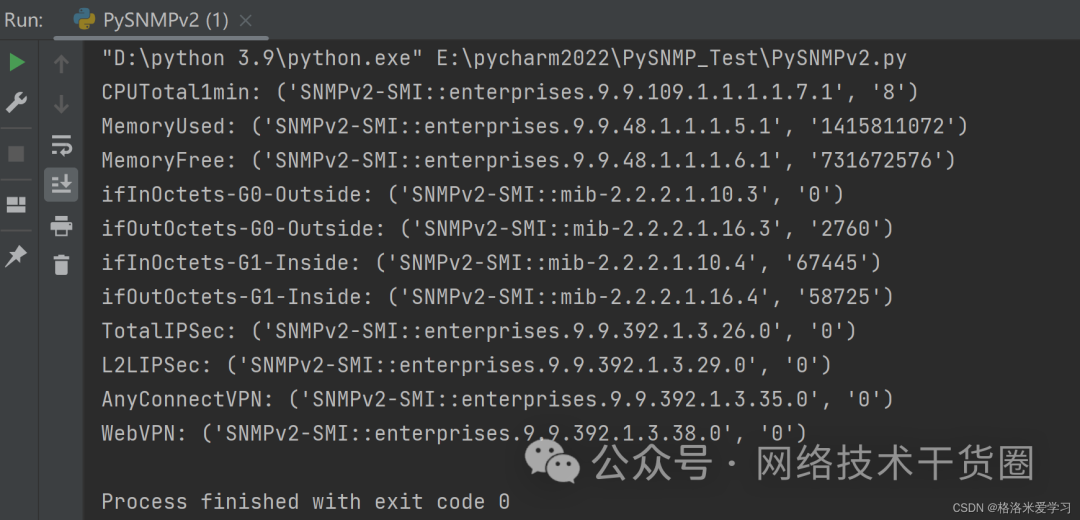

Tips:要获取特定 ASA 的受支持 SNMP MIB 和 OID 的列表,请输入以下命令:show snmp-server oidlist进行查看。或者,我们可以通过一些SNMP测试软件进行查询,例如ByteSphere OidView。最终python测试结果如图1所示:

图1 SNMP v2c测试结果

三、SNMP v3实验

实验目的: 通过PySNMP的SNMP v3收集Cisco ASAv防火墙的各项指标。

实验设备: ASAv 992,IP地址10.1.102.254。

实验步骤:

完成ASA接口初始化配置后,进行SNMP v3的配置,如下所示:

snmp-serverenable snmp-servergroupsnmpgroupv3priv snmp-serveruseradminsnmpgroupv3authshaCisc0123privaes256Cisc0123 snmp-serverhostinside10.1.1.1version3admin

SNMP v3配置中需要注意的是,首先我们创建了一个SNMP v3认证group snmpgroup,在这个group的用户数据需要同时进行身份验证和加密(priv)。其中,auth 关键字可启用数据包身份验证。noauth 关键字表示未在使用数据包身份验证或加密。priv 关键字可启用数据包加密和身份验证。auth 或 priv 关键字不存在默认值。

接下来,我们在该组内创建了用户admin,使用的SHA作为哈希算法,密钥是Cisc0123;加密算法则使用的是AES256,密钥同样是Cisc0123。最后,与SNMP v2c相似,我们需要配置允许inside区域10.1.1.1 IP地址的admin用户使用SNMP v3访问该ASA设备。

完成SNMP v3配置后,我们可以通过如下SNMPv3 Python代码进行测试:

frompysnmp.hlapiimport*

defsnmpv3_get(ip,oid,username,authkey,privkey,authprotocol,privprotocol,port=161):

#通过数字映射,对应SNMPv3使用的认证和加密算法

auth_map={'0':usmNoAuthProtocol,'1':usmHMACSHAAuthProtocol,'2':usmHMAC128SHA224AuthProtocol,

'3':usmHMAC192SHA256AuthProtocol,'4':usmHMAC256SHA384AuthProtocol,

'5':usmHMAC384SHA512AuthProtocol}

priv_map={'0':usmNoPrivProtocol,'1':usmAesCfb128Protocol,

'2':usmAesCfb192Protocol,'3':usmAesCfb256Protocol}

#varBinds是列表,列表中的每个元素的类型是ObjectType(该类型的对象表示MIBvariable)

errorindication,errorstatus,errorindex,varbinds=next(

getCmd(SnmpEngine(),

UsmUserData(userName=username,authKey=authkey,privKey=privkey,

authProtocol=auth_map.get(authprotocol),

privProtocol=priv_map.get(privprotocol)),

UdpTransportTarget((ip,port)),#配置目的地址和端口号

ContextData(),

ObjectType(ObjectIdentity(oid))#读取的OID

)

)

#错误处理

iferrorindication:

print(errorindication)

eliferrorstatus:

print('%sat%s'%(

errorstatus,

errorindexandvarbinds[int(errorindex)-1][0]or'?'

)

)

#如果返回结果有多行,需要拼接后返回

result=""

forvarBindinvarbinds:

result=result+varBind.prettyPrint()#返回结果!

#返回的为一个元组,OID与字符串结果

returnresult.split("=")[0].strip(),result.split("=")[1].strip()

if__name__=="__main__":

ASA_oid={"CPUTotal1min":"1.3.6.1.4.1.9.9.109.1.1.1.1.7.1","MemoryUsed":"1.3.6.1.4.1.9.9.48.1.1.1.5.1",

"MemoryFree":"1.3.6.1.4.1.9.9.48.1.1.1.6.1","ifInOctets-G0-Outside":"1.3.6.1.2.1.2.2.1.10.3",

"ifOutOctets-G0-Outside":"1.3.6.1.2.1.2.2.1.16.3","ifInOctets-G1-Inside":"1.3.6.1.2.1.2.2.1.10.4",

"ifOutOctets-G1-Inside":"1.3.6.1.2.1.2.2.1.16.4","TotalIPSec":"1.3.6.1.4.1.9.9.392.1.3.26.0",

"L2LIPSec":"1.3.6.1.4.1.9.9.392.1.3.29.0","AnyConnectVPN":"1.3.6.1.4.1.9.9.392.1.3.35.0",

"WebVPN":"1.3.6.1.4.1.9.9.392.1.3.38.0"}

forkey,valueinASA_oid.items():

try:

print(key+':',snmpv3_get("10.1.102.254",value,'admin','Cisc0123','Cisc0123','1','3'))

exceptExceptionase:

print(e)

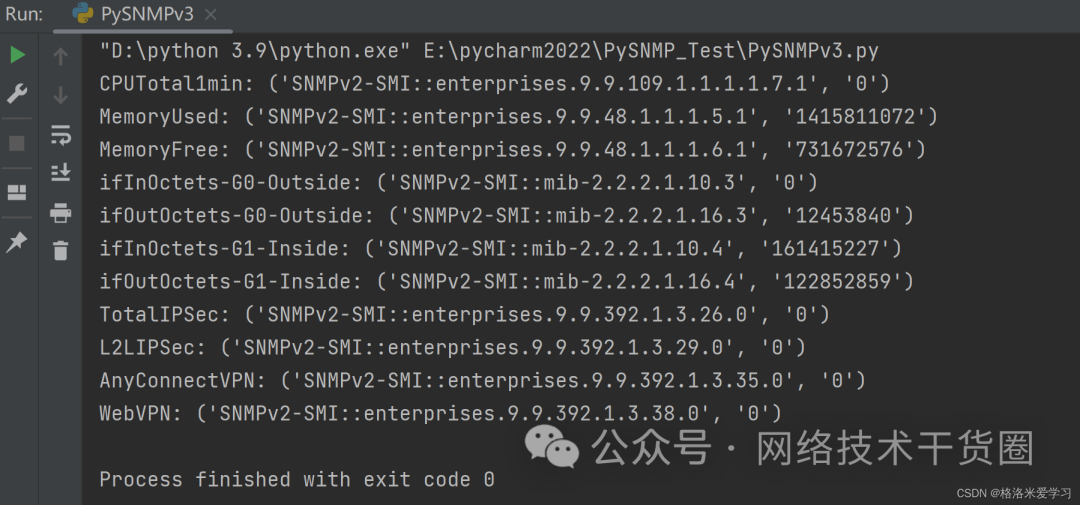

需要注意的是,这里我们对SNMP v3的加密和HASH算法进行了映射,后续只需要传入相关的数字编号,即可设置SNMP v3的安全参数。最终的测试结果如图2所示:

审核编辑:刘清

-

SNMP

+关注

关注

0文章

85浏览量

29744 -

python

+关注

关注

56文章

4792浏览量

84627 -

Hash算法

+关注

关注

0文章

43浏览量

7382

原文标题:高级网络工程师必备技能:使用Python PySNMP模块获取设备指标

文章出处:【微信号:网络技术干货圈,微信公众号:网络技术干货圈】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

如何使用Python PySNMP模块获取设备指标呢?

如何使用Python PySNMP模块获取设备指标呢?

评论