虚拟化软件栈是一种在物理服务器上运行多个虚拟机的技术,可以提高服务器资源的利用率和灵活性。然而,虚拟化软件栈也带来了新的安全风险,因此需要采取一系列的防御措施来保护虚拟化环境的安全。下面介绍虚拟化软件栈的防御措施。

基础防御措施

- 强化操作系统安全性:虚拟化软件栈的基础是操作系统,因此首先需要确保操作系统的安全性。可以通过更新操作系统的补丁和安全配置来防止已知漏洞的利用,例如禁用不必要的服务和端口、限制用户权限等。

- 加强网络安全:虚拟化环境中的虚拟机之间和虚拟机与物理机之间的网络通信必须得到保护。可以通过配置防火墙规则、使用虚拟专用网络(VLAN)划分网络、使用虚拟局域网(VLAN)隔离虚拟机等方法来限制网络访问和提高网络安全性。

- 数据加密:对于敏感数据,应该采用加密算法对其进行加密保护。可以使用虚拟磁盘加密工具或者操作系统提供的加密功能来实现数据加密,并确保加密密钥的安全。

虚拟化软件栈的防御措施

- 虚拟机监控程序:

(1)访问控制:通过配置访问控制列表和角色权限,限制用户对虚拟机监控程序的访问权限,防止未经授权的操作。

(2)漏洞修补:及时更新虚拟机监控程序的补丁,防止已知漏洞的利用。

(3)防护软件:安装并及时更新虚拟机监控程序的防病毒软件和防火墙,以识别和阻止恶意软件的传播和攻击。 - 虚拟机:

(1)隔离:采用虚拟机隔离技术,确保不同虚拟机之间的互相隔离,防止一台虚拟机的崩溃或攻击对其他虚拟机造成影响。

(2)访问控制:限制虚拟机的访问权限,只允许经过授权的用户访问,防止未经授权的访问和操作。

(3)漏洞修补:及时更新虚拟机的操作系统和应用程序的补丁,防止已知漏洞的利用。

(4)加密:对虚拟机的敏感数据进行加密保护,防止数据泄露。

(5)监控和日志记录:监控虚拟机的运行状态和日志记录,及时检测异常行为和安全事件。 - 虚拟交换机:

(1)访问控制:通过配置访问控制列表和虚拟局域网(VLAN)等机制,限制虚拟交换机的访问权限,防止未经授权的访问和操作。

(2)流量监控:监控虚拟交换机的流量,及时发现异常流量和恶意行为。

(3)防火墙:配置虚拟交换机的防火墙规则,限制网络流量,防止攻击者通过虚拟交换机进行攻击或入侵。 - 资源管理器:

(1)访问控制:限制资源管理器的访问权限,只允许经过授权的用户访问,并采用强密码来保护管理账户的安全。

(2)审计和日志记录:对资源管理器的操作进行审计和日志记录,及时识别异常行为和安全事件。

(3)漏洞修补:及时更新资源管理器的补丁,防止已知漏洞的利用。

额外防御措施

- 虚拟机备份和恢复:定期备份虚拟机镜像和关键数据,以防止数据丢失和恢复系统正常运行。

- 虚拟机漏洞扫描:定期对虚拟机进行漏洞扫描,检测和修复可能存在的安全漏洞。

- 安全监控系统:配置安全监控系统,对虚拟化软件栈进行实时监控和告警,及时发现和处理安全事件。

- 培训和意识教育:为虚拟化软件栈的管理员和用户提供安全培训和意识教育,加强其对安全事故的防范和应对能力。

虚拟化软件栈的防御措施涉及操作系统安全、网络安全、数据加密、访问控制、漏洞修补、监控和日志记录等多个方面。在部署虚拟化环境时,需要同时考虑基础防御措施和虚拟化软件栈的防御措施,以确保虚拟化环境的安全。此外,为了提高安全性,可以采取额外的防御措施,如虚拟机备份和恢复、虚拟机漏洞扫描、安全监控系统以及培训和意识教育等。通过综合采取这些措施,可以有效保护虚拟化软件栈的安全,提高虚拟化环境的安全性和可靠性。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

服务器

+关注

关注

12文章

9295浏览量

85968 -

操作系统

+关注

关注

37文章

6889浏览量

123675 -

软件

+关注

关注

69文章

5007浏览量

88007 -

虚拟化

+关注

关注

1文章

379浏览量

29847

发布评论请先 登录

相关推荐

LTE协议栈软件分析测试方法

本文介绍了一种应用在LTE协议栈系统软件开发过程的测试和调试的模型,并给出了测试模型的应用结果。该模型以LTE接入网标准架构为原型,分层调试为思想,多彩模块化打印为手段,具有环境简易、调试方便的特点

发表于 12-16 14:06

•6857次阅读

【Android安全】ARM平台代码保护之虚拟化

ARM平台的代码虚拟化保护功能,并综合了安卓加密压缩壳、安卓apk代码混淆等主流功能,对于动静态分析有着较强的防御能力。同时,应用安全加固服务完全基于二进制文件操作,无需移动应用开发者提供源代码。

发表于 06-13 20:14

什么是计算机虚拟化

计算机虚拟化是一种型的计算模式, 能够动态组织多种计算资源, 隔离硬件体系结构和软件系统之间的依赖关系, 实现透明化、 可伸缩的计算系统构架, 提高计算资源的使用效率和遗产

发表于 12-21 06:42

基于软件定义网络的入侵防御方案

针对传统的入侵防御系统是串联在网络环境中,处理能力有限且易造成网络拥塞的问题,面向云计算应用,设计了一种基于软件定义网络(SDN)的入侵防御方案。首先,在OpenStack平台中集成了SDN控制器

发表于 12-01 16:53

•0次下载

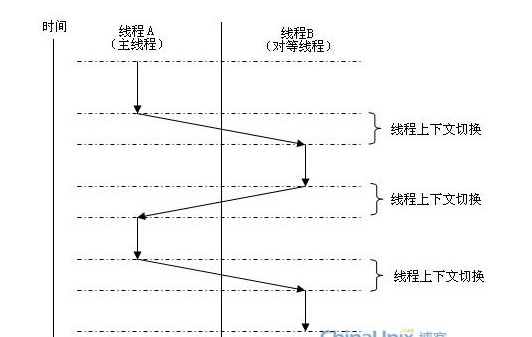

基于STM32的虚拟多线程(TI_BLE协议栈_ZStack协议栈)

基于STM32的虚拟多线程,可以很好的用于裸机程序中,用于模拟小型操作系统的多线程概念。本实例参考了参考TI_BLE协议栈_ZStack协议栈。

发表于 06-14 10:42

•6956次阅读

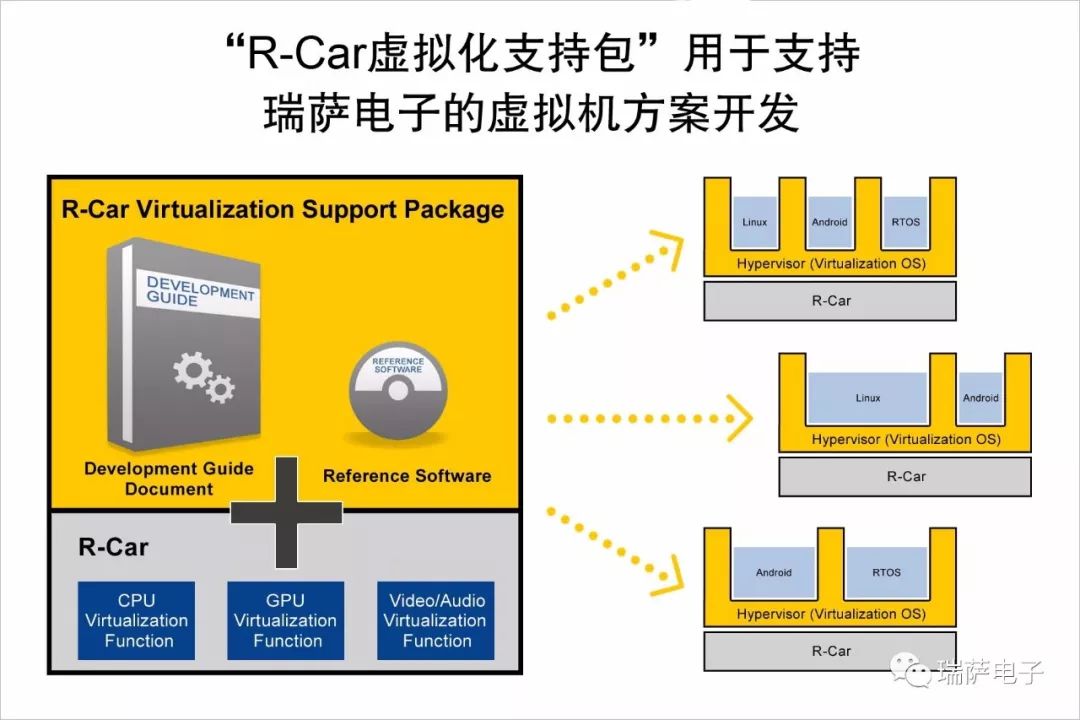

瑞萨电子推出“R-Car 虚拟化支持包”用于虚拟机软件

在设计第三代 R-Car SoC 时,已经将虚拟机软件的使用列入考虑。 Arm CPU内核、图形内核、视频/音频 IP 以及其他功能都支持虚拟化。过去,

热失控扩散的防御措施有哪些

在目前的热失控扩散的防御措施里面,核心的还是谈性价比,模组和 Pack 层面,前者花的成本更多一些,需要很多的措施来在第一个电芯出现热失控之后就地阻止第二个电芯热失控,在最近几个月 BMW 有关电池模组安全专利里面有一些想法,我

服务器虚拟化技术是什么,常见虚拟化架构有哪些

服务器虚拟化技术是什么?对于服务器虚拟化技术其实应用是比较广泛的,它主要是将任何的一种形式的资源抽象成另外一种形式的技术。但很多朋友对于服务器虚拟

I/O软件模拟虚拟化和类虚拟化

的标准化接口。Virtio成为整个问题的焦点:不管是SPDK/vhost、还是vDPA加速,都是围绕着Virtio接口展开。 1 I/O设备虚拟化:从软件模拟到SR-IOV I/O

美国高防云服务器的硬件防御和软件防御的区别是什么

高防云服务器对于当下网络环境可说是一些网站的刚需品,今天恒讯科技小编要给大家分享的是,关于恒讯在售的美国高防云服务器的防御相关资讯,教大家判断美国高防云服务器的硬件防御同软件防御

栈是什么?栈有什么作用?

大多数的处理器架构,都有实现硬件栈。有专门的栈指针寄存器,以及特定的硬件指令来完成 入栈/出栈 的操作。例如在 ARM 架构上,R13 (S

Linux越来越容易受到攻击,怎么防御?

在数字化时代,网络安全已成为企业不可忽视的重要议题。尤其是对于依赖Linux服务器的组织,面对日益复杂的网络攻击,传统安全措施已显不足。Linux服务器面临着哪些新型网络威胁,有哪些有效的防御策略呢

虚拟化软件栈有哪些防御措施

虚拟化软件栈有哪些防御措施

评论