(谈思汽车讯)2月21日,有媒体报道称,国外知名产品安全平台Cybellum存在高危漏洞,由于该平台被绝大多数的OEM、Tire1以及检测机构广泛用于固件安全检测与管理,消息一经发布,即引发了业内人士关注。

01知名安全平台被曝漏洞,官方反应迅速

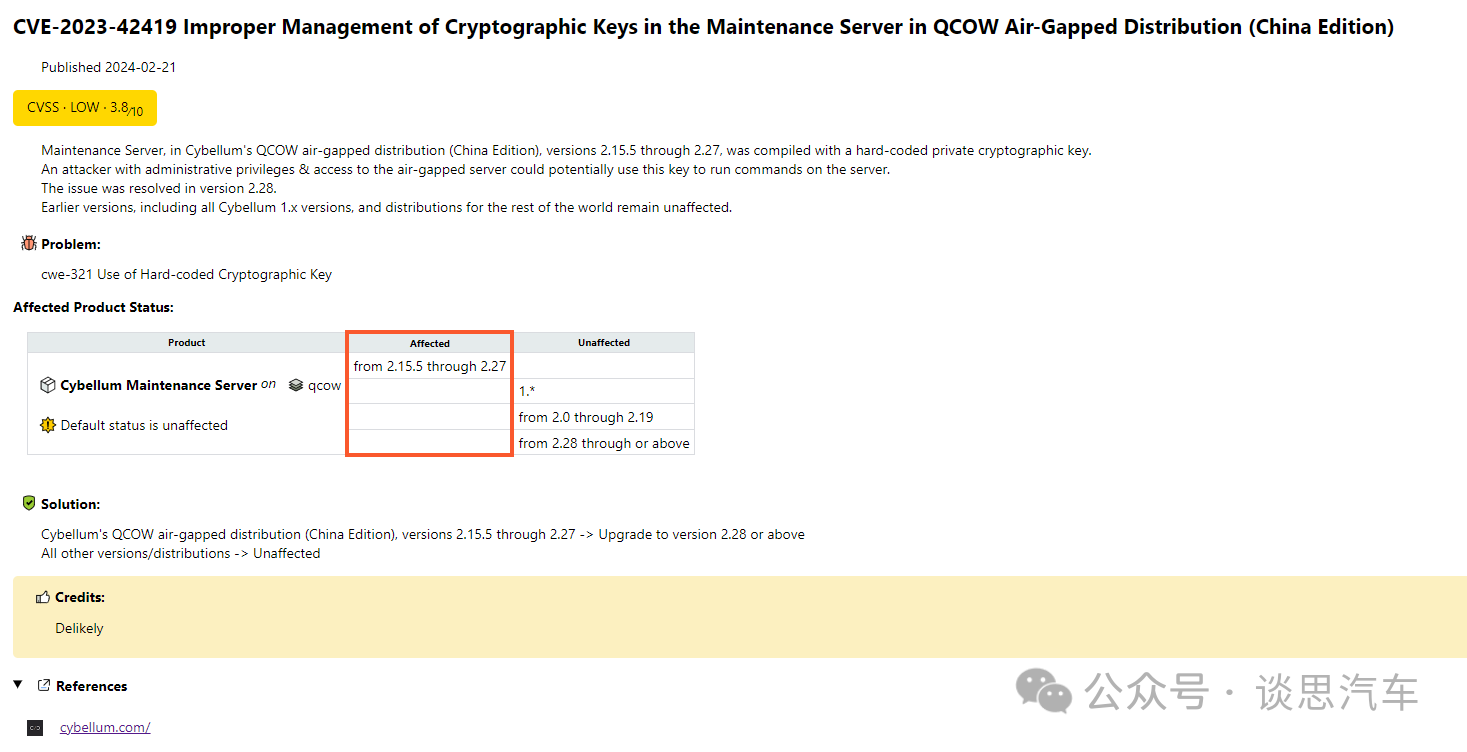

据报道,星舆实验室安全研究员@Delikely与中国汽研安全研究员@Imweekend发现该平台存在安全缺陷。

目前,Cybellum已下发更新修复了此漏洞。报道显示,Cybellum于去年6月到9月已向所有客户发布并部署了修复程序,问题的细节也已于今年2月18日对外公开。

对于该漏洞引发的关注,谈思汽车留意到,Cybellum官方第一时间在其官网做出了回复:“星舆实验室和中国汽研网络与数据安全中心的安全研究人员报告的问题存在于Cybellum的QCOW air-gapped的维护服务器中,该发行版仅在中国部署,影响了版本 2.15.5 到 2.27。在版本 2.28 中引入并实施了永久修复。除此之外,我们还检查了易受攻击的系统,没有发现任何被利用的证据。”

下为Cybellum官方回应全文:

安全更新:解决 Cybellum 的维护服务器问题 (CVE-2023-42419)

2024年2月21日

我们想告知客户一个引起我们注意的安全问题,这是我们对透明度和产品持续安全承诺的一部分。

2023 年 6 月 21 日,星舆实验室和中国汽研网络与数据安全中心的安全研究人员向 Cybellum的安全团队报告了一个问题,特别是在 Cybellum 软件的某个发行版中。

这个问题是在Cybellum的QCOW air-gapped分布的维护服务器中发现的,专门在中国部署,影响版本 为2.15.5到2.27。

它不会影响较旧或较新的版本,包括 Cybellum 1.x。

这个问题源于Cybellum的QCOW发行版中的一个私有加密密钥,并且很快就通过应用于受影响客户系统的热补丁进行了解决。

在2.28版中引入并实现了永久性修复。除此之外,我们还检查了易受攻击的系统,没有发现被利用的证据。

要利用这个问题,攻击者需要满足两个条件:

访问QCOW air-gapped分布的维护服务器(专门部署在中国)。

获取管理员接入密钥。

利用这个问题的可能性非常低,因为它需要深度网络渗透并且拥有管理员密钥。需要强调的是,这个问题不会影响:

Cybellum 1.x 版本

Cybellum 2.0到2.15.4版本

Cybellum 2.28及以上版本

此外,在中国以外发行的版本不受影响。

我们感谢星舆实验室和中国汽研网络与数据安全中心负责任地披露了这个问题。在Cybellum,我们非常认真地对待安全问题,并致力于保持最高的安全标准。我们感谢社区的警惕和支持帮助我们改进我们的产品。这样的合作努力对我们提供安全可靠的软件的持续使命来说是非常宝贵的。

常见问题

问:这个问题的严重度是多少?

答:官方CVSS打分为3.8,这个问题被分类为低严重性(LOW SEVERITY)。

问:我如何知道我是否受到影响?

答:如果您在中国使用的是Cybellum的QCOW air-gapped发行版,2.15.5-2.27版本,您会受到影响。否则,您就不受影响。

问:如果我的版本不受影响,是否需要采取任何行动?

答:您不需要采取任何行动。

问:如何解决这个问题?

答:升级到2.28或更高版本。或者请联系support@cybellum.com。

问:这个问题是否已经有被潜在攻击者利用了吗?

答:据我们所知,没有。在2023年7月至8月期间,我们已向所有受影响客户发布并部署了一个修复补 丁。该问题的细节于2024年2月18日公布。

问:这个问题会影响Cybellum产品安全平台产生的扫描评估结果或报告吗?

答:不会,该问题仅限于维护服务器,不影响产品安全平台自身功能。

问:这个问题是否会影响用户的隐私信息?

答:不,这个问题仅限于维护服务器,不包括私有信息。

问:这个问题是否起到了“后门”的作用?

答:不,它涉及一个私有加密密钥,被错误地部署在Cybellum的QCOW镜像中。

问:如何防止此类问题再次发生?

答:我们通过持续改进的安全开发生命周期(SDLC)流程、全面的渗透测试、严格的代码审查和采用 领先的SecDevOps实践,不断增强我们的安全协议。

问:如果我有其他问题怎么办?

答:请通过security@cybellum.com联系我们寻求帮助。

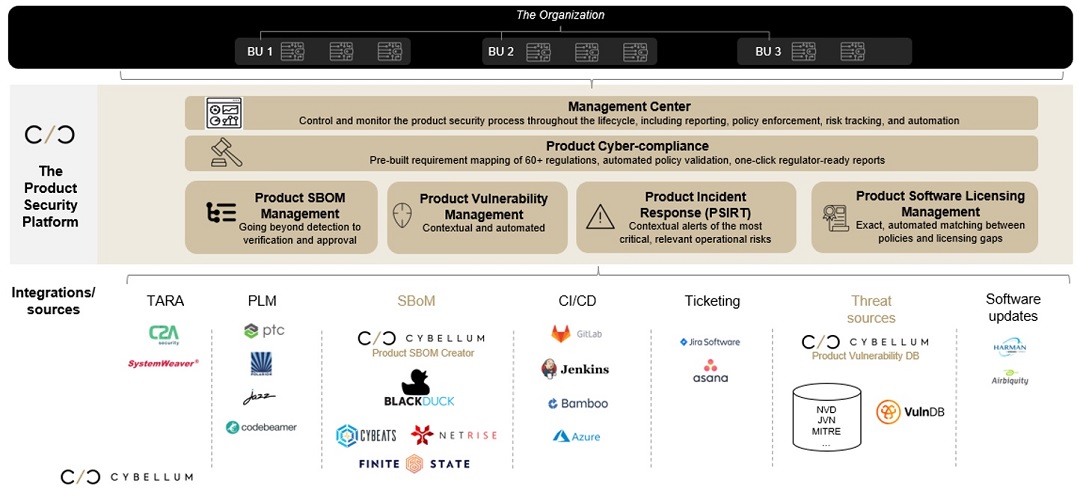

据了解,Cybellum产品安全平台是汽车固件安全检测与管理使用最为广泛的产品之一,该平台旨在协助团队在开发全生命周期的每个阶段,从概念设计到开发再到后期生产,都可以识别漏洞。

包括BMW、奥迪、日产、长城、捷豹路虎、合众汽车等主机厂;电装、哈曼、维宁尔、弗吉亚、Mobileye等供应商;中汽中心、中国汽研、赛迪、赛宝等检测机构均是该安全平台的用户,这也是此次漏洞披露引发大规模关注的重要原因。而Cybellum关于漏洞修复及影响程度的反馈结果着实为平台用户打了一针定心剂。

02强标发布时间敲定,全球迈进强监管时代

随着智能网联汽车带来更大便捷性的同时,其面对的网络攻击风险日益增加。据Upstream Security发布的《2024全球汽车网络安全报告》显示,2023年,潜在影响数以千计至数百万辆移动资产的高规模和大规模事件的数量比2022年增加了2.5倍,其中95%的攻击是远程执行的,且64%的网络攻击是由黑客执行。

“汽车网络安全正处于一个拐点。网络事件在复杂性和影响力上显著增长,威胁着安全和敏感数据,并带来了运营上的重大影响。威胁者的动机正在转向对连接车辆和移动资产的高规模和大规模影响。” Upstream Security首席执行官兼联合创始人Yoav Levy表示。

除了来自外部的网络攻击风险对车主隐私、车企声誉造成的影响,政府层面的监管也是产业链上下游高度关注汽车网络安全威胁的重要驱动因素。

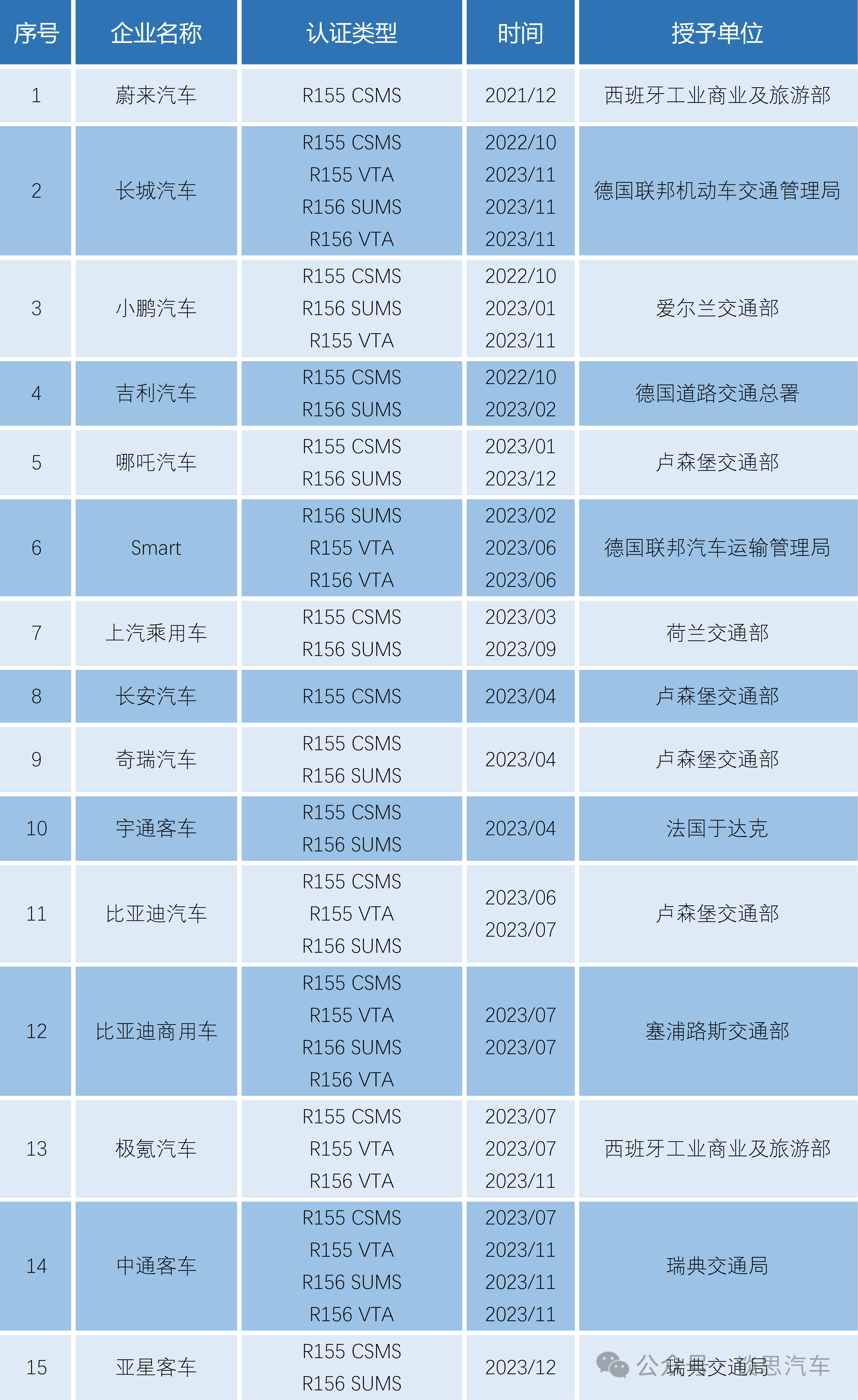

自2022年7月起,根据欧盟的要求,所有新车型需进行R155和R156法规所要求的型式认证,才能申请整车型式认证(WVTA);但从2024年7月起,所有新车都必须满足这两项法规的要求,才能上市销售。

值得一提的是,由LG和Cybellum合作设计推出的汽车网络安全管理系统(CSMS)Cockpit平台,能够监视并维护车辆网络安全,简化OEM的网络安全保障和事件响应任务,确保车辆数字安全且符合不断发展的网络安全法规。

目前,小鹏、理想、极氪、上汽、比亚迪等国内车企均陆续获得了R155、R156及VTA认证,迈出了抢占54个海外市场的第一步——出海合规。

谈思汽车整理制表

与此同时,对标R155和R156,国内强标《汽车整车信息安全技术要求》和《汽车软件升级通用技术要求》也推出在即。据业内人士透露,两项强标将于2025年1月发布,并拟于2026年1月正式实施。

智能汽车的落地,首先必须解决网络数据安全难题,随着强标的正式落地,如何卸除悬在头顶的达摩克里斯之剑,这一车企心心念念的痛点将迎来更明晰的解题方向,中国汽车网络数据安全行业的强监管也将迈入常态化,届时,市场反馈及用户驱动将逐步成为智能汽车的新引爆点!

谈思AutoSec作为颇具影响力的汽车网络安全产业标杆会议,将持续携手业内权威大咖,深研汽车安全产业,为行业源源不断地呈现最新洞见和前沿技术实践,同时赋能供需对接及产业创新,引领智能网联汽车安全生态圈发展!

审核编辑 黄宇

-

服务器

+关注

关注

12文章

9144浏览量

85388 -

网络安全

+关注

关注

10文章

3158浏览量

59736

发布评论请先 登录

相关推荐

汽车雷达回波发生器的技术原理和应用场景

华盛昌BS-150内窥镜助力提升汽车检修效率

汽车检测仪数据安全芯片—LKT4304的产品特点介绍

电力基建内悬浮抱杆监测系统|工作原理|模块化设计|安全监管

中国汽研拟成立后市场平台公司,聚焦新能源汽车安全评估及定价业务

数字化电梯安全监管平台的特点和发展趋势解析!

专家访谈 | 关注汽车数据安全监管与合规:不同应用场景适用哪些法律法规?(汽车安全③:数据安全)

Cybellum汽车检测平台被曝漏洞,官方回复!全球汽车安全监管持续升级

Cybellum汽车检测平台被曝漏洞,官方回复!全球汽车安全监管持续升级

评论