零信任是新一代网络安全理念,并非指某种单一的安全技术或产品,其目标是为了降低资源访问过程中的安全风险,防止在未经授权情况下的资源访问,其关键是打破信任和网络位置的默认绑定关系。

一、零信任安全模型的核心理念可以概括为以下几点:

1. 基于身份的访问控制:不是网络位置,而是实体的身份成为授权访问的关键。所有用户和设备在被允许访问资源之前都必须经过严格的身份验证和授权检查。

2. 持续的信任评估:授权决策不再依赖于传统静态标准,如用户的地理位置或网络内部/外部。相反,零信任模型要求对用户的行为和环境进行连续监控,并根据实时数据动态调整访问权限。

3. 动态访问管理:系统会不断监测用户的行为、设备状态和网络环境,以便在任何必要时刻迅速调整访问权限,确保只有合规的活动能够获得所需资源的访问。

4. 最小化权限原则:按照“只必需”的原则来分配权限,确保用户和设备只能访问完成特定任务所必须的最少资源。这有助于限制一旦发生安全事件时影响的范围。

二、零信任安全模型的组成部分NIST 800-207标准文档中提及的三类技术架构具体如下:

1.SDP (软件定义边界):它主要用于控制从用户端到业务应用的访问,即南北向访问控制。这通常适用于远程办公等场景,其中用户需要从外部网络访问内部资源。SDP确保只有经过验证的用户才能访问应用,无论他们的物理位置如何。

2.MSG (微隔离):这种架构用于在数据中心内部,即东西向的访问控制。微隔离技术确保了数据中心内的各个系统和应用程序之间的通信是安全的,限制了潜在的横向移动,从而降低了一个系统被破坏会影响到其他系统的风险。

3.IAM (增强型身份治理):聚焦于身份管理和认证以及权限管理。增强型身份治理确保只有具备适当凭证和权限的用户才能访问敏感资源。这包括多因素认证、单点登录、属性基访问控制等技术的应用

三、零信任应用场景

1. 远程办公:随着远程办公的普及,当员工需要在家中或其他地点访问企业资源时,零信任可以确保只有经过身份验证和授权的用户才能访问网络资源,无论他们身在何处。

2. 多云和混合云环境:组织可能使用来自不同云服务提供商的服务,或者同时使用公有云和私有云。零信任策略可以帮助统一管理复杂的多云和混合云环境中的访问权限,并确保数据安全。

3. 合作伙伴和第三方访问:组织通常需要与合作伙伴、供应商和其他第三方共享资源。零信任可以为这些外部实体分配临时访问权限,并限制其访问范围,防止数据泄露。

4. 内外网混合办公:为企业职场、分支提供内外网一致的访问体验,解决内网权限策略腐化、失效等安全问题,实现基于身份的访问控制和动态评估,减少安全运维工作量、提升实际安全效果。

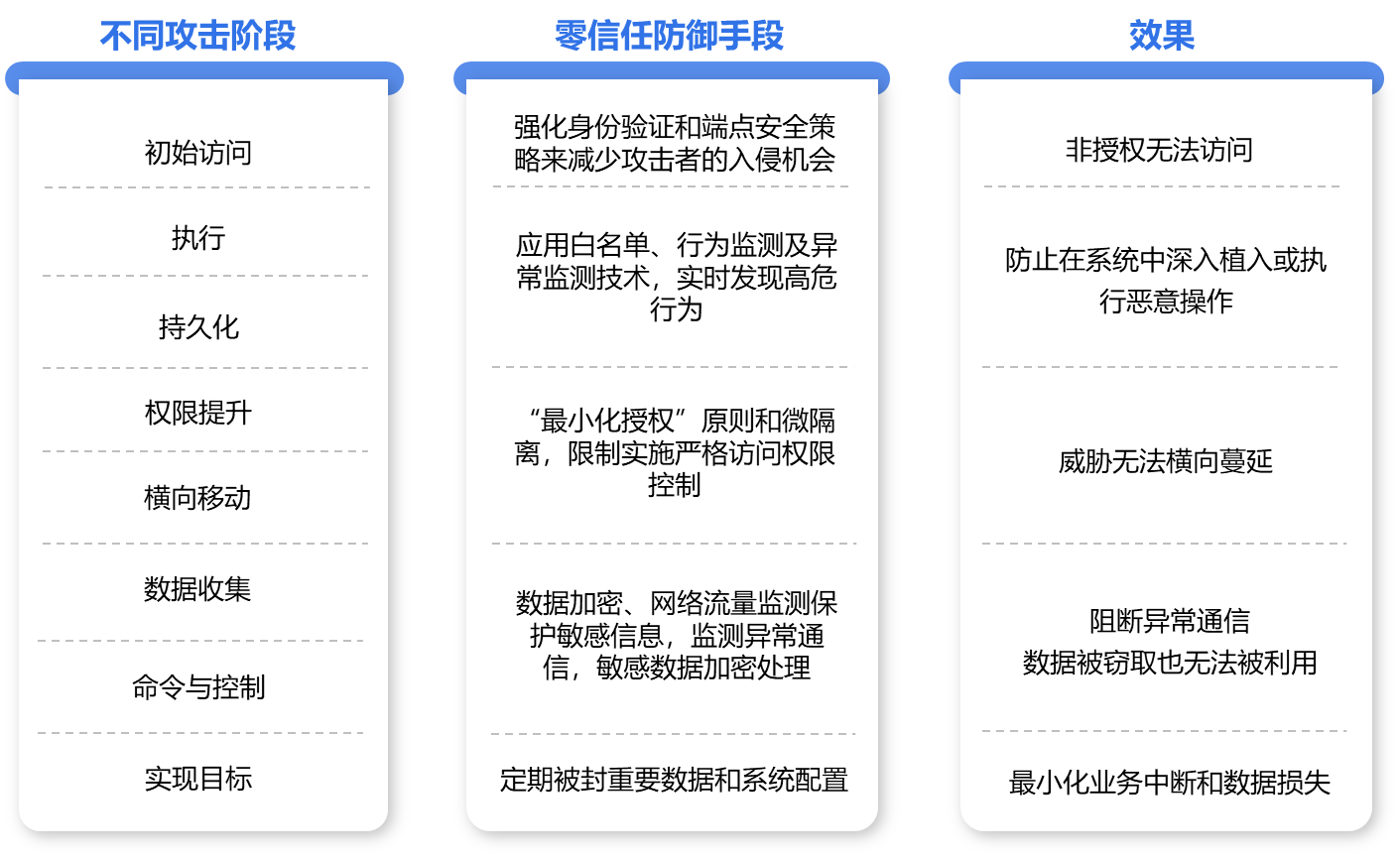

5. 攻防演练安全加固:在常态化安全攻防场景中,可以通过零信任收缩暴露面,事前安全加固、事中检测及阻断、事后溯源审计,以此来提高攻击者攻击成本。

6. 终端数据防泄密:通过BYOD终端访问研发、设计、制造、公文、财务等敏感数据时,会带来数据泄密风险,可以通过零信任终端数据防泄密,来提高终端数据安全性。

四、零信任网络的部署模式

实现零信任访问控制的方式多样,以适应不同组织的独特需求和现有资源。以下是几种典型的零信任部署模式:

1. 本地部署(On-premises):在这种模式下,零信任网络架构被配置在公司自己的数据中心或内部网络环境中。这适合那些需要对安全基础结构有高度控制权的企业。不过,这可能需要较高的初始资金投入以及专业知识,以便构建和维护这个系统。

2. 云托管(Cloud-hosted):在这种模式下,零信任解决方案是部署在云服务提供商的基础架构上的。这种方案的优势在于其灵活性较高,能迅速适应组织的变化和发展。与本地部署相比,云托管通常具有更低的起始成本和更简便的维护程序。

3. 混合部署(Hybrid):混合部署结合了本地和云托管的特点,通过两者的优势来达成组织特定的安全目标。根据组织的安全政策和资源状况,可以灵活地在本地数据中和云端之间进行选择和调整。

4. 软件即服务(SaaS):基于零信任模型的身份和访问管理(IAM)解决方案可以通过SaaS模式来实现。这种方式免除了企业自行维护底层基础设施的需求,能够迅速支援并实践零信任策略。

选择合适的部署模式时,应综合考虑组织的具体需求、资源状况和安全策略。例如,对于那些需要对基础结构拥有高度控制权的组织而言,本地部署可能更为理想;而如果追求易用性和灵活性,则云托管或SaaS方案可能更加适宜。最关键的是,所选的部署模式应当能够满足组织的网络安全需求,并能随时调整以应对不断演变的网络威胁。

我们拥有专业的技术人员和优质的服务团队,结合国内外厂家:深信服、华为、Fortinet(飞塔)、思科、天融信、绿盟等为您的企业提供专业的零信任解决方案,为您节省成本、提升效率。

审核编辑 黄宇

-

网络安全

+关注

关注

11文章

3222浏览量

60523 -

数据安全

+关注

关注

2文章

694浏览量

30107

发布评论请先 登录

相关推荐

华为 Flexus 云服务器 X 实例实测 - 零信任访问方案 Next Terminal

芯盾时代中标宝鸡市金台医院零信任安全认证网关

芯盾时代参编的零信任体系行业标准即将施行

华为入选国际权威机构零信任边缘领域推荐厂商

芯盾时代参与编写零信任相关标准

简单认识芯盾时代零信任业务安全平台

芯盾时代入选《现代企业零信任网络建设应用指南》

芯盾时代参与《零信任体系身份认证与访问控制技术规范》标准编写会议

Akamai将生成式AI嵌入零信任安全解决方案

以守为攻,零信任安全防护能力的新范式

芯盾时代参与的国家标准《网络安全技术 零信任参考体系架构》发布

芯盾时代中标中国联通某省分公司 以零信任赋能远程访问安全

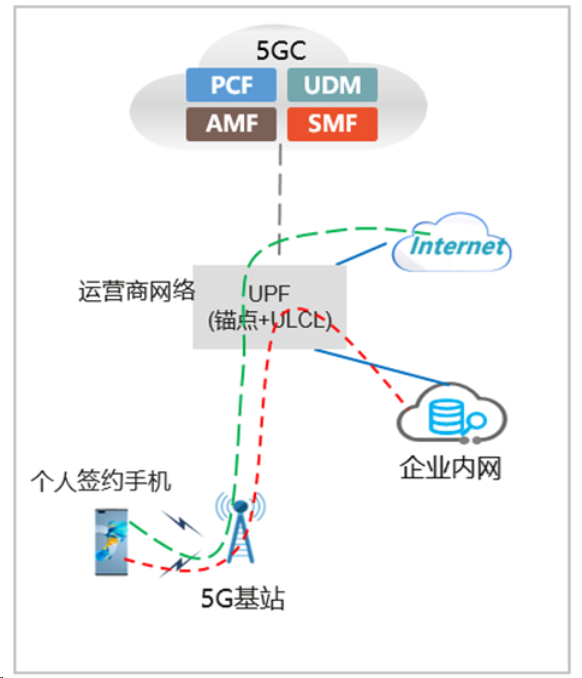

5G双域专网+零信任的神奇魔法

芯盾时代中标正川股份 零信任替换VPN更安全更便捷

什么是零信任?零信任的应用场景和部署模式

什么是零信任?零信任的应用场景和部署模式

评论