据报道,知名SSH和Telnet工具PuTTY于4月18日暴露安全漏洞CVE-2024-31497,涉及版本0.68至0.80。仅需使用60个签名,攻击者即可还原私钥。为应对此风险,官方更新推出0.81版本,呼吁使用者尽快升级。

这一隐患由德国波鸿鲁尔大学的Fabian Bäumer与Marcus Brinkmann发现,位于PuTTY的SSH身份验证环节。该应用采用NIST P-521曲线生成ECDSA nonces(临时唯一加密数字),但由于生成方式固定,可能导致偏差。

攻击者只需获取数十条已签名消息及公钥,便可从中恢复私钥,进而伪造签名,实现未经授权的服务器访问。

此外,FileZilla、WinSCP以及TortoiseGit等相关组件亦受到影响。目前,官方已发布PuTTY 0.81、FileZilla 3.67.0、WinSCP 6.3.3以及TortoiseGit 2.15.0.1以修复此问题。

官方强调CVE-2024-31497漏洞严重性,强烈建议用户和管理员立即更新。所有使用ECDSA NIST-P521密钥的产品或组件均受影响,应及时删除authorized_keys、GitHub存储库及其他相关平台中的此类密钥,防范未授权访问及潜在数据泄露。

-

服务器

+关注

关注

12文章

9295浏览量

85944 -

安全漏洞

+关注

关注

0文章

151浏览量

16740 -

putty

+关注

关注

1文章

10浏览量

10531

发布评论请先 登录

相关推荐

IP地址伪造和反伪造技术

对称加密技术有哪些常见的安全漏洞?

物联网系统的安全漏洞分析

如何使用 IOTA 分析安全漏洞的连接尝试

漏洞扫描一般采用的技术是什么

漏洞扫描的主要功能是什么

esp32c3安全启动文档里的签名,使用与计算的签名和使用idf.py签名有什么不同?

从CVE-2024-6387 OpenSSH Server 漏洞谈谈企业安全运营与应急响应

Git发布新版本 修补五处安全漏洞 包含严重远程代码执行风险

Adobe修复35项安全漏洞,主要涉及Acrobat和FrameMaker

微软修复两个已被黑客利用攻击的零日漏洞

LG智能电视被曝存四安全漏洞,影响超9万台设备

iOS 17.4.1修复两安全漏洞,涉及多款iPhone和iPad

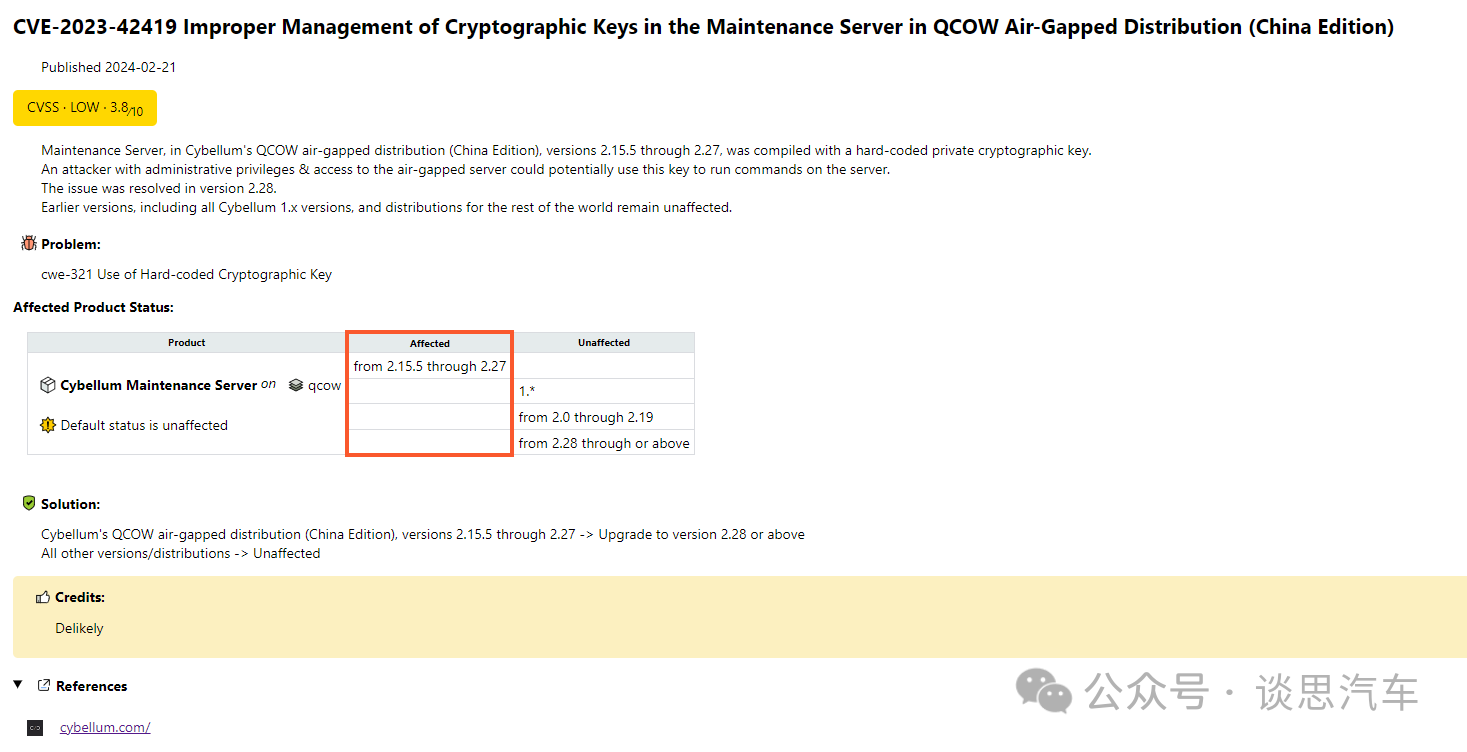

Cybellum汽车检测平台被曝漏洞,官方回复!全球汽车安全监管持续升级

PuTTY等工具曝严重安全漏洞:可还原私钥和伪造签名

PuTTY等工具曝严重安全漏洞:可还原私钥和伪造签名

评论