据Rapid7公司报告显示,近期出现了一批利用WinSCP和PuTTY等知名网络工具的山寨版官网的黑客行为。他们通过搜索引擎推广引诱受害人进入虚假网站,进而让其下载带有勒索病毒的软件。

据悉,该攻击始于今年三月份,黑客在各大搜索引擎如微软必应、谷歌等平台上购买广告,提高山寨网站的搜索排名。当受害人在搜索引擎中输入“download winscp”或“download putty”时,就有可能误入山寨网站。

这些山寨网站提供的病毒文件通常以ZIP压缩包形式存在,一旦受害人解压并运行其中的Setup.exe程序,电脑将自动安装黑客提供的python311.dll,并执行经过加密处理的Python脚本,从而在受害电脑上植入渗透测试工具Silver,进一步传播恶意木马和部署勒索软件。

研究人员认为,此次攻击主要针对IT系统管理员/路由器爱好者,因为这类人群常使用以上两款软件。一旦黑客成功入侵此类管理员账户,便可迅速渗透企业内部网络环境,窃取重要信息。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

谷歌

+关注

关注

27文章

6192浏览量

105951 -

黑客

+关注

关注

3文章

284浏览量

21920 -

搜索引擎

+关注

关注

0文章

119浏览量

13382

发布评论请先 登录

相关推荐

意法半导体推出创新网络工具ST AIoT Craft

意法半导体新推出了一款基于网络的工具ST AIoT Craft,该工具可以简化在意法半导体智能MEMS传感器的机器学习内核(MLC)上开发节点到云端的AIoT(物联网人工智能)项目以及相关网络

龙芯3A5000网络安全整机,助力保护网络信息安全

在当今互联网信息普及的时代,我们的网络安全问题更加突显。个人信息泄露、病毒软件侵占、黑客攻击等网络安全问题日益增多。想要解决这个问题,就得更加发展我们的防护科技。

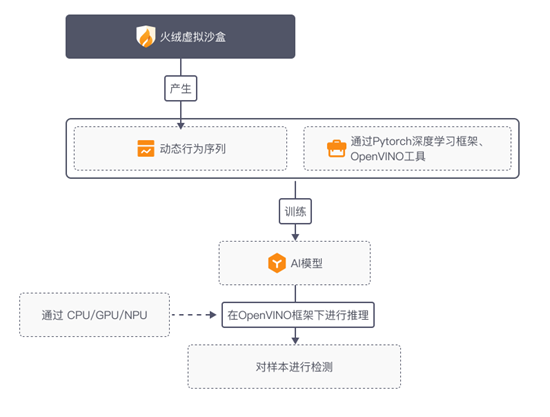

火绒安全利用英特尔OpenVINO工具套件增强病毒检测能力

在现代网络环境中,网络安全面临着日益复杂的挑战,包括新兴的勒索软件、多变的木马病毒以及其他先进的持续威胁。这些威胁不断演变,要求安全解决方案不仅要快速反应,还要能在前所未有的规模上进行

高鸿信安推出可信“AI+”勒索病毒解决方案

勒索病毒是一种极具破坏性、传播性的恶意软件,主要利用多种密码算法加密用户数据,恐吓、胁迫、勒索用户高额赎金。近期,勒索

如何利用traceroute命令发现网络中的负载均衡

在网络管理和故障排除中,了解数据包的路径和识别负载均衡节点是非常重要的。traceroute 命令是一个用于跟踪数据包在网络中经过的路由路径的工具。本文将详细介绍如何利用 tracer

如何利用Matlab进行神经网络训练

Matlab作为一款强大的数学计算软件,广泛应用于科学计算、数据分析、算法开发等领域。其中,Matlab的神经网络工具箱(Neural Network Toolbox)为用户提供了丰富的函数和工具

如何使用MATLAB神经网络工具箱

神经网络是一种模拟人脑神经元网络的计算模型,广泛应用于各种领域,如图像识别、语音识别、自然语言处理等。在MATLAB中,可以使用神经网络工具箱(Neural Network Toolbox)来构建

matlab神经网络工具箱结果分析

神经网络是一种强大的机器学习技术,广泛应用于各种领域,如图像识别、语音识别、自然语言处理等。MATLAB提供了一个功能强大的神经网络工具箱,可以帮助用户快速构建和训练神经网络模型。本文将介绍

"上古"僵尸网络病毒Ebury重启,目标瞄准服务器VPS供应商

报告揭示,黑客利用泄露的数据库进行“撞库”,一旦成功获取目标主机权限,便会部署SSH脚本,尝试获取VPS中的密钥,以进一步入侵其他服务器。此外,黑客还利用未及时修复的软件漏洞提升权限。

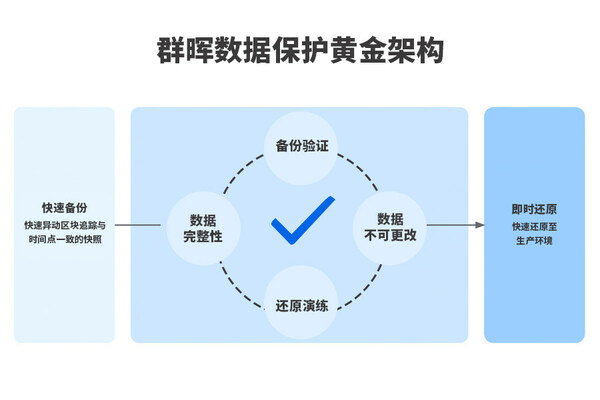

应对勒索病毒,群晖数据保护黄金架构,多维度保护企业安全

上海2024年4月22日 /美通社/ -- 恶性的攻击和意外事件总是防不胜防,提前部署灾备方案可以在遭遇意外时尽可能减少企业损失。那么面对无处不在的勒索病毒和潜在风险,为什么依然有很多企业还会遭遇

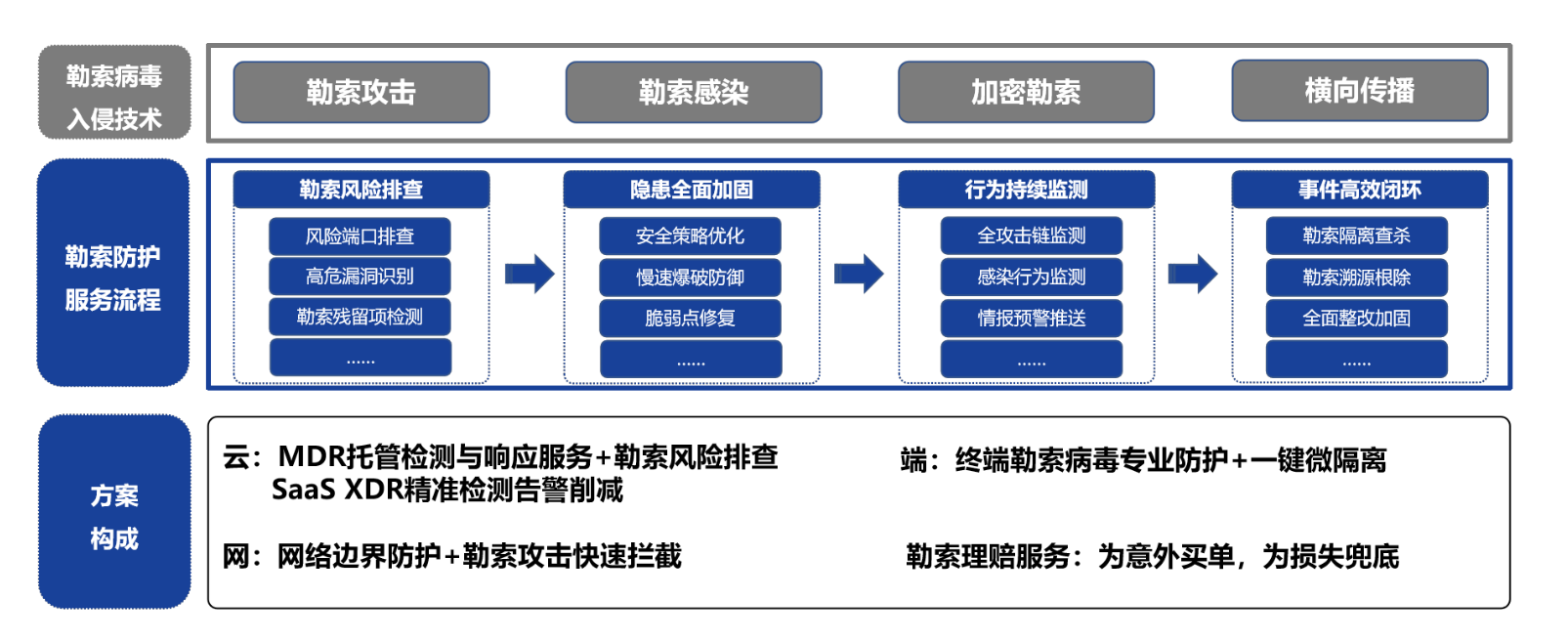

勒索病毒防护解决方案---预防、监测、处置、理赔,实现全面网络安全

在数字化时代,网络安全威胁日益严峻,尤其是勒索病毒的泛滥成为了企业和个人用户的一大痛点。随着攻击手法的不断进化,传统的安全措施已经难以应对这些复杂多变的威胁。因此,打造一个全面的勒索

勒索病毒的崛起与企业网络安全的挑战

分析企业如何通过专业的网络安全解决方案应对这些挑战。 1.勒索病毒的危害与挑战 -攻击门槛的降低:随着攻击工具的普及和技术的简化,即使是没有深厚技术背景的攻击者也能发起

【星嵌电子XQ138F-EVM开发板体验】(原创)8.安全FPGA防御黑客病毒(芯片设计制造级防护)源代码

详细的验证和测试,以确保其正确性和性能。这可能涉及使用仿真工具、原型板卡和实际病毒样本进行测试。

优化资源利用和时钟周期:在实现基于特征码的病毒检测算法时,需要关注FPGA资源的

发表于 03-03 10:08

黑客利用网络工具山寨官网推动勒索病毒利用

黑客利用网络工具山寨官网推动勒索病毒利用

评论