艾体宝小贴士:

网络基线(Network baselining):是指对网络性能进行实时测量和评估的过程。其目的是通过测试和报告物理连接性、正常网络利用率、协议使用情况、峰值网络利用率和平均吞吐量等指标,提供一个网络基线。这个基线可以帮助网络管理员识别和解决网络中的问题,如速度问题等。

对于企业来说,及早识别和应对潜在威胁至关重要。有时,网络的异常行为表明需要进行调查。在根本原因分析过程中,你可能会看到一些流量,如看起来可疑的高带宽模式,但你不知道这是正常行为还是攻击模式。

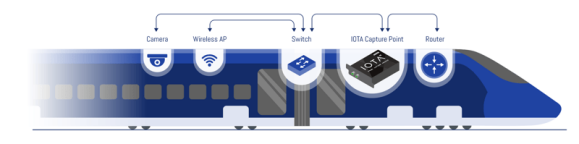

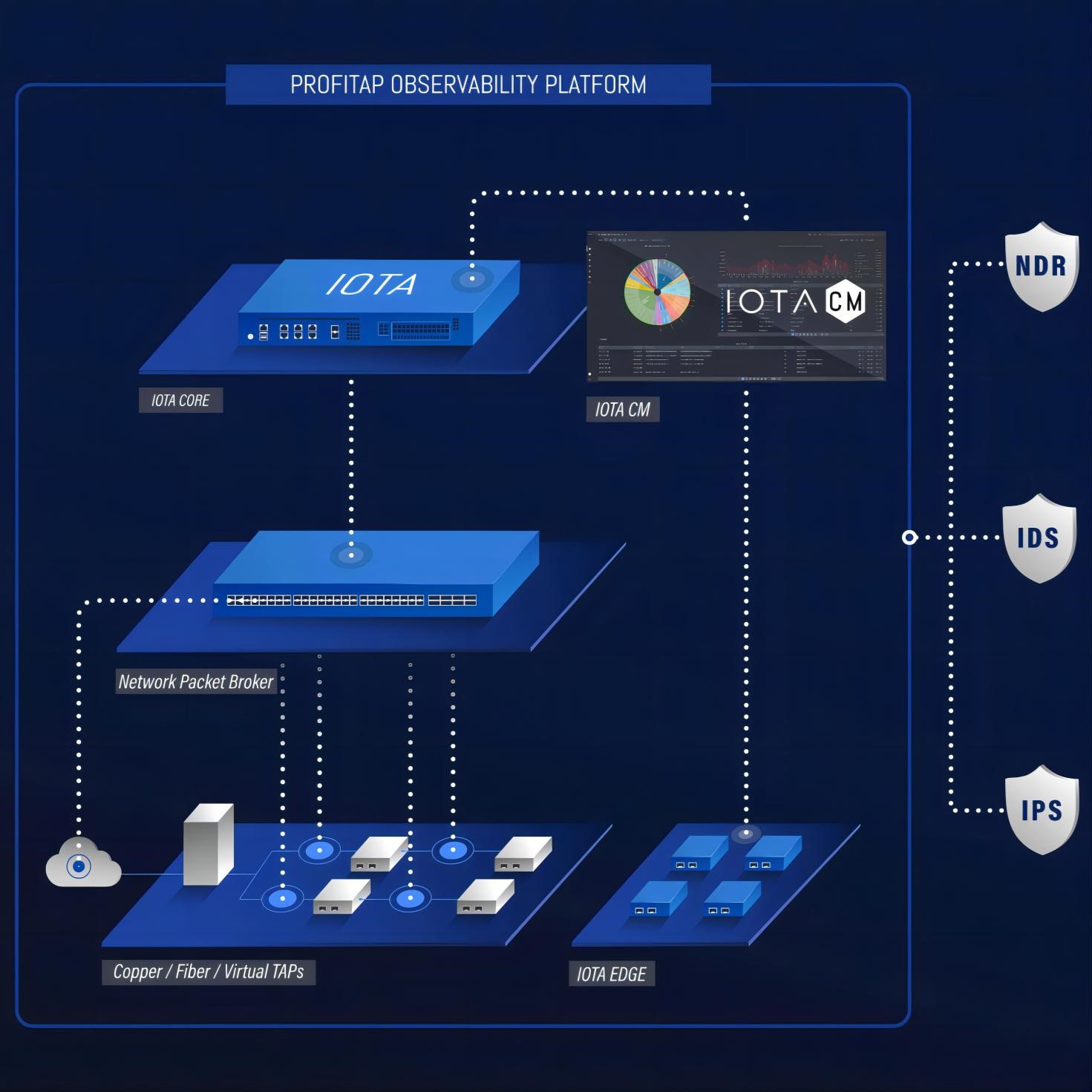

此时,网络基线就开始发挥它的作用。通过网络基线,你可以在网络正常情况下捕获一段时间内的网络流量。只有知道基线,才能验证是否存在异常。在基线法中,我们定义了通信网络的特征曲线。这些配置文件基于使用 IOTA 网络流量捕获和分析解决方案收集的网络流量指标。

一、网络基线管理面临的挑战

1、传统捕获方法的缺陷

1)速度:传统的捕获网络流量的方法,例如使用Wireshark的笔记本电脑等旧版硬件和软件,由于需要收集网络中所有特定流量模式的时间过长,实际上并不适合进行网络基线管理。流量的巨大体量和对合适接口的需求进一步使过程变得复杂。

2)捕获性能:此外,在收集用于网络基线管理的流量时,捕获性能是一个关键挑战。旧版工具和方法通常难以应对高速和大容量的网络流量,导致数据包丢失、不完整的捕获和不可靠的数据。这会显著影响基线的准确性和完整性,导致误报或漏报问题。

一旦捕获数据后,需要高效地进行分析。带有仪表板的图形界面可以让你快速概览,并深入查看具体的流量。

二、使用IOTA进行网络基线管理

1、基线管理的前提条件

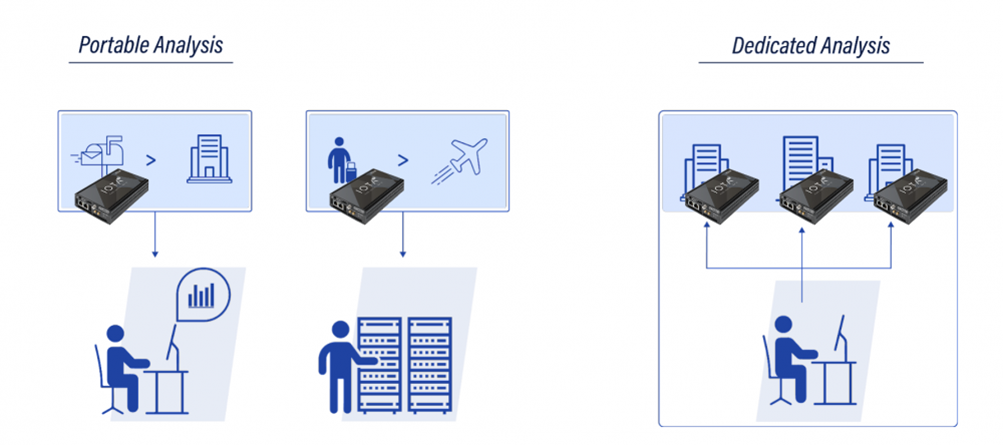

在开始网络基线管理之前,必须决定是否要对整个网络、特定终端或特定应用程序进行基线管理。还需要定义基线管理的时间框架。正确的时间框架并没有统一标准,这取决于你的应用程序。你需要捕获网络中的每一种可能情况。因此,如果你的网络中有持续的流量,例如网页和电子邮件流量、VoIP(网络电话)和文件服务器访问流量,以及每周的备份任务,则需要捕获整个星期的流量,以便观察网络中的所有模式。

2、流量捕获

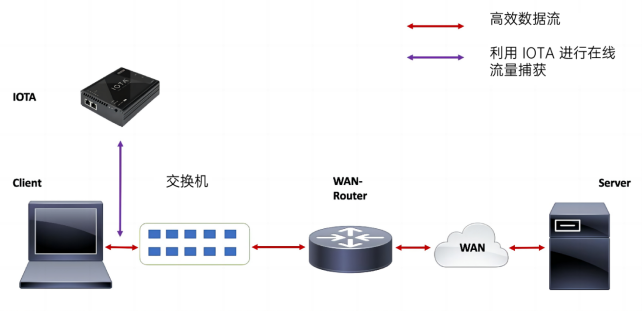

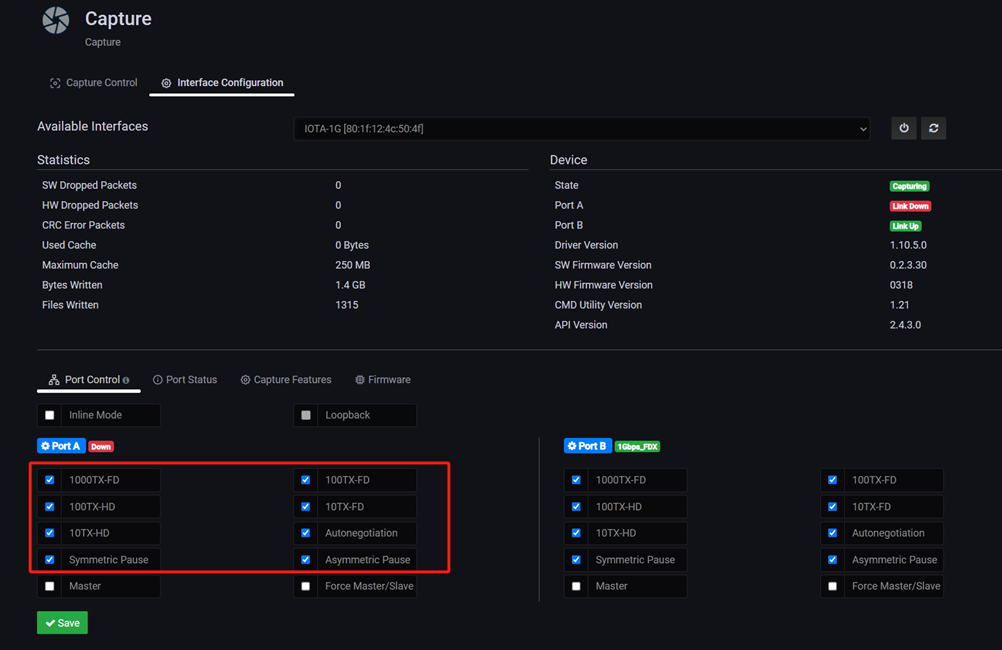

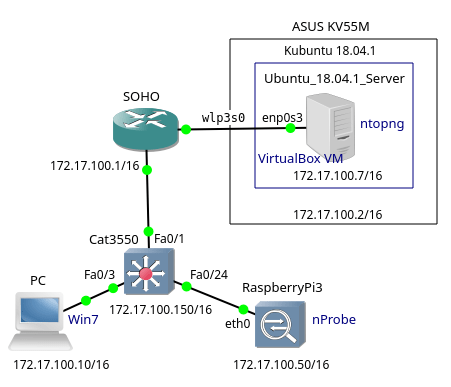

下一步,你需要确定捕获流量的位置。IOTA的放置位置取决于你要进行的基线管理类型。如果你只想对网络中的某个客户端或服务器进行基线管理,可以将IOTA直接放置在交换机和客户端或服务器之间。

你可以在中央交换机处捕获整个网络的流量,或者使用来自VLAN的SPAN端口将流量导向IOTA。你还可以将IOTA放置在交换机和WAN路由器之间,以对WAN流量进行基线管理。

图 1:IOTA 串联在客户端和交换机之间

图 1:IOTA 串联在客户端和交换机之间

3、基于 IP 的流量和协议使用情况

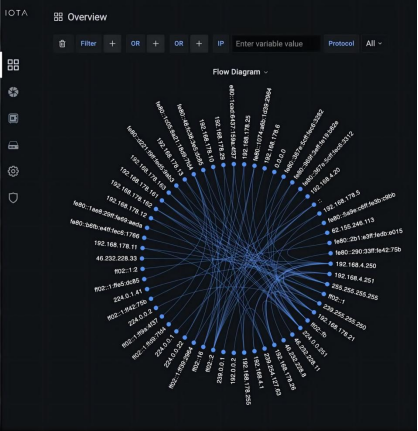

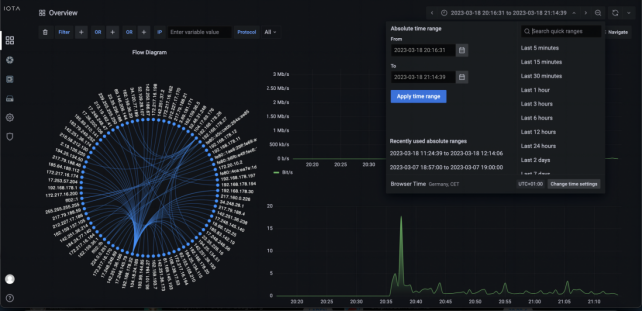

我们可以使用 IOTA 中的 “概览 ”仪表板来全面了解网络流量模式。我们首先来看看基于 IP 的流量模式。IP 地址之间的线表示这两个 IP 地址之间至少存在一个通信流。

图 2:基于 IP 的通信模式概览仪表板

图 2:基于 IP 的通信模式概览仪表板

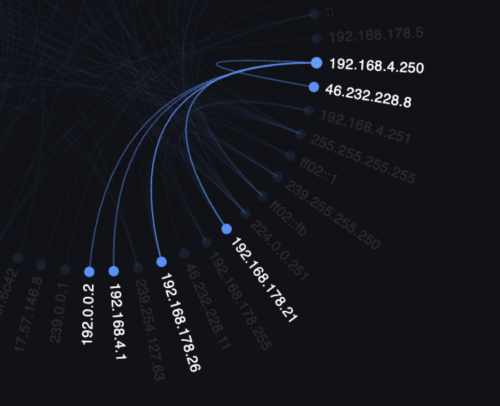

我们可以将鼠标悬停在 IP 地址上,突出显示相应的通信模式。

图 3:鼠标悬停在 IP 地址上可突出显示相应的通信模式

图 3:鼠标悬停在 IP 地址上可突出显示相应的通信模式

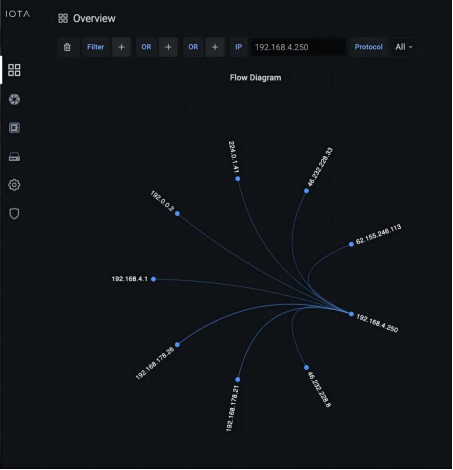

只需在 IP 地址上单击鼠标,即可对悬停地址进行过滤。该过滤器作为 “IP ”过滤器应用于仪表盘顶部。

图 4:根据特定 IP 地址过滤 IP 关系

图 4:根据特定 IP 地址过滤 IP 关系

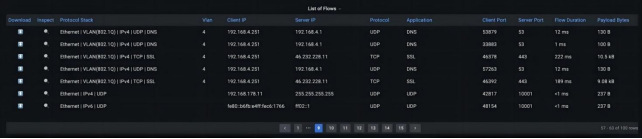

概览控制面板还提供了一个流量列表,其中包含 UDP 或 TCP 等第 4 层协议信息以及客户端和服务器端口信息,还有识别出的应用程序。如果需要更深入地查看可疑流量,了解更多流量细节,我们可以点击检查栏中的放大镜。

如果需要在 Wireshark 或其他数据包分析应用程序中查看有效载荷数据,我们可以点击下载栏中的箭头按钮,将相应的数据流下载为经过过滤的 PCAPNG 文件,以便进一步分析。

图 5:概览仪表板上的流量列表

图 5:概览仪表板上的流量列表

4、网络利用率

网络利用率在基线管理中也是一个重要的指标,可以帮助我们了解异常利用情况。我们应该知道网络中的平均利用率和正常峰值。在特定情况下,我们需要了解整个网络的平均值和峰值,但在其他情况下,我们需要了解特定客户端或服务器以及一些特定应用程序的情况。

由于备份流量或文件传输等原因,我们可以看到一些高流量模式,这些峰值是预期的。为了帮助分析网络利用率,IOTA提供了一个专门的带宽仪表板。要进入该仪表板,我们点击右上角的“导航”按钮,然后选择“带宽”。

图 6:导航至带宽仪表板

图 6:导航至带宽仪表板

在该仪表板上,我们可以看到每个方向的平均带宽使用情况。红线代表出站流量,蓝线代表入站流量。在右上方,我们可以看到所选时间段内的总字节数和数据包数。在下方,我们可以找到每个方向的峰值带宽使用情况。结合安全性,这可以帮助我们评估是否正在经历大规模 DoS 或 DDoS 攻击。

图 7:带宽仪表板上的全局平均带宽值和峰值带宽值

图 7:带宽仪表板上的全局平均带宽值和峰值带宽值

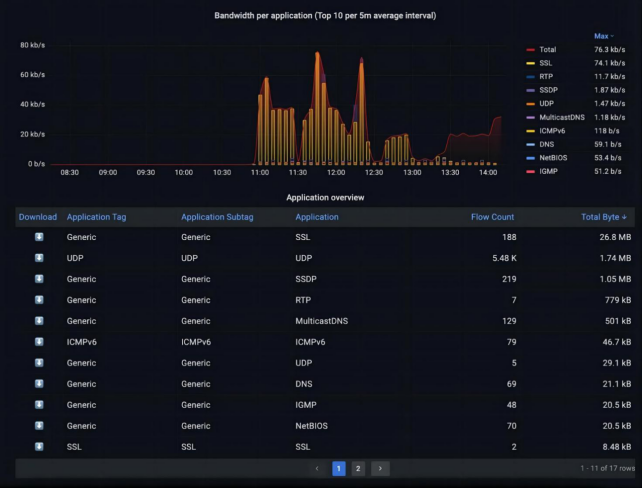

要区分正常应用行为和资源耗尽攻击,我们需要每个应用的带宽、正常流量计数和特定时间范围内的传输字节数。高流量计数可能指向资源耗尽攻击,如试图达到防火墙上的每秒最大数据包数。

在此,我们需要切换到应用程序概览仪表板。

图 8:导航至应用程序概览仪表板

图 8:导航至应用程序概览仪表板

该仪表板显示图形概览和按应用程序分类的带宽使用情况。要进一步调查特定应用程序,我们可以单击应用程序概览表中应用程序左侧的下载按钮,下载该应用程序类型的所有相关流量。

图 9:按应用分列的带宽和流量计数

图 9:按应用分列的带宽和流量计数

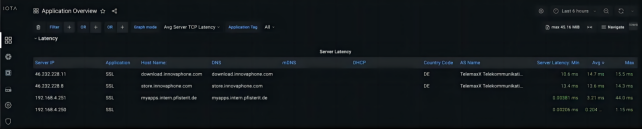

在 DoS 或 DDoS 攻击下,网络延迟会在服务无法访问之前增加。这意味着我们需要了解正常的服务器延迟,以区分正常延迟值和攻击条件下的较高延迟值。我们可以在 “应用程序概览 ”仪表板下按服务器 IP 查看延迟概览,其中包括最小值、平均值和最大值。

图 10:每个服务器 IP 的延迟概览

图 10:每个服务器 IP 的延迟概览

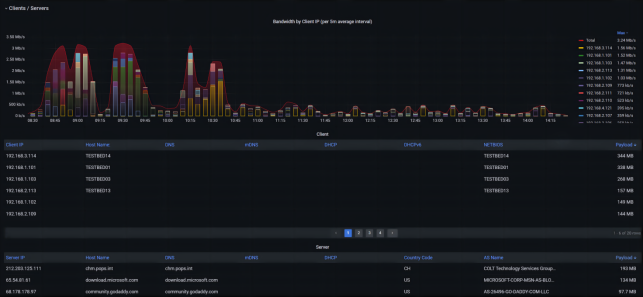

我们可以向下滚动带宽仪表板,了解每个客户端和服务器的带宽使用情况。我们可以获得每个客户端的带宽使用信息,并可在右侧按最高通话者进行排序。在下表中,我们还可以看到与这些客户端相对应的命名信息,以及所选时间段内传输的有效载荷数据。

图 11:按客户端分列的带宽使用情况

图 11:按客户端分列的带宽使用情况

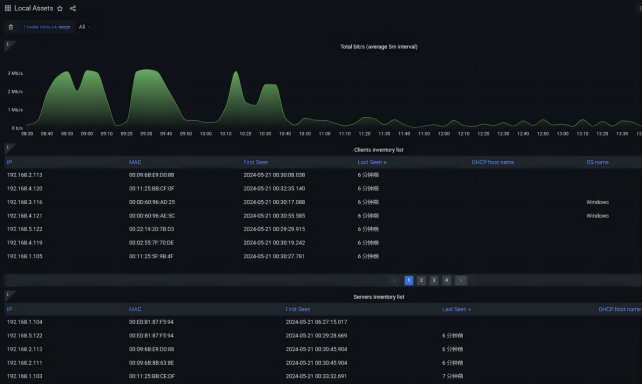

5、主机概览

要识别网络中的新客户端或服务器,我们需要一个已知良好或可信主机的基线。我们还需要将正确的 IP 地址与它们的 MAC 地址关联起来,以便在发生可能的 IP 欺骗攻击时及时发现。

在某些组织中,我们可以在库存数据库或网络访问控制系统中找到这些数据,但如果我们没有这些数据,我们也可以通过 IOTA 基线来获取。要做到这一点,我们可以导航到本地资产仪表板。

图 12:导航至本地资产仪表板

图 12:导航至本地资产仪表板

如果使用 DHCP 服务且 IOTA 可识别操作系统,则该仪表板会显示客户端和服务器库存列表,其中包含它们的 IP 和 MAC 地址以及 DHCP 主机名和操作系统名称。

图 13:本地资产仪表板

图 13:本地资产仪表板

6、已使用的TLS版本和密码套件

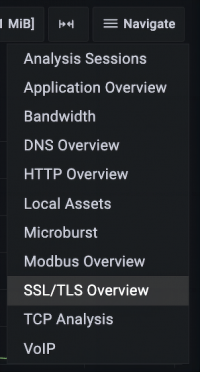

一些攻击者尝试进行所谓的降级攻击,以传输像TLS这样的加密流量。IOTA允许对每个服务器使用的TLS版本进行基线管理,并评估密码套件,并将其分类为每个服务器的安全、弱安全和不安全。

首先,我们需要导航到SSL/TLS概览仪表板。

图 14-1:导航至 SSL/TLS 概览仪表板

图 14-1:导航至 SSL/TLS 概览仪表板  图 14-2:导航至 SSL/TLS 概览仪表板

图 14-2:导航至 SSL/TLS 概览仪表板

通过对 TLS 版本和密码套件类别数据进行基线管理并稍后进行比较,我们可以轻松地发现可能的降级攻击,方法是查找从更安全的 TLS 类别到较弱 TLS 类别的切换。这可以是从具有 DHE 密码套件的 TLS 1.3 到没有前向保密性的 TLS 1.1。

在 SSL/TLS 服务器下,我们可以在“版本”列中看到使用的 TLS 版本,在“配置”列下看到密码套件的类别。我们还可以看到警报比例,以识别对 TLS 握手的潜在攻击。

图 15:SSL/TLS 概览仪表板,包括 TLS 版本和密码套件类别

图 15:SSL/TLS 概览仪表板,包括 TLS 版本和密码套件类别

7、异常流量检测

在进行网络基线分析时,检测异常连接尝试模式至关重要。正如在“基于IP的流量和协议使用”部分讨论的那样,我们可以在概览仪表板中对通信模式进行基线管理。这使我们能够通过查找与特定子网或多个子网中的所有其他主机进行通信的主机,来检测端口扫描活动。

端口扫描可能是更高级网络攻击的前兆,因为它可以识别网络中的易受攻击的服务或系统。因此,在基线管理中,我们需要识别通常与许多其他主机进行通信的主机,例如域控制器、DNS或备份服务器。

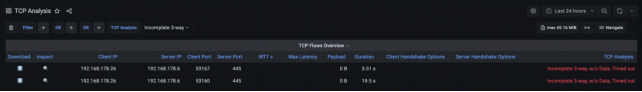

在基线管理中,我们还应该识别失败的TCP握手。起初,这可以帮助我们看到我们典型网络中的错误行为并加以纠正。在第二阶段,我们可以将它们与恶意行为者区分开来,后者试图通过所谓的SYN泛洪攻击来耗尽资源,例如防火墙中的最大会话数,这导致TCP半开放状态。

半开放状态意味着三次握手未完成。我们可以在TCP分析仪表板中看到不完整的三次握手。我们可以在名为“TCP分析”的右列中看到它们,其中包含“不完整的3次”语句,以及在TCP事件下的“未答复的SYN”。

图 16:带有异常情况的TCP分析仪表板

图 16:带有异常情况的TCP分析仪表板

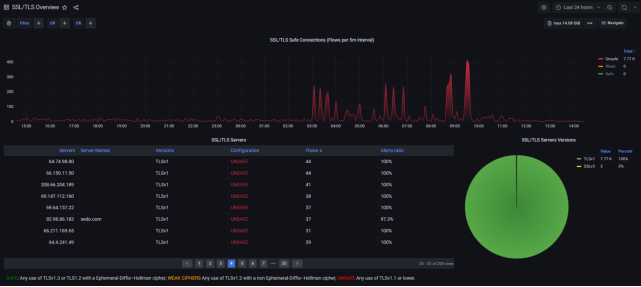

我们应该在特定时间范围内对连接尝试次数或新流量进行基线管理。在概览仪表板中,我们可以在“新流量/秒”图表中看到连接尝试的突增。看到超过正常行为的突增可能表明潜在攻击者试图访问大量系统,例如尝试分发恶意软件。这也可能表明僵尸网络活动。

图 17:尝试连接的次数

图 17:尝试连接的次数

8、过滤提示

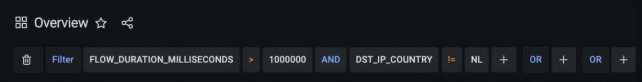

IOTA 提供多种过滤器,可以使用 “AND ”和 “OR ”关系将其组合起来。从安全角度来看,过滤流向其他国家的长期流量可能很有趣,因为这可能是命令和控制流量。在下面的示例中,我们过滤了持续时间超过 1000000 毫秒且目标 IP 地址不在荷兰的流量。IOTA 允许我们将其与逻辑 “或 ”过滤器相结合。

图 18:流量持续时间和目的地国家过滤器的组合

图 18:流量持续时间和目的地国家过滤器的组合

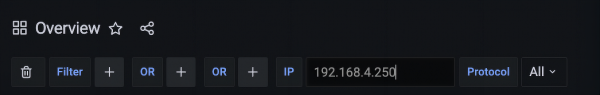

我们最简单但最有效的过滤器是基于单个 IP 地址的 IP 过滤器,无论源地址还是目的地。我们只需在仪表板上的 “IP ”旁边输入即可。如果要对源 IP 地址或目的地 IP 地址进行特定过滤,我们可以对 “ip_src ”或 “ip_dst ”进行过滤。

图 19:过滤简单的 IP 地址(无论源地址还是目标地址)

图 19:过滤简单的 IP 地址(无论源地址还是目标地址)

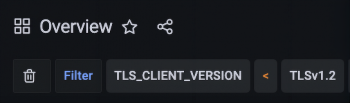

如果我们深入研究一下我们的安全问题,我们可以通过 “tls_client_version ”或 “tls_server_version ”过滤客户端或服务器提供的 TLS 版本低于当前推荐版本 TLSv1.2,且低于过滤器和版本 “TLSv1.2”。

图 20:根据低于 1.2 版的 TLS 客户端版本进行过滤

图 20:根据低于 1.2 版的 TLS 客户端版本进行过滤

还可以在 TCP 分析仪表板中过滤特定的 TCP 分析行为。我们可以根据 “TCP 分析 ”过滤器和 “不完整的三方握手 ”值过滤不完整的三方握手。

图 21:根据不完整的三方握手进行过滤

图 21:根据不完整的三方握手进行过滤

结论

基线管理网络有助于区分恶意行为和正常行为。IOTA使耗时的任务,例如理解网络中的流量模式,变得简单,并提供必要的高捕获准确性。IOTA有助于根据需要有效地捕获特定时间段内的所有流量模式,并利用灵活的过滤器对其进行图形化分析。

审核编辑 黄宇

-

网络

+关注

关注

14文章

7607浏览量

89386 -

基线

+关注

关注

0文章

12浏览量

7994 -

流量分析

+关注

关注

0文章

6浏览量

5708 -

Iota

+关注

关注

0文章

29浏览量

8448

发布评论请先 登录

相关推荐

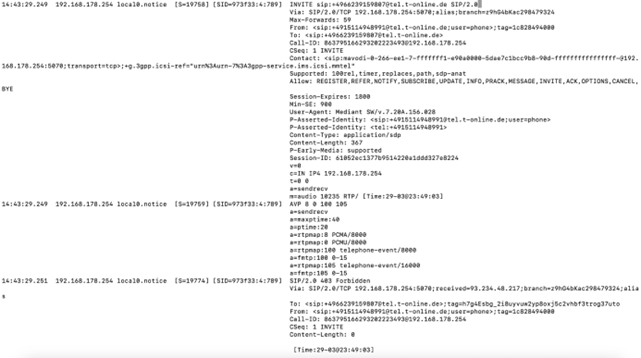

VoIP 网络排障新思路:从日志到 IOTA 分析

艾体宝与Kubernetes原生数据平台AppsCode达成合作

艾体宝干货 如何使用 IOTA 解决网络电话(VoIP)质量问题

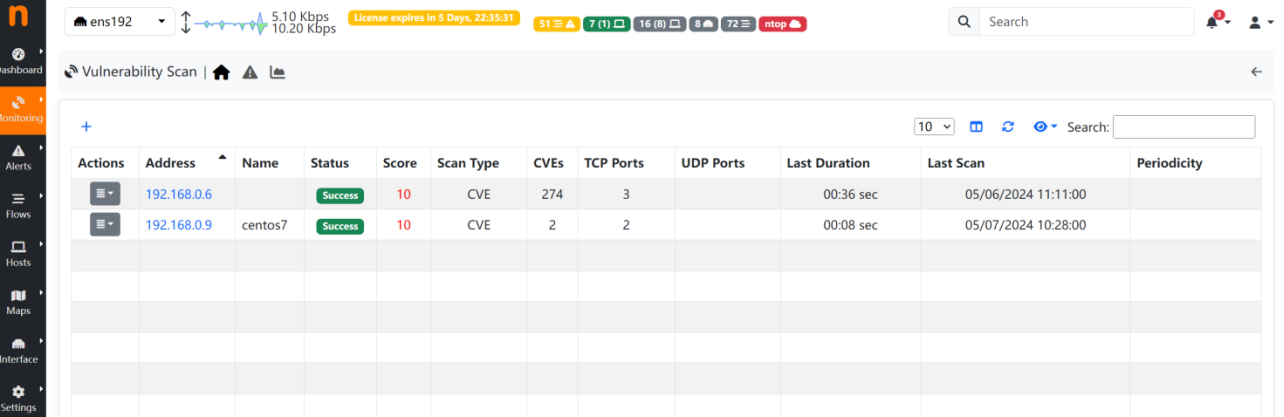

艾体宝干货 网络安全第一步!扫描主机漏洞!

艾体宝干货 IOTA流量分析秘籍第二招:IDS或终端保护系统分析

艾体宝干货 | 教程:使用ntopng和nProbe监控网络流量

艾体宝产品 | 网络流量分析仪样机已备妥,欢迎试用

艾体宝方案 | ITT-Profitap IOTA——铁路运输的远程网络捕获和故障排除方案

艾体宝干货 IOTA流量分析秘籍第一招:网络基线管理

艾体宝干货 IOTA流量分析秘籍第一招:网络基线管理

评论