在当今数字化时代,网络安全已成为企业运营中不可忽视的重要一环。随着技术的不断发展,黑客攻击手段也在不断升级,其中0day漏洞的利用更是让企业防不胜防。0day漏洞是指在厂商尚未发布补丁修复的情况下,黑客已经发现并利用的安全漏洞。这类漏洞的危害极大,往往会给企业带来严重的安全威胁和经济损失。

近日,OpenSSH曝出了一起严重的0day漏洞,引起了全球范围内的广泛关注。OpenSSH作为一种广泛使用的远程登录工具,其安全性直接关系到大量服务器和网络设备的安全。因此,这一漏洞的出现,不仅让各大企业纷纷加强自身的安全防护,也让我们再次意识到企业应急响应机制的重要性。

在本文中,我们将以此次CVE-2024-6387 OpenSSH Server 远程代码执行漏洞为例,深入探讨企业在面对0day漏洞时,应如何迅速、有效地进行应急响应。通过京东云安全运营服务方案和0day漏洞应急方案的介绍,我们希望能够为其他企业提供一些有价值的参考和借鉴,帮助大家共同提升网络安全防护能力。

一、CVE-2024-6387 OpenSSH Server 漏洞概述

OpenSSH(Open Secure Shell)是一种用于加密网络通信的工具,广泛应用于服务器管理、远程登录等场景。其安全性和可靠性使其成为各大企业和组织的首选工具之一。然而,正是由于其广泛的应用范围,一旦出现漏洞,影响面将极为广泛。此次披露的漏洞允许攻击者通过未认证的OpenSSH实现远程代码执行,此漏洞可在基于glibc 的 Linux 系统上远程利用,其中 syslog() 本身会调用异步信号不安全函数,并以 root 身份执行未经身份验证的远程代码,但OpenBSD不易受影响(因OpenBSD与2001年发明了syslog()的异步信号,使其更加安全)。其影响范围因CVE-2006-5051 补丁中加入了sigdie()的#ifdef DO_LOG_SAFE_IN_SIGHAND将不安全函数转为安全的_exit()调用,使得4.4p1(包含)至 8.5p1(不包含)之间版本不受影响,而8.5p1(包含)版本开始拿掉了#ifdef DO_LOG_SAFE_IN_SIGHAND被sigdie()移除,而导致自8.5p1(包含)开始至9.8p1(包含)版本均受此漏洞影响。

二、CVE-2024-6387 OpenSSH Server 应急响应的重要性

面对如此严重的安全威胁,企业如何迅速、有效地进行应急响应,避免被攻击者利用,成为了一个亟待解决的问题。尽管经过深入跟进该漏洞发现,该漏洞自身利用难度较大,攻击者需要经过多次尝试,并绕过系统保护自身保护机制(如ASLR),在特定版本下也需要6-8小时才可获取到RootShell,但仍存在被利用成功的可能,且在高强度对抗的实网对抗场景下,此漏洞的出现,引发了全球范围内的高度关注和紧急应对。

应急响应是企业安全运营的核心环节,其重要性不仅体现在事件发生后的快速修复和损失控制,更在于预防和及时检测潜在威胁,确保业务连续性和数据安全。一个高效的应急响应机制能够迅速动员多跨部门/团队,通过完善的沟通和协调,快速制定和实施应对策略,从而将安全事件的影响降至最低。此外,持续的培训和红蓝对抗演练也能够提升应急响应团队的应对能力,而事后分析和技术更新则不断优化应急响应流程,增强企业整体的安全防御能力。透明的外部沟通和积极的社会责任实践,不仅提升了客户和市场的信任度,也增强了企业的市场竞争力和声誉。因此,应急响应不仅是安全事件的补救措施,更是企业长期安全战略的重要组成部分,确保企业在面对各种安全威胁时,能够从容应对、快速恢复,保持业务的稳定和持续发展。

三、京东云安全运营最佳实践

京东云日常面临多种网络威胁,我们始终并持续高度重视网络安全,并建立了一套完善的安全运营服务方案,协助企业解决日常应急响应等问题。该方案包括但不限于以下方面:

1、内外部攻击面管理

京东云通过部署自研的主机安全、安全运营中心、网络入侵检测、威胁扫描等产品除了实现在日常的安全防护外,还通过产品自身采集的安全数据(如服务器版本、软件包版本、Web中间件版本、Web应用依赖版本等信息)进行深度运营,并实现内部攻击面测绘,同时由京东安全攻防专家以攻击视角进行系统的风险评估,借助外部攻击面管理平台以发现可能不常被关注到的攻击面信息(包括但不限于影子资产、小程序、APP、接口文档、大数据平台等等)。如下图所示,当高危服务或0day漏洞被披露时,第一时间实现风险的定位。

攻击面概览图

通过攻击面管理平台快速排查企业内外网OpenSSH漏洞影响范围

2、精准化漏洞情报

传统漏洞情报推送服务所推的漏洞往往过于注重大而全,针对性较差,导致企业处理漏洞效率极低。京东科技结合通过对接国内外多源主流漏洞情报网站,并结合内外部攻击面管理平台的测绘数据,通过安全剧本编排响应系统(SOAR)定制化推送相关联的漏洞情报(如此次OpenSsh漏洞,影响特定范围的版本),以更准确、更快速的消除企业安全威胁,解决其0 Day或N day 漏洞的困扰。

3、0day漏洞风险处置闭环跟踪

通过京东云自研的安全工单系统,实现对应急场景下的0day漏洞风险治理、日常安全运营中的风险、漏洞等等实现完整闭环。

安全事件工单系统

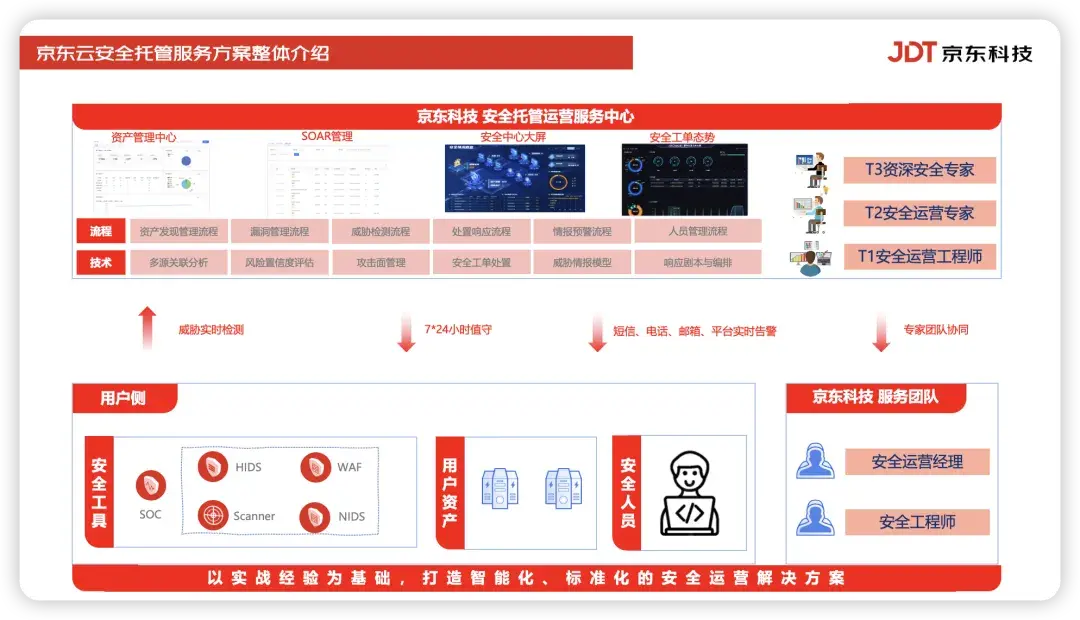

四、京东云安全托管服务(MSS)

随着演习将至,企业不仅要面临常态化的外部网络攻击,同时也将面对专业攻击队伍高强度攻击下的网络安全挑战。为了更好地应对这些挑战,我们结合自身甲方安全建设与安全运营经验并总结,输出面向外部的专业安全托管服务(MSS)以面对客户日常及重保期间的安全需求。如下图所示,通过SAAS化+私有化探针部署的模式采集安全数据,经由云端或私有化安全运营中心实现告警的聚合、AI等多种能力实现综合分析。

除内外部攻击面管理服务、精准化漏洞情报服务、安全工单系统以外,还包括但不限于:

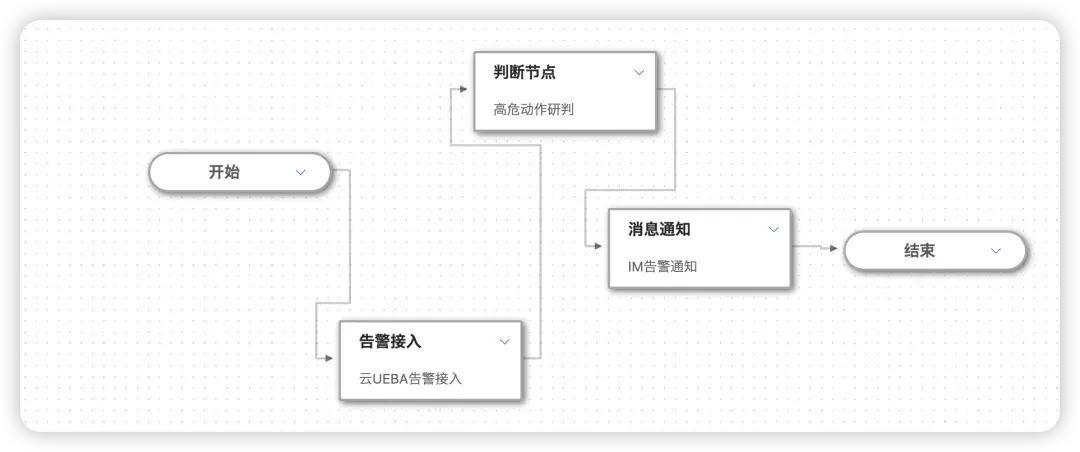

1、多年实战运营积累的优质SOAR剧本

结合京东云安全运营中心中积累多年的SOAR剧本,实现跨设备告警聚合并结合自身威胁情报数据对高危攻击IP实现自动封禁,同时对高危安全事件实现告警推送,外连阻断等等场景。

SOAR剧本

2、跨云平台、跨不同厂商安全设备的统一接管

通过对接市场主流安全产品能力和功能,目前完成20+主流厂商安全产品告警对接处置,实现第三方安全产品的告警接入与智能分析。

五、关于京东云安全

京东云安全不仅专注于京东云内部安全体系的构建与优化,还凭借京东在电商、物流、金融等多个领域的深厚安全实践经验,对外提供全面的安全能力输出,助力企业数字化转型过程中的安全保障,目前已服务并保障数百个安全客户。通过自主研发主机安全、Web应用防火墙、安全运营中心等网络安全产品,根据企业特定需求,提供个性化的安全咨询、规划、实施及运维服务,并由安全服务组及交付人员共同完成安全服务、安全项目交付。

参考链接:

https://www.qualys.com/2024/07/01/cve-2024-6387/regresshion.txt

https://github.com/zgzhang/cve-2024-6387-poc

https://stackdiary.com/openssh-race-condition-in-sshd-allows-remote-code-execution/

审核编辑 黄宇

-

Server

+关注

关注

0文章

90浏览量

24031 -

京东

+关注

关注

2文章

999浏览量

48485

发布评论请先 登录

相关推荐

高通警告64款芯片存在“零日漏洞”风险

中海达出席广东省2024年度应急测绘保障与安全生产演练

祝贺!2024年安全应急装备应用推广典型案例名单发布 英卡电子榜上有名

从CVE-2024-6387 OpenSSH Server 漏洞谈谈企业安全运营与应急响应

从CVE-2024-6387 OpenSSH Server 漏洞谈谈企业安全运营与应急响应

评论