想要保护网络安全?了解漏洞扫描的重要性是关键一步。本期我们将介绍使用ntopng漏洞扫描的实施方法,帮助您建立更加安全的网络环境。

ntopng简介:

ntopng 是用于监控计算机网络流量的计算机软件,具有非常丰富的可视化图表。它能从流量镜像、NetFlow 导出器、SNMP 设备、防火墙日志和入侵检测系统中收集流量信息,从而提供 360° 的网络可视性。ntopng依靠 Redis 键值服务器而非传统数据库,利用 nDPI 进行协议检测,支持主机地理定位,并能显示连接主机的实时流量分析。

ntopng 既能被动监控网络,也能执行漏洞扫描,其目标是检测已知的 [CVE](常见漏洞和暴露),并发现所提供服务中的 TCP 或 UDP 开放端口。

当前的实现利用了 [nmap] 和 [vulscan]。只需定义[新模块],代码就能添加新的扫描器类型。

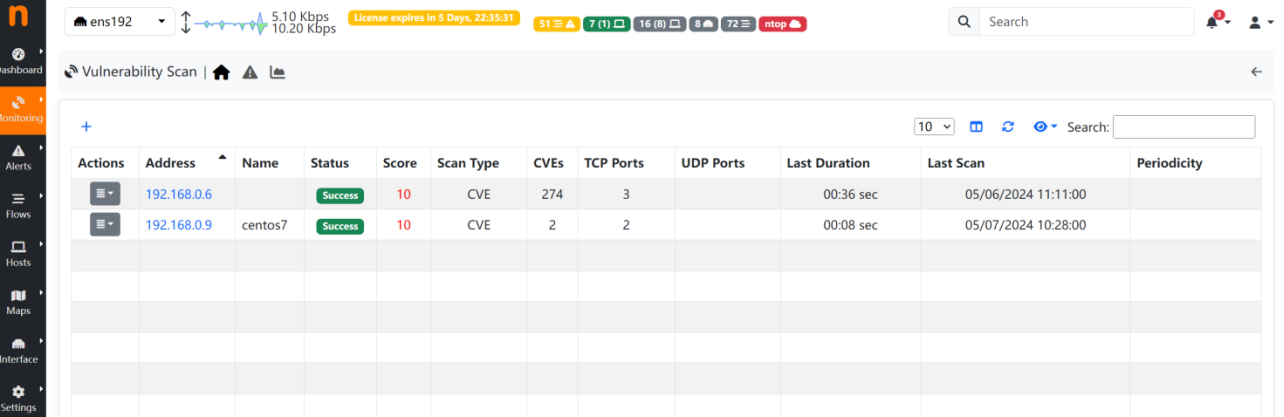

一、漏洞扫描页面

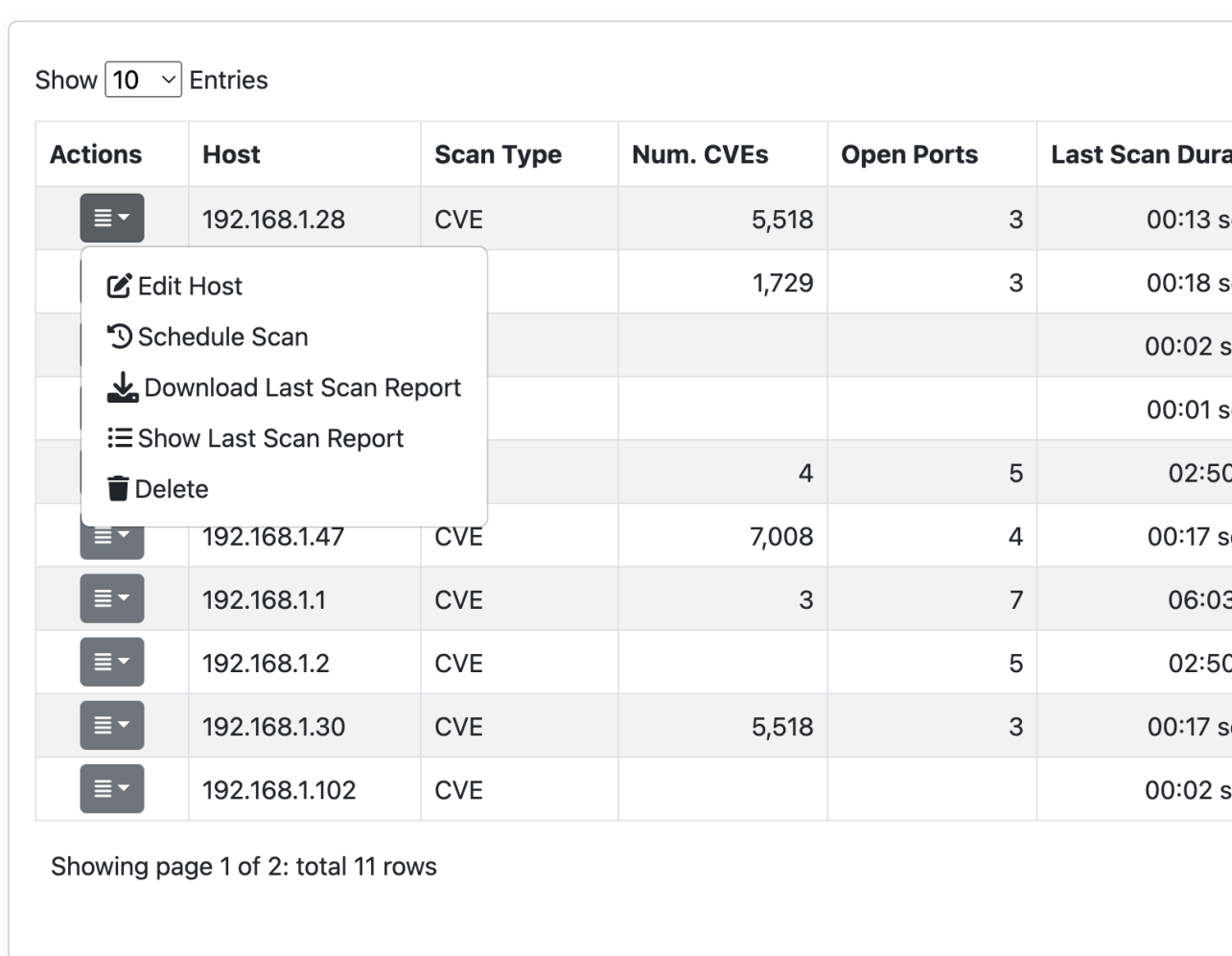

在 “漏洞扫描 ”页面,可以查看可扫描的注册主机,以及上次执行扫描的各种详细信息,例如

- 扫描状态(可以是 “正在扫描”、“已计划”、“成功”、“未扫描”、“错误”);

- 得分;(检测到的漏洞的最大得分)

- 扫描类型;

- CVEs 计数(检测到的漏洞);

- TCP 端口(发现的开放 TCP 端口数量);

- UDP 端口(发现的开放 UDP 端口数量);

- 最后持续时间;

- 上次扫描;

- 周期

在 ntopng 执行 TCP 或 UDP 端口扫描后,ntopng 会将网络监控检测到的开放端口与漏洞扫描中发现的开放端口进行比较:

如果 Vulnerability Scan(漏洞扫描)发现了一个开放的 TCP(或 UDP)端口,而根据网络监控的结果,该端口当前并没有被使用,那么在特定主机的开放 TCP(或 UDP)端口数附近就会显示一个 ghost 图标。

如果 “漏洞扫描 ”未能识别实际正在使用的 TCP(或 UDP)端口,但 ntopng 已通过网络监控检测到该端口(该端口已被 “漏洞扫描 ”过滤),则会在特定主机的开放 TCP(或 UDP)端口数量附近显示一个过滤器图标 filter。

页面底部有三个按钮:

- 全部删除(从漏洞扫描列表中删除所有主机);

- Schedule All Scans(安排对漏洞扫描列表中的所有主机进行扫描);

- 批量编辑(更新漏洞扫描列表中所有主机的周期扫描);

在执行 “全部扫描 ”结束时,如果通知端点和相关收件人的 “通知类型 ”设置为 “漏洞扫描报告”,则会在周期性漏洞扫描结束时发送通知。

二、将主机添加到漏洞扫描列表

单击 “漏洞扫描 ”页面上的 “+”图标,用户可以添加新主机或包含特定 CIDR 下的所有活动主机。

如果用户指定了特定的活动主机,ntopng 将自动在端口字段中填入该主机的已知服务器端口。如果未知,则该字段将为空,所有端口都将被检查。请注意,扫描所有端口可能需要很长时间,因此我们建议(如果可能的话)将扫描限制在一小部分端口集上。

选择主机和端口后,必须选择一种漏洞扫描类型。目前支持五种类型的漏洞扫描:

三、定期扫描

注意:定期扫描需要 ntopng Enterprise L 或更高版本。

扫描可以按需执行(一次)或定期执行。您可以选择指定每日扫描(每天午夜执行)或每周扫描(每周日午夜执行)。为了避免恶意扫描占用网络,每次只执行一次扫描。

如果启用了 “通知类型 ”设置为 “漏洞扫描报告 ”的通知端点和相关收件人,则会在定期漏洞扫描结束时发送通知。

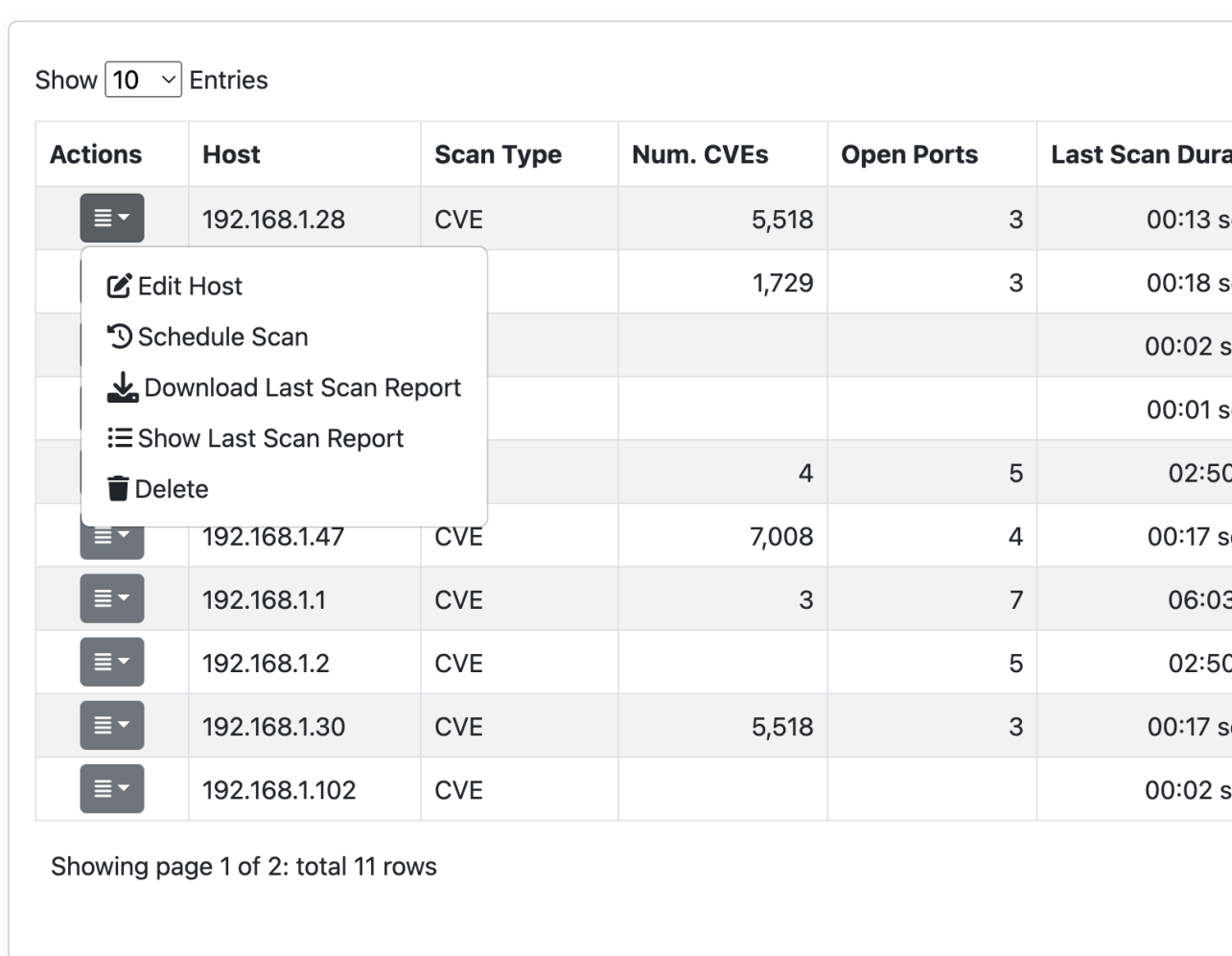

单击特定行的 “操作 ”下拉菜单可提供以下选项:

- 编辑主机(修改所选行的规格);

- 安排扫描(安排特定主机的漏洞扫描);

- 下载上次扫描报告(下载包含最新漏洞扫描结果的文件);

- 显示上次扫描报告(在 ntopng 的新页面中显示上次扫描结果);

- 删除(从漏洞扫描列表中删除特定主机);

四、设置

另外在设置首选项页面的 “漏洞扫描 ”选项卡下,可以

- 修改同时执行扫描的最大次数。默认值为 4,最小为 1,最大为 16。

- 启用慢速扫描模式,以降低漏洞扫描的强度。

五、漏洞扫描最后报告页

单击特定行的 “操作 ”下拉菜单中的 “显示上次扫描报告 ”按钮,可让 ntopng 显示所选主机的上次扫描报告。

六、警报

如果定期执行扫描,ntopng 会对每次扫描迭代进行比较,并在出现新端口开放或 CVE 数量发生变化等情况时生成警报。警报需要在行为检查页面启用,如下所示

生成的警报可从 “活动监控 ”菜单下的 “警报资源管理器 ”页面访问。

七、生成的图表

在漏洞扫描图表页面上,ntopng 显示了充满漏洞扫描数据的时间序列图表。

Ntopng目前记录以下漏洞数据:

- CVE(检测到的 CVE 数量);

- 主机(准备扫描的主机数量);

- 开放端口(发现的开放端口数量);

- Scanned Hosts(扫描的主机数量);

八、开放端口

注意:此功能需要 ntopng Enterprise L 或更高版本。

在“开放端口”页面上,可以显示漏洞扫描检测到的 TCP 和 UDP 开放端口列表,以及以下信息:

- 服务名称;

- CVE 计数(在具有特定开放端口的主机上检测到的 CVE 总数);

- 主机计数;

- 主机(如果可用主机超过 5 个,则列表仅限于 5 个);

通过单击特定行的操作下拉菜单中的显示主机按钮,ntopng 允许用户导航回漏洞扫描页面并查看具有所选开放端口的主机。

九、扫描报告

注意:此功能需要 ntopng Enterprise L 或更高版本。

如果禁用 ClickHouse,ntopng 将显示“报告”页面,显示上次扫描执行的信息,而不是“扫描报告”页面。启用ClickHouse后,在Reports页面上,会列出ntopng自动生成的所有报告。

通过单击单个报告的操作菜单,可以编辑报告名称或删除报告。

单击某一行的日期可以让用户跳转以显示所选报告的详细信息。

生成报告:

- 定期扫描结束时;

- 单击“安排所有扫描”按钮启动所有扫描执行后;

- 单个扫描结束时;

漏洞扫描报告由四个不同的报告组成:漏洞扫描报告、CVE 计数、TCP 端口和 UDP 端口。

十、漏洞扫描报告

漏洞扫描报告显示以下信息:

- IP地址;

- 名称(主机名);

- 分数(检测到的最大漏洞分数);

- 扫描类型;

- TCP/UDP 端口(开放的 TCP/UDP 端口列表);

- CVE(检测到的 CVE 数量);

- CVE 列表(带有 CVE 分数的 CVE 列表);

- 上次扫描(最近一次扫描执行的日期);

通过单击 IP 地址,可以跳转到特定于该主机的“漏洞扫描最后报告页面”。

十一、CVE 计数报告

CVEs 计数报告显示以下信息:

- CVEs;

- 端口(格式为 <端口 ID/L4协议(服务名称)>);

- 主机计数;

- 主机;

十二、TCP 端口报告

TCP 端口报告显示以下信息:

- 端口(格式为 <端口 ID/TCP(服务名称)>);

- 主机数量;

- 主机;

十三、UDP端口报告

UDP 端口报告显示以下信息:

- 端口(格式为 <端口 ID/udp(服务名称)>)

- 主机数量;

- 主机;

通过使用ntopng扫描主机漏洞并生成报告,网络管理员和安全专家能够更好地了解其网络环境中的潜在安全风险。ntopng不仅提供了详细的漏洞扫描结果,还生成了易于理解的报告,帮助用户迅速识别和修复安全漏洞。这一功能不仅提升了网络的整体安全性,还大大简化了安全管理的工作流程。

在当前网络安全威胁日益增多的背景下,掌握ntopng的这一强大功能对于保护组织的网络资产至关重要。希望本篇文章能够帮助你充分利用ntopng的漏洞扫描功能,提升你的网络安全防护水平。

审核编辑 黄宇

-

漏洞扫描

+关注

关注

0文章

14浏览量

7343 -

主机

+关注

关注

0文章

1013浏览量

35358 -

网络安全

+关注

关注

11文章

3205浏览量

60328

发布评论请先 登录

相关推荐

Web安全之渗透测试基础与实践

艾体宝方案 全面提升API安全:AccuKnox 接口漏洞预防与修复

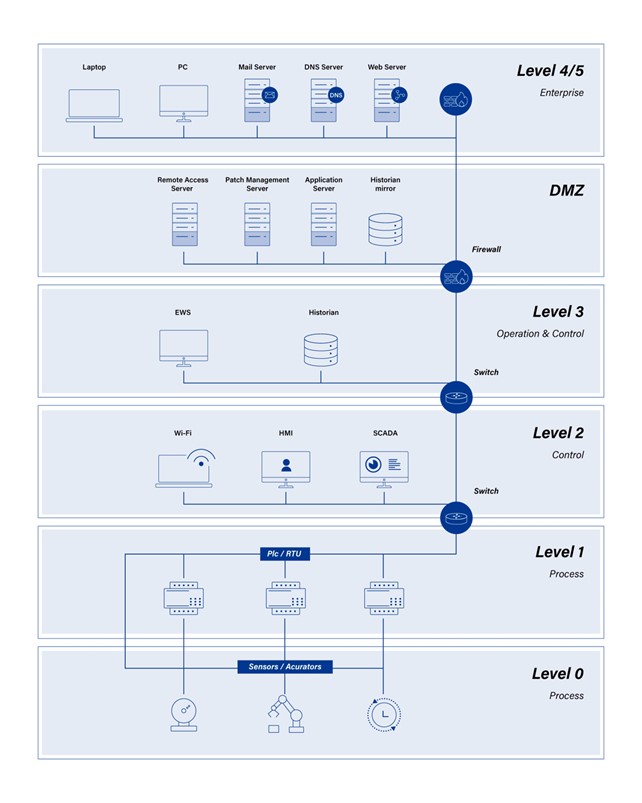

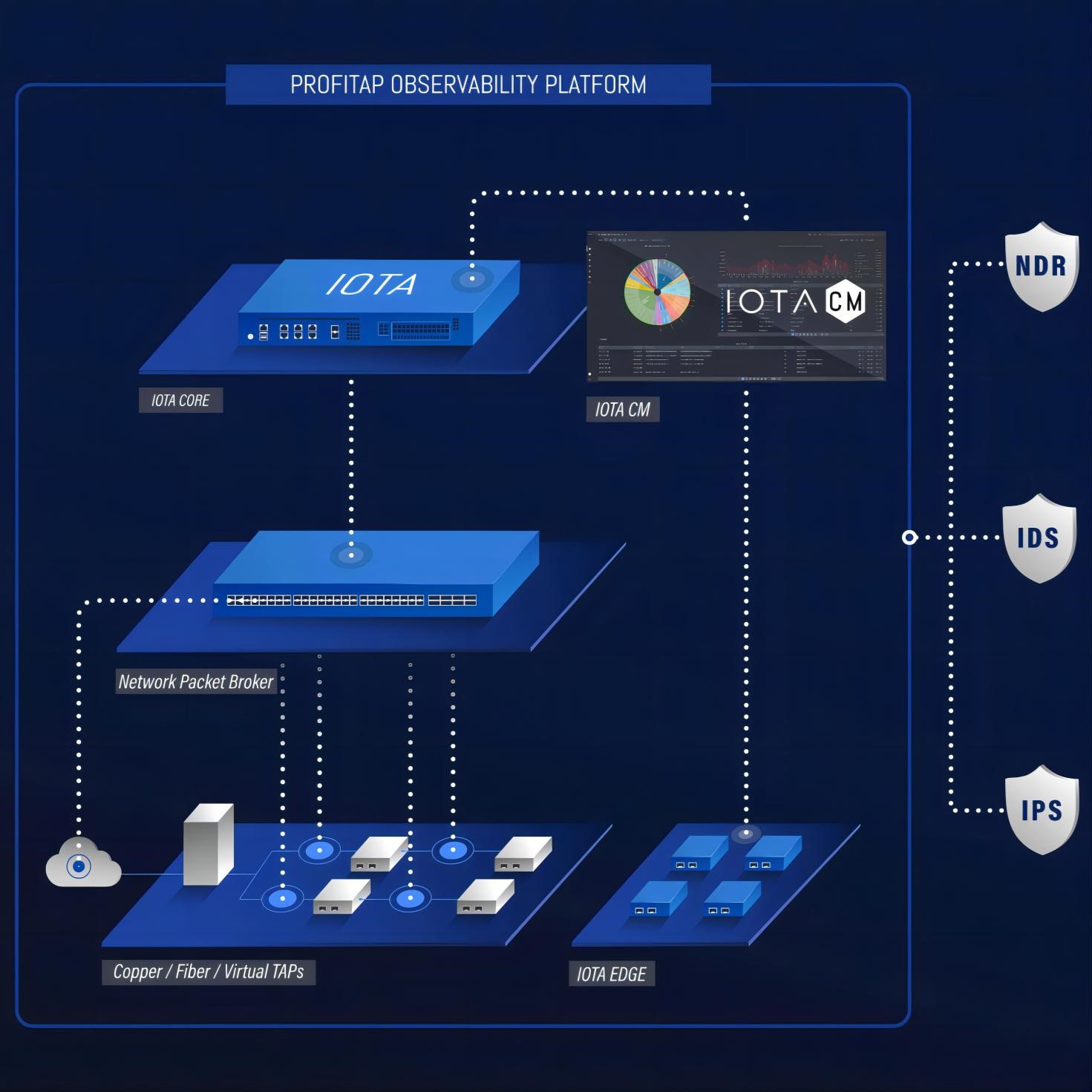

艾体宝干货 使用TAP和NPB安全监控OT网络:基于普渡模型的方法

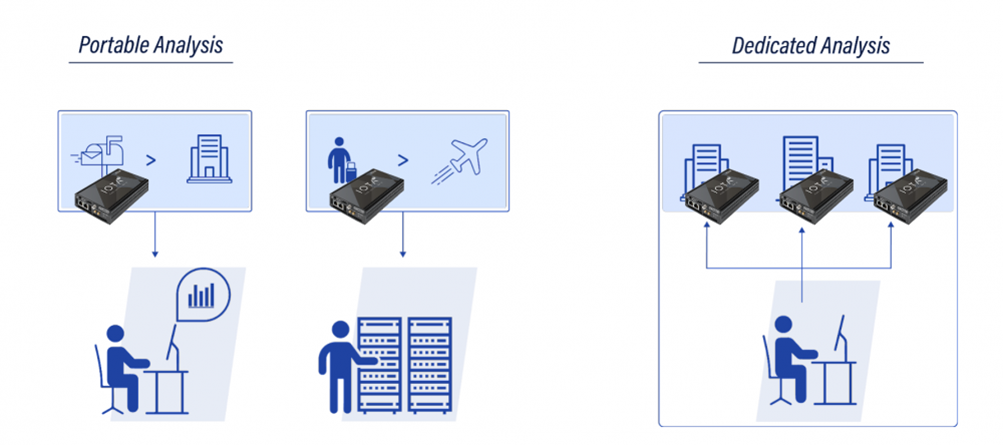

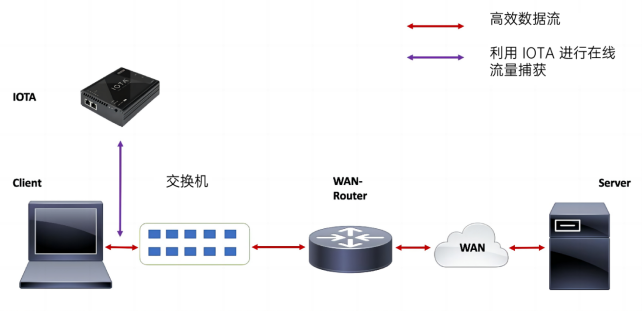

艾体宝干货 如何使用IOTA进行远程流量数据采集分析

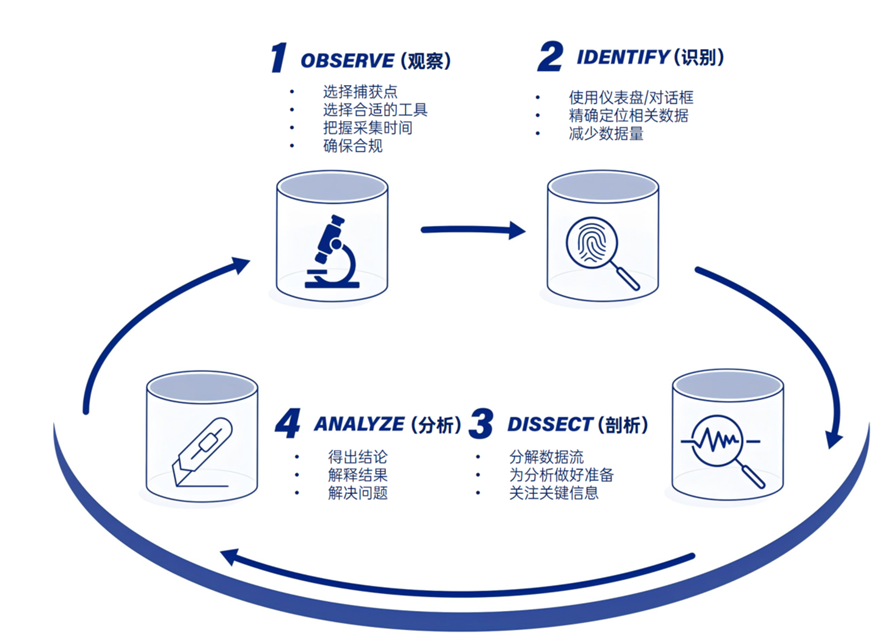

艾体宝干货 OIDA之一:掌握数据包分析-学会观察

艾体宝干货 网络安全第一步!扫描主机漏洞!

艾体宝干货 网络安全第一步!扫描主机漏洞!

评论